집이나 회사 밖에서 무심코 접속하는 공짜 와이파이 10개 가운데 9개는 보안에 매우 취약한 것으로 드러났다. 공짜 와이파이를 이용하는 사이에 스마트폰이나 노트북PC에 담긴 개인정보가 송두리째 털릴 수 있으니 각별한 주의가 요망된다.

본지는 유동인구가 많은 서울 지하철역 일대의 와이파이 보안 수준을 점검하기 위해 무선보안솔루션 전문기업 유넷시스템과 함께 지난 한 주간 실태조사를 벌였다. 표본조사 지역은 서울에서 유동인구가 가장 많은 강남역 일대였다.

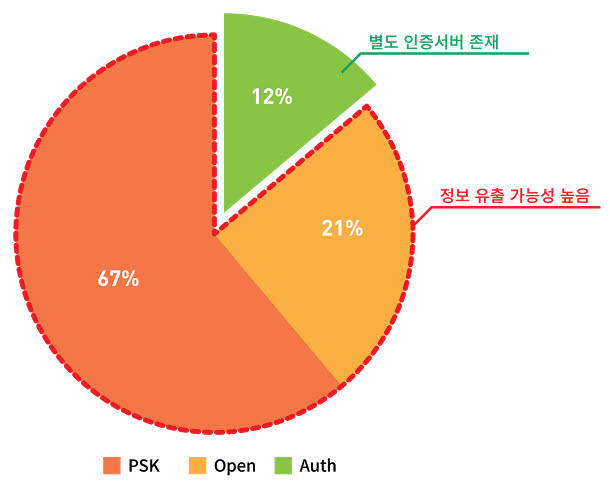

조사결과 강남역 10번 출구와 11번 출구 근방에서 감지된 와이파이 액세스포인트(AP)는 총 313개였다. 이 가운데 무선랜인증서버가 별도로 존재하는 AP 즉, 보안이 강화된 AP는 38개에 불과했다. 전체의 12% 수준이다. 이들 AP를 제외한 나머지 275개는 불특정다수에 노출돼 최근 극성을 부리고 있는 도메인네임서버(DNS) 변조, 분산서비스거부(DDoS) 공격용 악성코드 공격의 타깃이 될 가능성이 높은 것으로 조사됐다.

문제점이 드러난 대부분의 AP는 관리자 페이지에 접속할 때 로그인 ID나 비밀번호를 묻지 않았다. 관리자 페이지가 무방비로 노출된 AP는 해커가 침입할 수 있도록 문을 열어 놓은 셈이다. AP설치 시 반드시 공유기 로그인 비밀번호를 설정해야 한다. 제조사마다 웹 로그인 화면에 접속해 ‘설정-시스템관리-비밀번호’ 메뉴로 이동하면 AP 웹 로그인 시 사용할 계정과 암호를 만들 수 있다.

비밀번호가 설정된 일부 AP도 보안 취약점이 노출된 것으로 나타났다. 공장출하 시 초기설정된 ‘1234567890’ 등의 비밀번호를 쓰는 AP가 대부분이었다. 한 커피전문점은 내방객이 와이파이를 손쉽게 쓸 수 있도록 와이파이 비밀번호를 벽보 형태로 붙였다. 사용자 편의성을 높이자는 이유지만 이 역시도 해커에게 AP를 열어준 것이나 마찬가지다.

보안에 취약한 펌웨어를 업그레이드하지 않는 사례도 많다. 대부분 사용자는 AP 구매 후 PC에 연결한 후 별도의 보안 업데이트를 하지 않는다. AP제조사에서 적극적으로 보안 취약점 권고를 하지 않는 데다 PC와 달리 인식이 낮은 것도 한몫한다.

이상준 유넷시스템 연구소장은 “전체 조사 대상 AP 중 12%만이 무선랜 인증서버를 두고 그나마 보안에 신경 썼다”며 “나머지는 AP가 열려 있거나 PSK형태로 인증·암호를 써 무선구간 사용자 정보유출이 우려된다”고 설명했다. 그는 “공짜로 쓰는 AP는 물론이고 가정에서 사용 중인 AP도 보안에 신경 쓰지 않으면 DNS 변조 공격에 속수무책으로 당할 수밖에 없는 상황”이라며 “AP 보안에 대한 총제적인 점검과 정보보호 의식 향상이 시급하다”고 덧붙였다.

김인순기자 insoon@etnews.com