한국수력원자력 원자력발전소 도면을 유출한 조직이 4년 이상 국방·외교·통일 관련 정부부처와 연구기관, 해외 대사관 등 국내 주요 기관을 전방위적으로 해킹한 것으로 보인다. 원전 도면은 빙산의 일각일 뿐 국내 주요 안보자료가 유출됐을 가능성을 배제할 수 없다.

5일 사이버전을 전문적으로 분석해온 이슈메이커스랩(대표 사이먼최)은 한수원을 해킹한 ‘후엠아이(Who am I)’가 다년간 국내에서 사이버첩보전을 수행한 ‘김수키(Kimsuky)’와 동일 조직이라고 분석했다.

정부합동수사단(단장 이정수)은 한수원 사건과 김수키 연관성을 수사 중이다. 국정원 국가사이버안전센터는 5일 비공개로 한수원 사건 관련 설명회를 개최했다.

러시아 보안기업 카스퍼스키랩은 2013년 9월 한국주요기관을 노린 지능형지속위협(APT) 공격을 김수키로 명명했다. 김수키는 주로 한글문서파일 취약점을 활용해 작전을 수행한다.

후엠아이 역시 모든 공격에 한글문서파일 취약점을 악용했다. 해당 조직은 분석을 어렵게 하기 위해 한수원 공격에 쓴 악성코드에 안티디버깅 8개, 안티가상머신 2개 등 총 10개의 분석 방해 로직을 넣었다. 또 한글 문서에 포함된 쉘코드는 기존 김수키 쉘코드와 일치한다.

사이먼 최 대표는 “이들이 사용한 쉘코드는 기존 해커들이 쓰는 것처럼 단순하지 않다”며 “쉘코드를 분석하지 못하게 하는 안티디버깅과 동작 후 흔적을 지우는 기능까지 들어있다”고 말했다. 심지어 한수원 악성코드에 사용된 암호화 로직은 김수키 악성코드와 동일하다. 특히 시드(Seed) 값은 해당 조직이 처음부터 사용한 값과 동일하다.

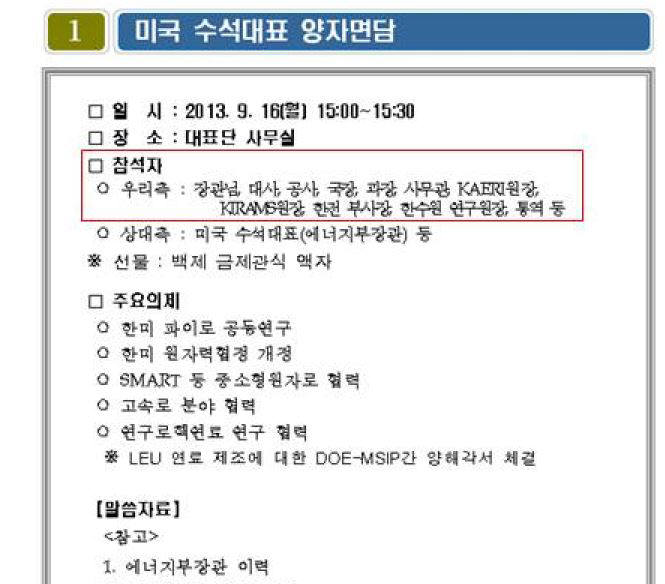

이 조직은 사이버 첩보전에 국방·외교·통일 관련 파일을 대거 사용했다. 대부분 국내 기관에서 빼낸 실제 문서를 사용했다. 이 조직이 2013년 8월 말에 ‘IAEA총회’ 관련 문서로 공격을 시도했다. 실제 IAEA총회는 같은 해 9월 열렸는데 이미 내부 문건이 행사 전에 유출된 정황이다. 해당 문서에는 외교상 매우 민감한 내용이 포함됐다.

사이먼 최 대표는 “한수원 사건은 단순히 하나의 사건으로 봐야할 내용이 아니다”며 “국내 기관을 대상으로 전방위적인 사이버첩보 활동을 하고 있다”고 말했다. 또 다른 보안전문가 역시 한수원 외 다른 기관 피해를 확신했다. 한수원 관련 악성코드 샘플로 수집된 문서는 △국가 위기 △발전계획 △안보위기 △훈련소 △외교통일안보 의지 등 국방과 관련된 자료가 다수 포함됐다.

특히 이 문서 중 ‘훈련소.hwp’는 2014년 11월 24일 작성됐는데 ‘육군훈련소 순시 참고자료’다. 실제 군 내부에서 쓰는 참고자료 형식과 동일하며 내용은 육군훈련소에서 병사와 가족을 격려하는 내용이 담겨있다. 실제로 한민구 국방부장관은 24일 논산 육군훈련소를 방문해 같은 내용을 말했다.

김인순기자 insoon@etnews.com