세미나 초대장 그림 파일로 위장해 주요 정보를 유출하거나 지능형지속위협(APT) 경로가 될 수 있는 악성코드가 나타났다.

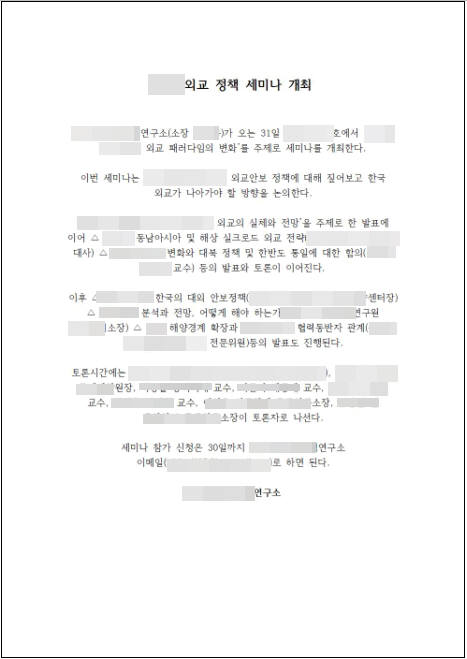

안랩(대표 권치중)은 실존하는 대학 부설기관을 사칭한 외교 관련 세미나 초대장이 악성코드가 첨부돼 이메일로 확산 중이라고 경고했다.

이 악성코드를 실행하면 특정 IP로 감염 PC 정보를 전송한다. 이후 동일 IP에서 명령을 받아 업무를 수행하는 백도어 역할을 한다. 백도어가 설치되면 공격자 목적에 따라 다양한 악성코드를 추가로 설치할 수 있다.

해당 파일은 실행파일(.scr)이지만 그림파일용 아이콘으로 위장됐다. 악성행위 실행과 동시에 초대장으로 꾸민 그림파일이 사용자에 보여진다. 피해자는 해당 파일이 정상 동작하는 것으로 오인하기 쉽다.

이 같은 피해를 줄이기 위해서는 △스팸성 메일·첨부파일 실행 금지 △파일 실행 전 파일 확장자 반드시 확인 △백신 프로그램 최신버전 유지 및 주기적 검사 등 보안 수칙을 실행해야 한다.

박태환 안랩 ASEC대응팀장은 “사용자가 속기 쉬운 문서나 그림 파일로 위장 악성코드는 꾸준히 발견되고 있다”며 “이러한 악성코드는 중요 정보 유출과 APT 공격의 경로가 될 수 있어 각별한 주의가 필요하다”고 말했다.

김인순기자 insoon@etnews.com