국내에서 많이 사용하는 주요 무선공유기에서 긴급 대처가 요구되는 40여개의 보안 취약점이 발견됐다. 이번에 발견된 취약점 대부분은 해커가 무선공유기 설정을 변경해 악성코드 유포나 분산서비스거부(DDoS) 등에 악용할 수 있는 위험한 내용들이다.

NSHC(대표 허영일)는 주요 무선공유기에서 42개에 달하는 제로데이 취약점을 발견해 미래창조과학부와 한국인터넷진흥원(KISA)에 알리고 조치에 들어갔다고 9일 밝혔다. 근본적인 해결방법은 해당 무선공유기 제조사가 발견된 취약점을 보완할 수 있는 보안 업데이트를 서둘러 실시하는 일이다.

정부는 지난 6일 무선공유기 보안 강화대책을 내놨지만 위협은 여전히 진행형이다. 이번에 알려진 취약점은 해커가 무선공유기 설정에 접근해 권한을 획득할 수 있는 긴급한 내용이다. 공격자는 지난해부터 자동화된 공격도구로 국내에서 사용 중인 유명 무선공유기를 해킹하고 있다. 해커는 IP를 스캔해 찾아낸 무선 공유기 도메인네임서버(DNS)를 바꿔 원하는 사이트로 이동시킨다. 대부분 공유기 취약점을 활용한 공격이다.

NSHC가 찾아낸 취약점은 주로 이런 공격에 악용된다. 7개 제품에서 총 19건에 이르는 시스템 명령어 권한 획득 취약점이 발견됐다. 비인가자가 외부에서 공유기 설정에 접근 가능한 제품도 6개나 됐다. 임의 로그인 가능한 제조사 관리 계정이 존재하는 제품은 4개로 조사됐다. 시스템을 임의로 리부팅하거나 원격에서 시스템 취약점을 이용해 권한을 획득할 수 있는 취약점도 발견됐다.

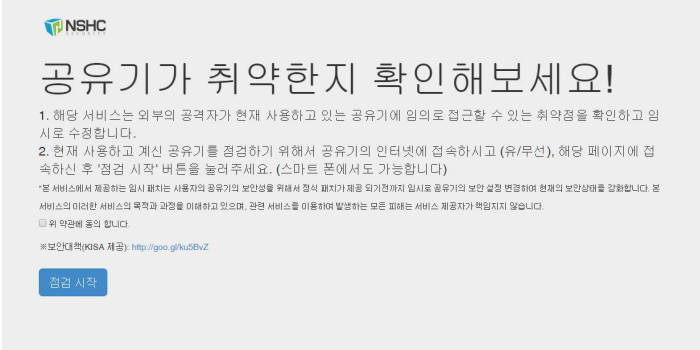

NSHC는 이들 취약점 중 심각한 UPNP(Universal Plug and Play) 부분을 원격에서 점검할 수 있는 무료 서비스(http://nshc.0-day.me/router)를 내놨다. 원격에서 사용 중인 공유기 취약점을 점검하고 공식 업데이트가 나오기 전까지 임시 패치를 적용할 수 있다.

허영일 NSHC 대표는 “지난해부터 국내 대표 공유기에서 검증이 완료된 제로데이 취약점을 미래부에 알렸다”며 “국내 제조사가 시급히 보안 패치를 해서 급증하는 공유기 보안 사고를 예방해야 한다”고 말했다.

미래부 대책이 나오자마자 지난주 말 대표적인 무선공유기 기업 I사 홈페이지가 두 차례나 해킹돼 파밍용 악성코드 유포지로 악용됐다. 공격자는 I사 서버 권한을 획득해 I무선공유기 펌웨어 모듈을 악성코드로 교체하는 등 다른 악의적인 행위도 할 수 있으니 사용자들은 각별히 주의해야 한다.

김인순기자 insoon@etnews.com