문자만 수신해도 스파이앱이 깔리는 안드로이드폰 취약점이 발견됐다. 잠자는 사이 문자 메시지 수신만으로 스파이앱이 깔린다. 그럼에도 스마트폰 제조사는 아직 구체적 보안패치 일정조차 공지하지 않는다. 안드로이드폰 점유율이 높은 국내 고객 불안감이 커진다.

30일 관련업계에 따르면 삼성전자와 LG전자 등 제조사는 국내 보안 패치를 준비 중이나 구체적인 시기는 밝히지 않고 있다. 삼성전자는 일부 유럽 제품에서 해당 패치를 시작했으며 지역별로 일정이 다르다는 입장이다. 치명적 취약점이 공개돼 고객이 해킹 위험에 노출됐음에도 패치는 더딘 상황이다.

알려진 안드로이드 스테이지프라이트(Stagefright) 취약점은 전세계 95% 안드로이드폰이 영향을 받는다. 미디어 포맷을 지원하는 스테이지프라이트라는 미디어 라이브러리에 취약점이 있다. 공격자가 원격에서 스마트폰내 앱이나 소프트웨어(SW)를 실행할 수 있다. 신용카드 정보나 사진 등 스마트폰에 든 모든 개인정보를 빼낼 수 있다. 최근 정치 이슈로 부상한 이탈리아 해킹팀 원격조정시스템(RCS)보다 더욱 강력한 방법이다.

과거 공격자는 피해 대상 스마트폰에 문자를 보내 웹 주소나 특정 파일을 열도록 유도해 악성앱을 설치했다. 스테이지프라이트 취약점을 이용하면 사용자가 MMS만 수신하면 스마트폰에 스파이앱이 깔린다. 해킹 문자는 스마트폰 수신 후 삭제되며 사용자는 어떤 정보가 나가는지 알아채기 힘들다. 구글 행아웃을 포함한 다른 메신저앱 역시 사용자가 아무것도 하지 않아도 데이터가 오면 미리 처리하기 때문에 공격당할 수 있다.

보안전문기업 NSHC 레드얼럿팀은 이 취약점으로 공격 가능한 범위가 어디까지인지 알려지지 않아 위험이 더욱 높다고 경고했다.

레드얼럿팀은 “삼성전자 갤럭시노트2에서 패치가 확인되지만 최신 갤럭시S6와 엣지 등 다른 제품은 배포가 확인되지 않는다”며 “구글조차도 사용자가 위험을 최소화하는 게 최선이라는 입장”이라고 밝혔다.

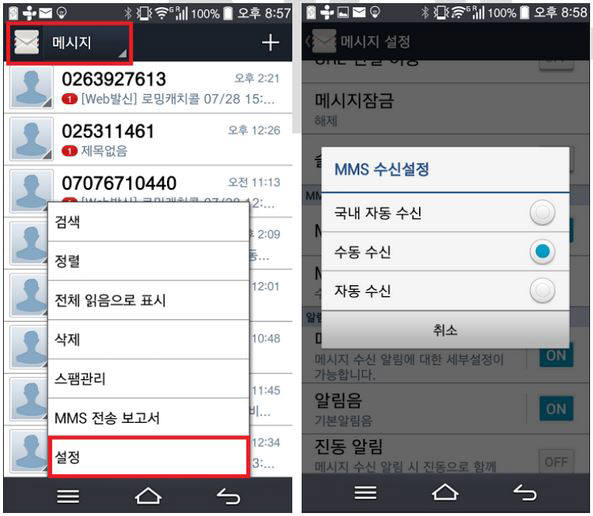

레드얼럿팀과 시만텍 등은 임시방편으로 안드로이드폰에서 MMS를 수동 수신으로 전환하라고 조언했다. 자동 수신을 하지 않더라도 직접 악성 MMS를 열면 공격당할 수 있다. 사용 중인 메신저앱에 MMS 수동 수신 기능이 없으면 안드로이드마켓에서 MMS 자동수신을 기능을 해제하는 메신저를 받아 설치한다. 제조사가 보안 패치를 내놓으면 바로 업데이트를 적용한다.

김인순기자 insoon@etnews.com