초고층 빌딩이 해커 먹잇감으로 새로 부상했다.

빌딩 자동제어시스템은 인터넷과 별도 망에서 운영된다. 유지보수와 관리 편의성 향상을 위해 인터넷과 연결되는 사례가 많은 탓이다. 수천명이 근무 중인 초고층 빌딩 자동제어시스템이 강제로 종료되거나 파괴되면 전력 공급 중단, 엘리베이터나 공조장치를 마비시킨다. 대책 마련이 시급하다.

8일 보안업계는 초고층빌딩을 비롯해 스마트그리드로 연결된 자동제어시스템을 노린 사이버 공격을 경고했다. 실제 빌딩 자동제어시스템을 악용한 공격이 나타났다. 사이버공격도구 중계사업자 이탈리아 해킹팀은 은밀한 작전을 수행하는 서버로 자동제어시스템을 이용했다.

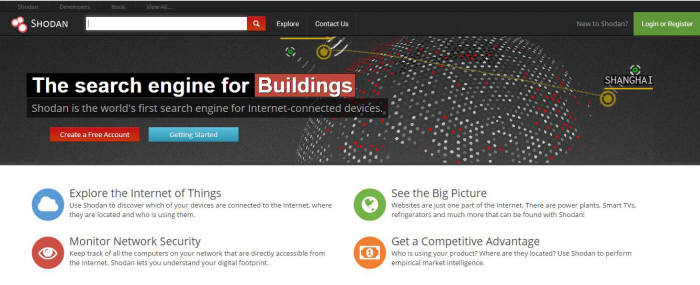

지난해 발생한 분산서비스거부(DDoS) 공격에 냉난방관리용 제어시스템을 악용했다. 해커는 냉난방관리 제어시스템 네트워크타임프로토콜(NTP) 서버포트(123)를 이용했다. DDoS 증폭 공격을 감행했다. 쇼단(Shodan)이나 지맵 등을 이용하면 인터넷에 연결된 산업제어시스템을 쉽게 찾는다.

빌딩 자동제어시스템은 별도 망에 구성된다. 자체 프로토콜과 소프트웨어(SW)를 쓴다. 자동제어시스템 내 PC를 원격에서 접속해 모니터링한다. 정보를 수집하면서 인터넷과 연결이 빈번하다. 자동제어시스템 내 마이크로소프트 윈도 PC가 늘었다. TCP/IP, 무선 AP 등 일반 정보시스템과 동일한 환경이다.

빌딩 자동제어시스템은 건물 건축 당시 운용체계(OS)를 사용한다. 윈도 OS 사용률이 95%에 달한다. 패치나 보안 업그레이드가 되지 않는다. 보안 의식이 낮아 패치를 하지 않는다. 해커가 빌딩 자동제어시스템 인터넷 연결 여부를 파악한 후 각종 취약점을 이용한다. 빌딩 자동제어시스템은 외부 원격 접속을 허용하는 때가 많다.

빌딩 자동제어시스템은 글로벌 기업이 장악했다. 관련 시스템 취약점이 발견돼도 패치가 늦거나 없다. 다른 시스템 변경도 어렵다. 자동제어시스템 백업 자료가 미비하다. 신속하게 복구할 수 없다.

관리자 보안 의식도 문제다. 관리자 교체가 빈번하고 자동제어시스템에 ‘admin’ ‘password’ 등 알기 쉬운 계정이나 기본값 비밀번호를 사용한다. 휴대용 저장장치(USB메모리)에 악성코드를 담아 방재실 내 PC에 악성코드를 감염시키는 공격에 취약하다. 이란 핵시설을 공격한 스턱스넷 바이러스와 같은 형태 공격이다.

이메일을 이용한 표적 공격도 가능하다. 제어시스템 호스트 데이터베이스(DB) 서버에 조작된 쿼리문을 전송해 데이터를 빼내는 ‘SQL인젝션’ 공격도 배제할 수 없다.

김정욱 상명대 에너지그리드학과 교수는 “에너지를 효율적으로 쓰기 위해 자동 제어되는 빌딩과 도시가 늘지만 적절한 대응책을 마련하지 않은 곳이 많다”며 “사이버 공격으로 인한 초고층 빌딩과 스마트시티 시설물 오작동이나 재난 대응책 마련이 시급하다”고 말했다.

김인순기자 insoon@etnews.com