사회공학 사이버 공격이나 악성 앱 설치가 간편결제 서비스 최대 위협으로 나타났다.

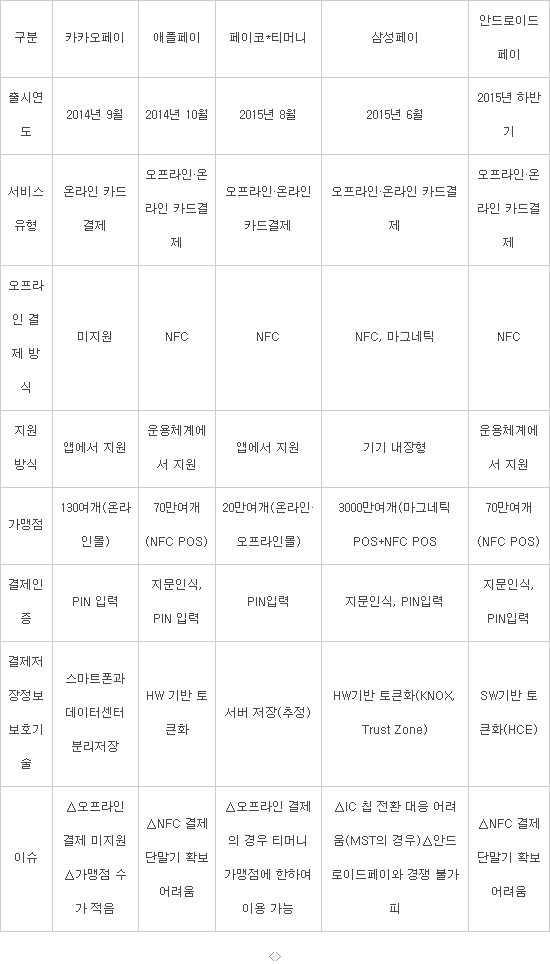

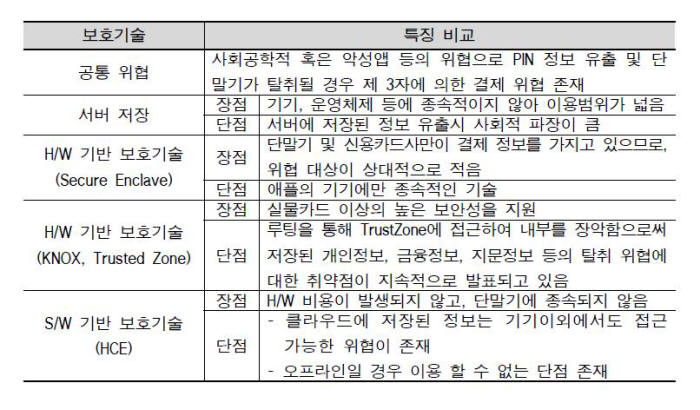

금융보안원(원장 허창언)은 주요 간편결제 서비스 보안성을 비교 분석했다. 카카오페이·애플페이·페이코·삼성페이·안드로이드페이 등이 보호기술을 활용하고 있다. 그럼에도 사회공학을 이용해 사용자를 속이는 행위가 핀(PIN) 정보 유출로 이어진다. 스마트폰 탈취 시 제 3자 결제 위협이 존재한다.

단말기 제조사가 내놓은 삼성페이와 애플페이는 주로 하드웨어(HW) 기반 보호 수단을 이용한다. 카드사와 통신사, OTT(Over The Top)사업자가 출시한 간편결제는 소프트웨어(SW) 기반이다. 하드웨어 기반 서비스가 SW보다 상대적으로 보안성과 신뢰성이 높으나 특정 단말기에 종속된다. SW 기반 보호기술은 HW 비용이 발생하지 않는다. 반면에 클라우드에 저장된 정보를 특정 기기 외에 다른 단말에서도 접근할 수 있다.

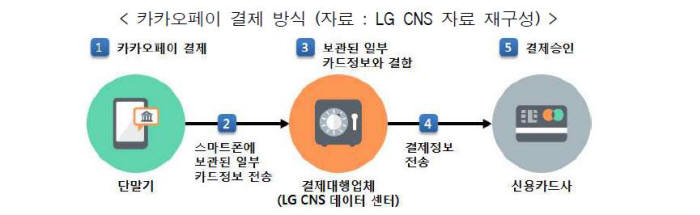

카카오페이는 모바일 메신저 기반서비스다. 결제모듈 ‘엠페이’를 내장했다. 별도 앱을 추가 설치하지 않고 PIN입력으로 결제한다. 결제정보를 사용자 단말기와 데이터센터 서버에 나눠 저장한다. 결제 때 본인 확인용으로 일시적으로 결합한다. 암호화한 결제 정보 키를 관리하는 서버가 공격당하면 결제 정보 복호화 가능성이 존재한다.

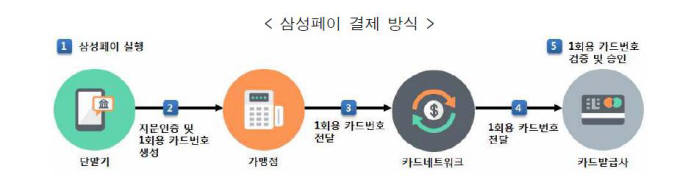

삼성페이는 NFC와 마그네틱방식 결제를 모두 지원해 호환성을 높였다. 지문인식을 도입해 PIN입력보다 편의성을 개선했다. 스마트폰 내 트러스트존과 녹스(KNOX) 등 전용 HW 보안 기술을 활용했다. 결제 정보가 토큰 형태로 가맹점에 전송된다. 토큰은 카드발급사로 전달돼 검증 후 승인된다. 트러스트존을 우회해 안드로이드 기기에 저장된 지문 정보 수집이 가능한 취약점이 발견됐다. 삼성페이는 보안영역에 저장된 민감 정보 유출 위험성이 지적된다.

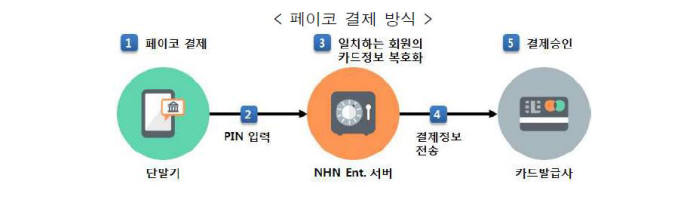

페이코는 NFC를 터치하고 제품 태그에 부착한 QR코드를 스마트폰으로 촬영해 결제한다. 단계별로 부정거래탐지시스템(FDS)을 적용했다. 사전에 등록한 PIN번호를 입력하면 서버에 저장된 결제 정보를 신용카드사에 전송한다. 서버에 저장된 결제 정보가 외부로 유출되면 카드 복제 위험이 있다.

애플페이는 SW와 HW 기반 호환성과 편의성을 제공한다. 아이튠즈에 등록된 결제정보를 활용하거나 사진을 찍어 신용카드를 추가한다. NFC로 오프라인 결제가 된다. 애플페이는 비밀번호, 지문정보, 단말기 계정정보가 별도 하드웨어 보안구역에서 처리된다. 애플페이는 카드 등록 시 본인확인 과정이 없어 도난 카드가 활용되는 수단으로 악용 가능하다.

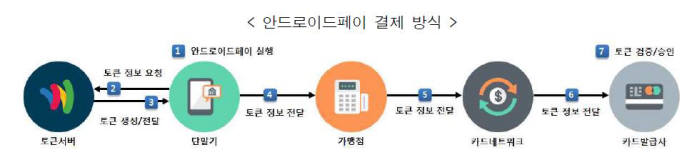

안드로이드페이는 운용체계(OS)에 종속적이다. 별도 앱 실행이나 PIN입력이 필요 없다. 잠금화면 해제 후 결제단말기에 NFC 비접촉 결제한다. 토큰화한 결제 정보를 보호하도록 SW로 구현한 호스트카드에뮬레이터(HCE) 기술을 이용한다. 토큰화한 결제 정보는 구글 클라우드에 저장된다. 결제 시 정보를 내려 받아 활용한다. 안드로이드페이는 클라우드 서버에 저장된 결제정보를 유심(USIM)이 없는 단말기에서 접근하는 위협이 존재한다.

자료:금융보안원

김인순기자 insoon@etnews.com