청와대에 이어 한글과컴퓨터를 사칭해 보안 자동 업데이트를 하라는 이메일이 유포됐다.

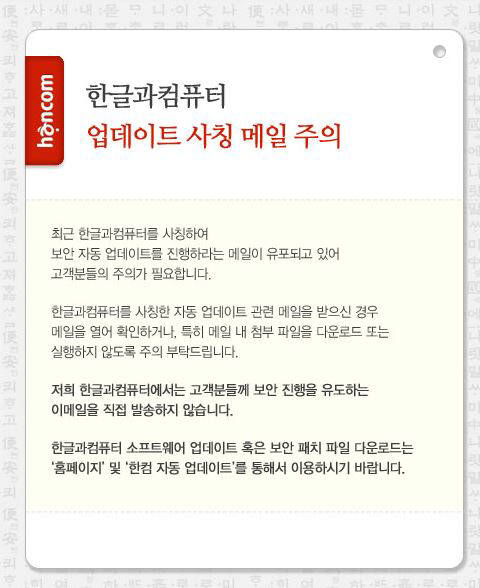

국가사이버안전센터와 한국인터넷진흥원 등은 청와대 사칭 해킹 메일 유포 후 피해 방지책으로 한컴오피스 보안 업데이트 권고를 내놨다. 해킹 이메일 피해를 줄이려 한컴오피스 보안 취약점 업데이트를 하려다 오히려 악성코드에 감염되는 상황이다. 한컴은 홈페이지에 공지를 띄우고 보안 업데이트를 유도하는 이메일을 발송하지 않는다고 명시했다. 관련기사 1월 15일자 본지 9면 참조 (http://www.etnews.com/20160114000222)

민간 사이버전 연구그룹 ‘사이버워’와 ‘이슈메이커스랩은’ 한컴오피스 보안 취약점을 이용하던 과거와 달리 한컴 업데이트 파일로 위장한 측면 공격이 감지됐다고 밝혔다. 한컴은 지난 7일과 13일 한컴오피스 취약점을 악용한 공격을 막는 ‘동적 탐지 보안 모듈’을 제품에 추가했다. 관련 기능은 한컴오피스 취약점을 이용해 악성코드에 감염시키는 활동을 차단한다.

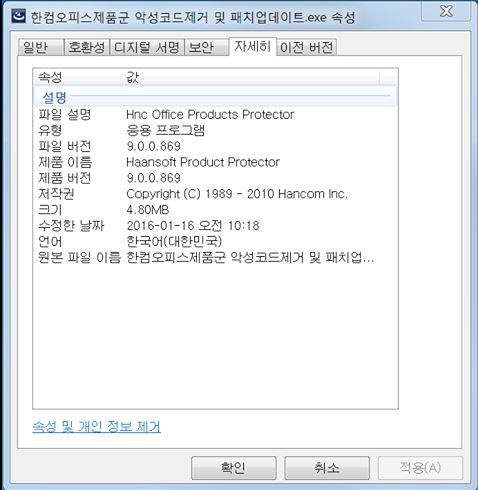

공격 통로가 막힌 해커는 이메일 본문에 한컴오피스 문서를 대신 압축(Zip) 파일을 링크해 설치를 유도했다. 압축파일은 ‘한컴오피스제품군 악성코드 제거 및 패치업데이트.exe’ 등이다. 마치 정상 한컴오피스 보안 업데이트 설치 프로그램인 것처럼 위장했다. 공격자는 한컴오피스 보안 업데이트 프로그램 외에 다음팟플레이어로 위장한 악성파일도 이용했다. 한컴 공식 홈페이지나 한컴오피스 자동 업데이트를 이용해 파일을 설치해야 피해를 막을 수 있다.

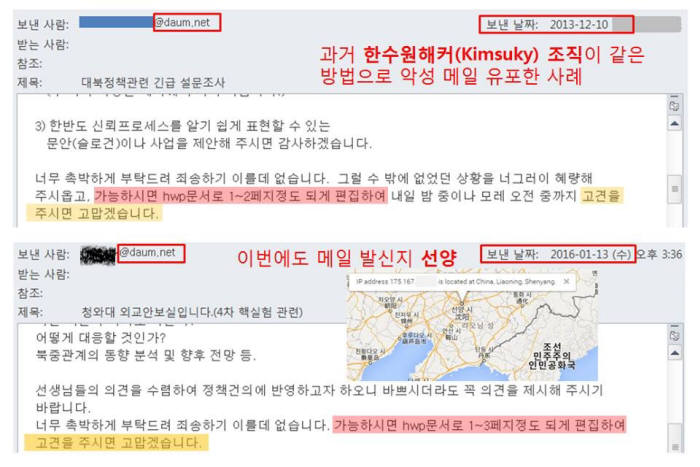

전문가들은 청와대와 한컴 사칭 이메일은 같은 조직이 유포한 것으로 분석했다. 이번 공격을 2013년 3·20 사이버테러와 2014년 한국수력원자력 자료를 유출한 킴수키(북한) 소행으로 분석했다.

4차 핵실험 후 등장한 악성코드는 과거보다 진일보한 형태다. 3·20이나 한수원 때 쓰인 것과 골격은 유사하지만 세부 기능이 대폭 바꿨다. 하지만 기존 공격에 사용한 인프라를 모두 바꾸지 않았다.

사이먼 최 이슈메이커스랩 대표는 “청와대 사칭 메일은 2013년 북한 킴수키 조직이 악성 메일을 유포한 것과 같다”며 “이메일에 포함된 ‘가능하시면 hwp문서로 1~X페지정도 되게 편집하여’ ‘고견을 주시면 고맙겠습니다’ 등 단어 하나 틀리지 않고 같은 문구를 쓴다”고 설명했다.

공격에 쓰는 이메일 계정과 명령&제어(C&C) 서버도 같다. 변종이 많은 것도 특징이다. 지난해 7월 한컴오피스 취약점 공격을 수행했던 북한 계정이 청와대를 사칭한 이메일 공격에 이용됐다. 이번 정찰 공격에 이례적으로 중국 정부기관 웹 사이트도 쓰였다. 공격자는 중국 정부기관 웹 사이트를 해킹해 C&C 서버로 썼다.

보안 전문가들은 당장 대규모 전산망 마비나 한수원 때와 같은 사이버 심리전 보다는 핵실험 후 국내 동향을 수집하는 정찰 활동으로 본다.

사이버워는 “2014년 소니픽쳐스나 한수원 공격 때 처럼 노골적인 심리전을 하지는 않을 것으로 예측된다”며 “최신 공격무기을 이용하고 정상 이메일을 다수 발송해 교란작전을 펴고 있다”고 분석했다.

김인순 보안 전문기자 insoon@etnews.com