경찰은 청와대 등 주요 국가기관을 사칭해 정부기관이나 연구기관에 해킹 이메일을 보낸 공격자를 북한 해커 조직이라고 결론 냈다.

강신명 경찰청장은 15일 서대문구 미근동 경찰청사에서 청와대 사칭 이메일 발송 사건 중간수사 결과를 발표했다.

경찰은 해킹 이메일을 보낸 인터넷주소(IP)와 문구, 계정 등을 분석해 북한 소행으로 분석했다. 경찰은 해당 공격에 쓰인 이메일 발신 IP가 2014년 북한 해커 소행으로 추정한 ‘한국수력원자력 문건 유출 사고’와 동일한 중국 랴오닝(遼寧)성 대역으로 확인했다. 북한 접경지역인 랴오닝성 IP를 북한에서 무선으로 접근할 수 있는 것도 과학적으로 입증했다.

이메일에 나오는 문구는 국내에서 잘 사용하지 않는 북한식 표현이다. 해킹 이메일에는 이유를 ‘리유’, 오류를 ‘오유’, 1페이지를 ‘1페지’ 등으로 표기한 북한식 문구가 들어있다. 사칭 메일 수신자는 대부분 국내 연구소 등에서 북한 관련 업무에 종사하는 사람이었다.

지난달 중순 정부기관·국책 연구기관에 청와대와 외교부, 통일부를 사칭해 북한 4차 핵실험 의견을 개진해달라고 요청하는 해킹 이메일이 대량 발송됐다. 경찰은 발신자 계정을 압수수색하고 발신지를 추적했다.

경찰은 해당 이메일이 한수원 해킹 사건 이후인 지난해 6월부터 발송돼 총 759명에게 보내졌다고 밝혔다. 이 가운데 460명 직업을 확인했다. 북한 관련 직업에 종사하는 사람이 87.8%였다. 북한 핵실험 관련 의견을 회신한 이는 35명이다.

강 청장은 “수사 결과를 봤을 때 우연의 일치라고 볼 수 없는 의도적으로 표적을 정한 흔적이 나왔다”며 “청와대 사칭 이메일로 국가 안보상 중요한 비밀 자료가 탈취당하는 등 중대한 피해는 확인되지 않았다”고 덧붙였다.

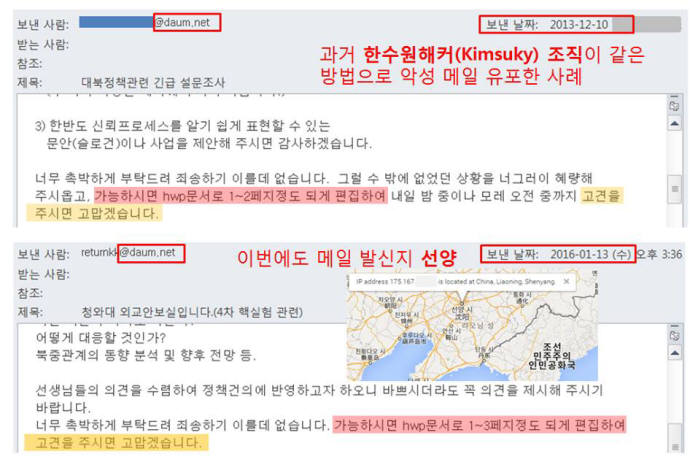

민간 사이버전 연구그룹은 한 달 전 청와대 사칭 이메일 발송 조직이 킴수키(북한) 그룹이라고 분석했다. 이슈메이커스랩은 2013년 킴수키 조직이 유포한 이메일과 지난 1월 13일 발송된 이메일을 분석하면 같은 문구가 나온다고 설명했다. 메일 발신지 역시 같은 IP 대역이었다.

김인순 보안 전문기자 insoon@etnews.com