사물인터넷(IoT) 기기가 인터넷과 연결된 후 98초 만에 악성코드에 감염됐다. IoT 기기를 노린 악성코드가 활개 치는 증거다. 새로운 IoT 기기가 인터넷에 연결될 때마다 좀비가 되는 셈이다.

24일 로버트 그래함 에라트라 시큐리티 대표는 IP카메라를 인터넷에 연결해 악성코드 감염에 걸리는 시간을 측정했다. IP카메라는 대표 IoT 기기로 지난 10월 말 발생한 미국 대규모 분산서비스거부(DDoS) 공격에도 악용됐다. IoT 기기를 노린 악성코드는 계속 증가한다. 10월 말 미라이 악성코드 소스코드가 공개된데 이어 11월 초 뉴 아이드라(Linux/IRCTelnet)라 불리는 새 악성코드도 등장했다.

IP카메라를 인터넷과 연결한 후 악성코드에 감염되는데 걸린 시간은 98초에 지나지 않았다. 보안이 허술한 IoT 기기는 인터넷과 연결함과 동시에 사이버 공격에 악용되는 셈이다. 해당 IP카메라는 가정 등에서 애완동물 등의 모습을 외부에서 보기 위해 설치하는 보급형이다.

IP카메라는 유니버설 플러그 앤 플레이(UPnP)라는 기능이 있다. IP카메라를 인터넷과 쉽게 연결해 쓰는 용도인데 보안은 취약하다. IP카메라는 98초 만에 첫 번째 악성코드에 감염됐다. 악성코드 감염은 한 번에 그치지 않았다. 미국 주요 인터넷 서비스에 장애를 초래한 IoT 악성코드 `미라이(Mirai)`도 감염됐다.

미라이 악성코드는 2단계로 구성됐다. 1차 악성코드가 내려온 후 2차로 미라이 봇넷 기능을 하는 악성코드가 다운로드된다. 미라이 악성코드는 웹이 아닌 텔넷(Telnet)으로 감염됐다. 악성코드는 150개 텔넷 패킷을 보내며 새로운 IoT 기기를 찾는다. IP카메라는 기본 설정 비밀번호가 관련 프로그램에 들어있다. 취약한 비밀번호가 악성코드 감염 원인을 제공했다.

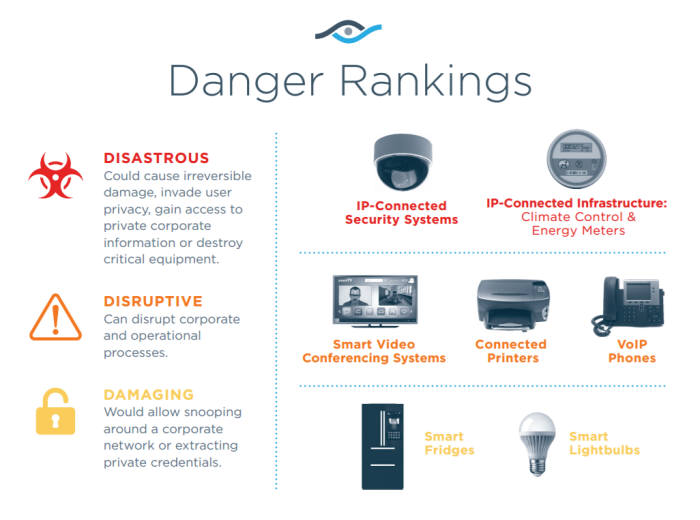

IP카메라를 비롯해 무선공유기, 스마트홈 컨트롤러, 스마트전구, 스마트 허브, NAS(Network Attached Storage) 등은 제품 개발 초기부터 보안이 고려되지 않았다. 취약한 기본 설정 비밀번호가 들어있고 인증과정이 허술하다. 일반인은 집 안에 설치한 IoT 기기가 악성코드에 감염됐는지 알 수 없어 조치도 어렵다. 감염된 IoT기기는 전용 보안 솔루션도 없는데다 일일이 찾아내 대응해야 한다.

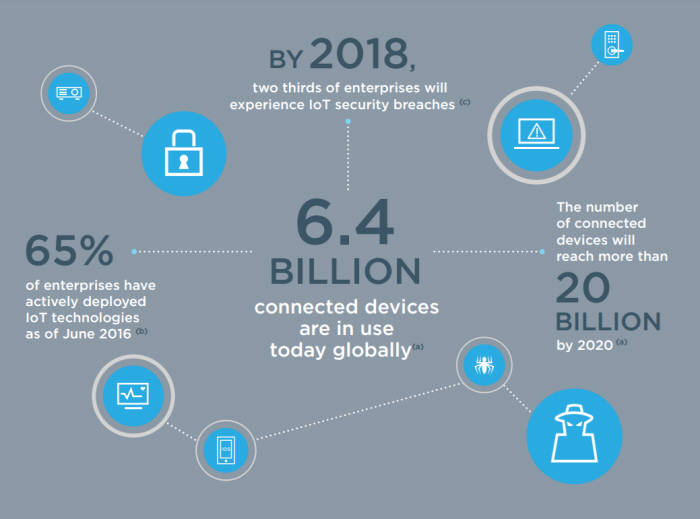

IoT 기기 해킹은 기업 보안도 위협한다. 기업 내 IP카메라나 CCTV, 네트워크 프린터, VoIP전화기 등이 해킹되면 중요정보가 유출될 우려가 있다.

이동연 한국인터넷진흥원 팀장은 “IoT기기는 사후 대처가 어려워 제품 설계 단계부터 보안을 고려해야 한다”면서 “IoT 제조사가 제품 출시 전 적용할 보안 가이드를 제작해 배포할 예정”이라고 말했다.

김인순 보안 전문기자 insoon@etnews.com