소니픽처스부터 방글라데시 중앙은행 해킹, 워너크라이 랜섬웨어까지 세계를 뒤흔든 해킹 조직 '라자루스'는 한국어를 쓰며 가끔 북한 인터넷(IP) 주소를 노출하는 실수를 한다.

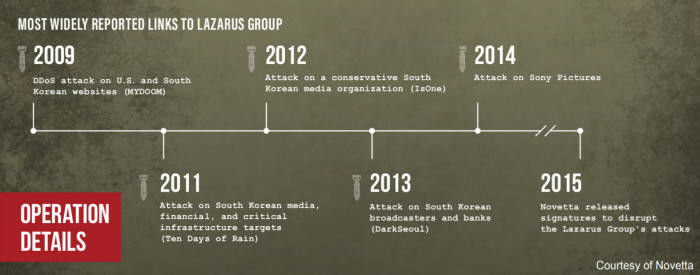

비탈리 캄룩 카스퍼스키랩 그레이트 분석팀 아태지역 디렉터는 라자루스 그룹은 막강한 자금 지원을 받는 해킹 조직으로 사이버 첩보전에서 금전탈취까지 범위를 확장했다고 밝혔다. 2014년 소니픽처스 사건으로 주목받은 라자루스는 지난해 방글라데시 중앙은행 해킹 배후로 지목됐다.

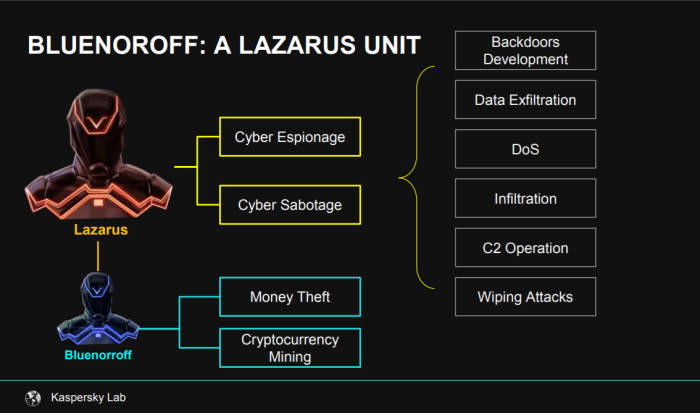

카스퍼스키랩은 라자루스 조직 내에 블루노로프(BlueNoroff)라 불리는 하위 그룹이 활동한다고 분석했다. 블루노로프가 방글라데시 중앙은행 해킹을 비롯해 세계 금융기관을 노린 사이버 공격을 일삼는다.

카스퍼스키랩은 올들어 라자루스와 관련된 7건의 보고서를 내는 등 최근 이 조직 정체 파악에 집중한다. 사이버 공격은 원점 파악이 어렵다. 공격자는 추적을 피하고 존재를 숨기거나 시간을 벌기 위해 다양한 은닉 수법을 쓴다.

2014년 노베타를 주축으로 한 보안 기업이 소니픽처스 해킹 조직으로 라자루스를 지목했다. 이들이 사용한 악성코드 개발 환경 60% 이상이 한글 윈도였다. 악성코드 곳곳에 한글을 원활하게 사용한 흔적이 남았다. 미국 정부는 소니픽처스 해킹 주범으로 북한을 지목했다.

카스퍼스키랩은 지난해 방글라데시 중앙은행 해킹 악성코드를 분석하며 라자루스 흔적을 찾지 못했다. 기존에 라자루스가 쓰던 악성코드와 달랐다. 완전히 새로운 해킹조직이 세계 금융기관을 공격했다. 카스퍼스키랩은 이들을 새로운 조직명 '블루노로프'로 명명했다.

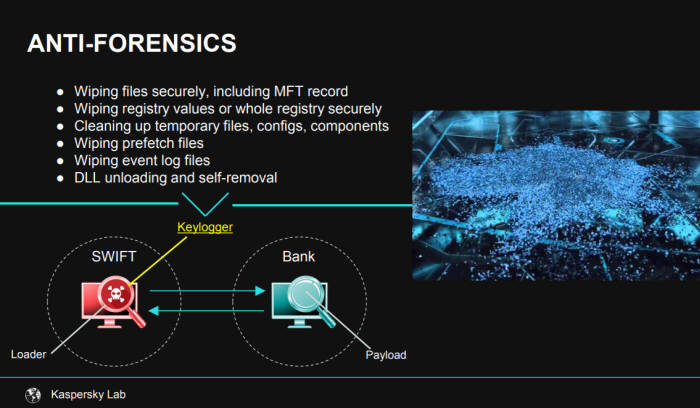

블루노로프는 은닉에 능숙하다. 이들이 사용한 악성코드는 영어 윈도 환경에서 개발한 것으로 위장했다. 블루노로프는 국제 은행 간 결제시스템 '스위프트'를 완벽히 분석했다. 스위프트 소스코드 중 1비트만 바꿔 침해한 은행과 미국 연방준비은행 간에 오가는 거래장부를 위조했다.

악성코드 설치방법도 지능화했다. 블루노로프는 침해한 은행 내 두개 PC에 악성코드를 분리해 저장했다. A컴퓨터에 악성코드를 감염시킨다. B컴퓨터는 A에 감염시킨 악성코드를 읽어와 작동시키는 기능이 들어있다. A와 B가 함께 작동해야만 악성행위를 한다. A 컴퓨터만 분석해서는 악성코드 여부를 알 수 없는 형태다.

카스퍼스키랩은 블루노로프는 금융기관 침투조직인데 거점을 만들 때 라자루스 백도어를 쓰면서 연결된다고 분석했다. 라자루스와 블루노로프는 작전을 수행하는 시간대가 일치한다. 한국 등이 업무를 주로 보는 GMT 8~9 시간대다. 점심시간인 11~1시 사이에 악성코드 제작 활동이 줄어든다. 주말 등 휴일도 같은 패턴을 보인다.

캄룩 디렉터는 “블루노로프가 금융기관 내부에서 쓴 악성코드는 라자루스와 완벽히 다르다”면서 “하지만 초기 금융기관 침투에 사용된 백도어가 라자루스와 연결된다”고 설명했다. 그는 “누군가 공격자를 북한으로 위장하기 위해 막대한 자금을 쓰거나 북한과 연계된 다른 조직이 있을 수 있다”면서 “만약 진짜 북한이라면 그들 의도나 공격 도구 등 우리가 알고 있는 정보가 너무 적다”고 말했다.

김인순 보안 전문기자 insoon@etnews.com