대만 네트워크 기기 회사인 디링크 라우터에서 사이버 공격을 유발하는 심각한 제로데이 취약점 10개가 발견됐다. 해당 기기는 주로 일반인이나 소규모 기업에서 쓰고 있어 주의가 요구된다.

더레지스터는 한 보안전문가가 디링크 라우터에서 발견한 제로데이 취약점을 공개했다고 보도했다. 보안연구원 피에르 킴은 취약점 발견 후 디링크에 조치를 권고했으나 받아들여지지 않자 해당 내용을 공개했다.

2015년 국내 보안 기업 NSHC도 디링크 CCTV에서 의도적으로 숨겨진 백도어를 발견해 보고했다. CCTV에 들어있던 백도어는 암호화를 적용, 고도화된 은닉 기법을 사용했다. 중요한 산업정보를 유출하거나 적대 국가 기업이 간첩활동을 하는데 이용되는 수준이었다. 국내는 물론 해외 보안전문가들이 디링크 제품 보안성에 지속해 문제를 제기하고 있어 해당 기업 제품 도입 시 주의가 요구된다.

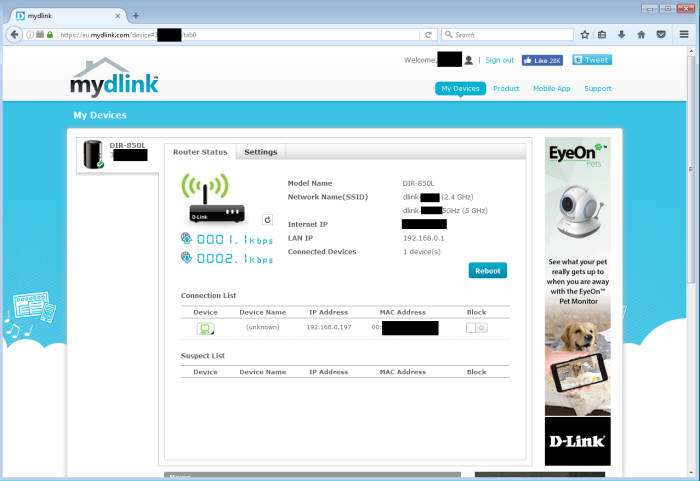

피에르 김 연구원은 디링크 DIR850L 무선 AC1200 듀얼밴드 기가비트 클라우드 라우터에서 10개에 달하는 제로데이 취약점을 찾았다. 연구원은 지난 2월 해당 취약점을 디링크에 알렸는데 보안 업데이트가 이뤄지지 않았다. 이번에 발견한 제로데이 취약점은 디링크에 알리지 않고 일반에 공개했다.

디링크 라우터는 우선 펌웨어 변조에 무방비로 노출됐다. 펌웨어 이미지를 보호하는 정책이 없어 라우터에 악성 펌웨어를 올릴 수 있다. 디도스 공격 등 다양한 사이버 위협에 노출된다.

크로스사이트스크립트(XSS) 취약점도 있다. 디링크 라우터는 XSS 결점에 취약해 공격자가 인증된 사용자를 공격해 인증쿠키를 훔칠 수 있다. 라우터와 연결되는 클라우드 서비스 '마이디링크' 프로토콜 결함도 존재한다. 관리자 비밀번호 관리도 취약하다. 공격자는 사용자 라우터를 공격자 계정에 등록해 라우터 전체 권한을 얻을 수 있다.

라우터와 마이디링크 사이에 통신을 보호하는 암호화도 없다. 라우터 펌웨어에 개인 암호화키가 하드코딩돼 중간자 공격으로 추출할 수 있다.

피에르 김 연구원은 “디링크 라우터는 보안을 고려하지 않고 설계된 취약점 덩어리”라며 “제조사에 취약점을 알렸지만 언제 보안 업데이트가 이뤄질지는 알 수 없다”고 설명했다. 그는 “디링크 라우터 사용자라면 당장 네트워크에서 해제하는 게 가장 쉬운 보안 방법”이라고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com