국내 대표 소프트웨어(SW)인 한글과컴퓨터 한글이 주요 해킹 통로가 됐다. 주로 국내 공공기관과 학교를 노린 사이버 공격에 활용되고 있는 것으로 나타났다. 지난해에만 123개에 이르는 악성 한글 문서가 발견됐다.

안랩은 2016년 9월부터 지난해 말까지 16개월 동안 수집한 악성 한글 문서 파일이 135개였다고 6일 밝혔다. 한글 프로그램은 1989년 출시 이후 국내에서 가장 널리 사용되는 프로그램이다. 국내 정부와 공공기관, 학교 등을 노린 공격자가 주로 사용한다. 한글 프로그램을 최신 상태로 업데이트해야 피해를 막을 수 있다.

공격자는 대상 표적이 관심 있는 내용으로 이메일을 작성, 악성코드가 포함된 한글 파일을 열도록 유도한다. 이메일에 파일을 직접 첨부하지 않고 악성파일을 내려 받는 주소를 이용하기도 한다.

수집된 악성 한글 문서 파일 내용은 제품·보안·공고문·격언 등 일반 정보 19%, 북한 17%, 가상화폐 17%, 금융 14%, 이력서 8% 순이었다. 문서 내용을 분석했을 때 공격자는 탈북자, 북한 인권 운동가, 연구가, 언론인 등 북한 관련 업무 종사자와 가상화폐 종사자를 표적으로 삼았다.

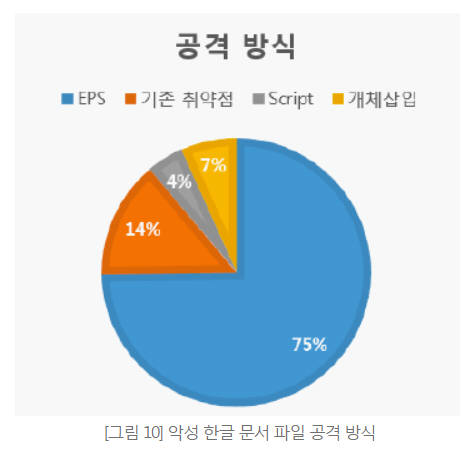

공격자는 악성코드를 포함한 한글 파일뿐만 아니라 실행 가능한 EXE, LNK 등 파일을 한글로 가장해 전송한다. 한글 파일을 이용한 악성코드 공격에는 취약점과 스크립트, 밀봉형 포스트스크립트(EPS), 객체 삽입 등이 있다. 가장 많이 쓴 공격 방식은 EPS(75%)였다. 취약점(14%), 개체 삽입(7%), 스크립트(4%)가 다음 순이었다.

공격자는 문서 내용을 임의로 수정, 비정상 동작으로 악성 코드가 실행되는 방법을 이용한다. 취약점 공격은 피해자가 인지하기 어렵다. 한컴이 2016년 한글 보안을 강화하면서 신규 취약점 발견이 줄었다. 공격자는 2016년 취약점을 여전히 사용, 한글 업데이트를 하지 않아 피해가 발생한 것으로 나타났다.

한컴 오피스는 자바 스크립트를 지원한다. 악성코드를 스크립트로 작성한다. 스크립트가 포함된 문서는 사용자에게 실행 여부를 확인한다.

EPS는 어도비 이미지를 처리하는 스크립트다. EPS를 이용한 취약점이 2015년에 발견된 후 EPS로 작성된 악성 한글이 올해 초까지 꾸준히 발견되고 있다.

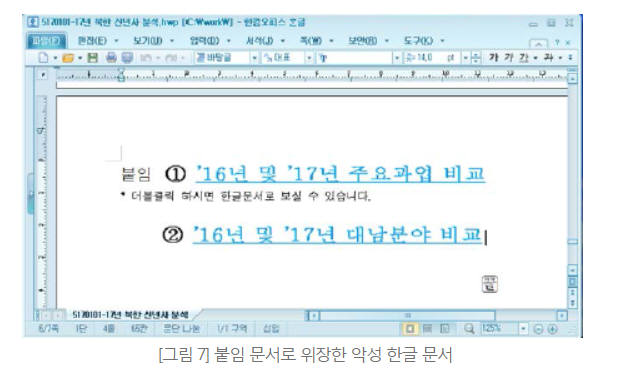

한글에 개체를 삽입하는 방법도 쓴다. 개체 삽입은 취약점은 아니지만 실행 가능한 코드를 문서에 첨부한 후 사용자 클릭을 유도한다. 공격자는 실제 악성코드를 문서 내부에 첨부한다. 공격자는 클릭을 유도하기 위해 '상위 버전에서 작성한 문서입니다'와 같은 알림 창을 띄운다.

한글 문서 악성코드는 다른 악성코드를 내려 받는 '다운로더'와 원격 조종을 하는 '백도어'가 있다. 가장 많은 형태는 다운로더로, 특정 주소에서 몰래 악성코드를 내려 받는다. 다운로더는 지속해서 새로운 악성코드를 내려 받아 교체한다.

과거에는 한글 취약점을 이용해 백도어를 사용자 PC에 만들고 실행했다. 2016년 9월 이후 발견되는 악성코드는 메모리에서 실행한다. 보안 솔루션을 우회하는 조치다. 평소에 동작하지 않다가 한컴 한글이 실행될 때만 동작하는 형태도 있다.

한글과컴퓨터 관계자는 “사전 보안 취약점의 발굴을 위해 한국인터넷진흥원 신고포상제(버그바운티)에 참여하고, 민간 보안 기업과 협력하고 있다”면서 “프로그램 자체의 보안성 강화를 위해 지속해서 힘쓰고 있다”고 밝혔다. 이 관계자는 “보안패치 정기 업데이트만으로도 해킹 피해를 방지할 수 있다”고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com