버스 정보 알림 안드로이드 애플리케이션(앱)에서 사용자 정보를 탈취하는 악성코드가 발견됐다. 사용자 스마트폰에서 군사·안보·정치 관련 파일 포착 시 외부로 유출하게 설계했다. 북한 연루 가능성도 점쳐진다. 현재 해당 앱은 구글플레이 스토어에서 삭제됐다.

10일 맥아피 모바일 연구팀에 따르면 '대구버스' '광주버스' '전주버스' '창원버스' 등 동일한 제작자가 만든 4개 안드로이드 버스 정보 제공 앱 특정 버전에서 악성코드가 발견됐다고 밝혔다.

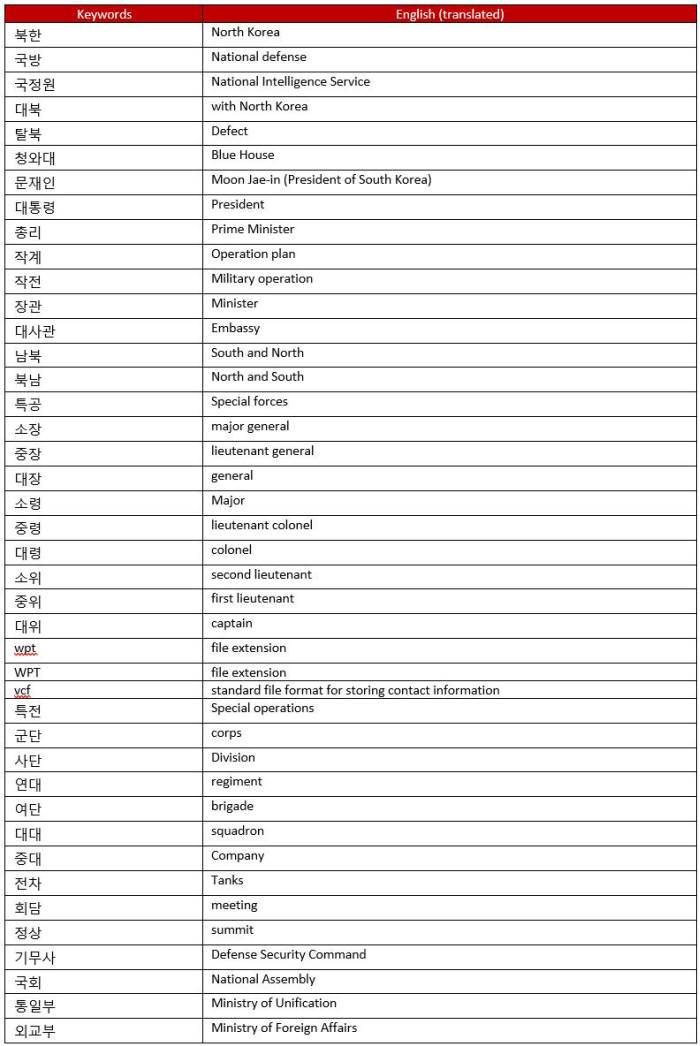

해당 앱에 삽입된 악성코드는 스마트폰에서 특정 키워드가 들어 있는 파일을 찾아 외부 서버로 유출한다. 키워드는 '북한' '국방' '국정원' '청와대' '문재인' '총리' '대사관' '남북' '여단' '대대' '통일부' '국회' '기무사' 등이다.

사용자가 앱을 설치하면 악성코드가 담긴 플러그인이 설치됐는지 확인 후 다운로드한다. 군대, 정치 등 관련 파일이 발견되면 별도 서버에 업로드한다. 뿐만 아니라 가짜 구글 로그인 화면을 띄워 로그인 정보 탈취를 시도한다.

악성코드가 포함된 대구버스 버전은 2.2.6, 전주버스 3.6.5, 광주버스는 3.3.7, 창원버스는 1.0.3이다. 모두 2018년 8월 9일 자 업데이트다. 맥아피는 현재 해당 앱은 모두 구글 플레이 스토어에서 삭제 됐으며 가짜 플러그인은 업로드 되지 않았다고 설명했다.

맥아피는 “악성코드는 일반적인 피싱 공격이 아닌 표적 공격으로 피해자 스마트폰에서 군사, 정치 관련 파일을 찾아 기밀 정보를 유출을 시도하고자 한다”면서 “신뢰할 수 있는 출처에서 다운로드 한 경우에도 완전히 신뢰 가능한지 확인 후 설치해야 한다”고 덧붙였다.

북한 소행으로 의심 해킹 시도는 최근에도 빈번하게 발견된다. 새해 통일부 출입 기자단을 상대로 악성코드가 담긴 메일이 배포됐으며 설 선물 내용으로 위장해 정보탈취부터 하드디스크(HDD)파괴 공격도 포착됐다. 북한 추정 사이버 공격 그룹 '라자루스(Lazarus)'의 악성코드 삽입 워드 문서 파일 유포 등도 확인됐다.

정영일기자 jung01@etnews.com