북한 정부가 배후로 추정되는 '김수키' 해킹조직이 통일부 산하 통일교육원 전직 직원을 사칭해 지능형지속위협(APT) 공격을 감행한 정황이 포착됐다. 지난해 12월 드러난 청와대 행사 견적서 사칭 공격 변종으로 확인됐다.

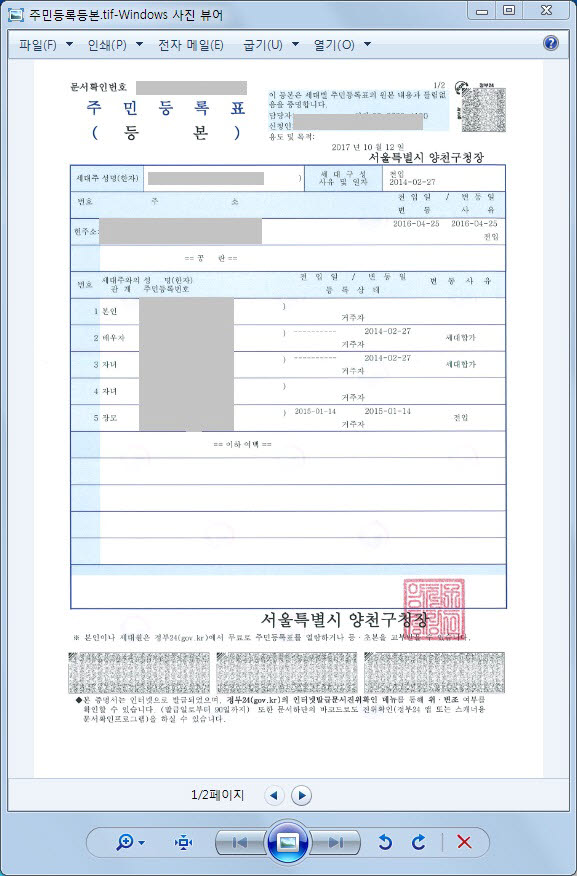

이스트시큐리티 시큐리티대응센터(ESRC)는 주민등록등본 PDF 스캔파일을 위장한 APT 공격을 발견했다. 악성 파일에 포함된 등본은 실제 온라인에서 발급받은 것으로 추정되며 통일교육원 전직 직원이 보낸 것처럼 위장했다.

공격자는 파일명에 '주민등록등본.pdf'라고 쓴 후 긴 공백을 포함해 실제 확장자(.scr)가 보이지 않도록 했다. 파일을 열면 실행파일(.exe)과 동일한 악성 행위가 시작된다. 내부 리소스에 포함된 '주민등록등본.tif' 이미지 파일이 생성, 로드돼 악성 행위를 숨기지만 실제로는 감염 PC로부터 정보를 탈취한다.

통일부를 겨냥한 해킹 공격은 최근 수년간 급격히 증가했다. 지난해 9월 통일부 국정감사 자료 '통일부 해킹 및 사이버 공격 시도 탐지 현황'에 따르면, 2014년부터 2019년 7월까지 통일부를 겨냥한 사이버 공격은 1841건으로 집계됐다. 사이버 공격 시도는 2015년 172건, 2016년 260건, 2017년 336건, 2018년 630건으로 해마다 급증했다.

북한 대남공작기관 소속 사이버 부서는 중국 등 제3국에 사이버 요원을 파견해 통일부 등 탈북민 관련 부처를 대상으로 탈북민 정보 해킹에 주력하는 것으로 알려졌다. 북한 국가보위성 소속으로 추정되는 사이버테러 그룹 '금성121'은 탈북민 정보 해킹을 위해 탈북민 기부 관련 웹사이트로 위장해 해킹을 시도하기도 했다.

2018년 12월에는 탈북민 정착을 지원하는 경북하나센터 PC 1대가 해킹돼 탈북민 997명 이름과 생년월일, 주소 등 정보가 유출됐다.

오다인기자 ohdain@etnews.com