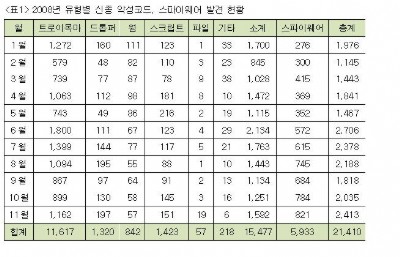

안철수연구소(대표 김홍선 www.ahnlab.com)는 29일 2008년 1월부터 11월까지의 악성코드/스파이웨어 동향을 분석한 결과 올 1월∼11월에 새로 발견된 악성코드(바이러스, 웜, 트로이목마의 통칭)는 15,477개로 전년 동기 대비 약 2.8배로 증가했으며, 스파이웨어는 5,933개가 새로 발견돼 지난해 동기 대비 약 2.8배로 증가했다고 발표했다.

이런 급증세의 주요 원인은 국지적인 공격과 타깃 공격으로 인해 변종이 많이 만들어지고, 악성코드 자동 제작 툴이 인터넷 상에 공개되어 일반인들도 쉽게 입수해 악성코드를 제작할 수 있기 때문인 것으로 분석된다.

또한 한 해 동안의 주요 흐름을 분석해 ’2008년 10대 보안 위협 트렌드’를 발표했다. 안철수연구소가 꼽은 2008년 10대 보안 위협 트렌드는 ▶개인 정보 유출 목적 악성코드 강세 ▶교묘한 방법으로 약관 동의 받는 스파이웨어 등장 ▶외산 가짜 백신 기승 ▶SQL 인젝션 등 웹 공격 극심 ▶어도비사 응용 프로그램 취약점 공격 극성 ▶MS사 소프트웨어 겨냥한 공격 지속 ▶ARP 스푸핑의 재등장 ▶개인 정보 유출의 2차 피해 발생 ▶악성코드의 고도화 ▶사회공학적 속임수의 지능화이다.

1) 개인 정보 유출 목적 트로이목마가 75% 차지

웹사이트 로그인 계정 정보나 온라인 게임 계정 정보, 시스템 정보 등의 개인 정보를 훔쳐내는 트로이목마가 전체 악성코드의 75% 를 차지할 만큼 많았으며 그 피해 또한 컸다.

이러한 악성코드는 지속적으로 PC를 공격하고, 거대한 봇넷(악성코드에 감염된 여러 컴퓨터가 연결된 네트워크)을 구성해 스팸 메일과 DDoS(분산서비스거부) 공격 등 사이버 범죄에 악용된다.

2) 교묘한 방법으로 약관 동의 받는 스파이웨어 등장

올해 상반기 국내 스파이웨어 제작자가 무더기로 검거된 이후 한때 국산 스파이웨어 수가 주춤했다. 그러나 스파이웨어로 규정하기 어렵게 형식적으로 사용자 동의를 거치는 교묘한 방법으로 피해를 주고 있다.

즉, 사용자의 동의를 거치면 스파이웨어의 범위에 들지 않는다는 점과, 사용자가 약관을 꼼꼼하게 읽어보지 않는다는 점을 이용해 불공정 약관을 버젓이 명시해놓는 경우가 많아 사용자의 주의가 요구된다.

3) 외산 가짜 백신 기승

약 150개에 달하는 외산 가짜 백신이 기승을 부렸다. 최근 가짜 백신은 Antivirus XP 2008, Vista Antivirus 2008, WinX Security Center, WinXDefender, XP Protector 2009 등 마치 진짜 백신처럼 가장해 유포됐다. 초기의 가짜 백신은 단순히 결제를 유도하는 방식이었는데, 요즘은 자신을 은폐한 후 스팸 메일 등을 통해 전달되는 등 지능화하고 있다.

4) SQL 인젝션 등 웹 공격 극심

지난해에 이어 올해도 웹 공격이 극심했다. 웹사이트가 해킹되어 악성코드를 유포하거나 경유지로 이용된 수치는 올해 1~11월까지 3분기까지 3,310건으로 전년 동기 2,006건 대비 약 1.7배에 달했다. 특히 SQL 인젝션 기법이 많이 사용됐다.

이 기법은 데이터베이스 서버의 데이터를 손상할 뿐 아니라 웹 서버에 삽입된 스크립트를 통해서 사용자를 악의적인 사이트로 연결시킴으로써 악성코드를 다운로드한다.

5) 어도비사 응용 프로그램 취약점 공격 극성

MS사 소프트웨어 못지않게 어도비사의 대중적인 응용 프로그램도 공격의 주 목표물이 되었다. 플래쉬 플레이어 프로그램의 취약점을 노린 스파이웨어는 인터넷 첫 페이지를 www.3929.cn으로 바꾸며, PDF 리더 프로그램의 보안 취약점을 악용한 공격은 파일이 오픈될 때 악성 스크립트를 실행해 가짜 백신, 트로이목마 등을 다운로드한다.

6) MS사 소프트웨어 겨냥한 공격 지속

올해 동안 MS사가 발표한 보안 패치는 총 78건으로 작년 69건에 비해 약 13% 증가했다. 올해 주요 이슈가 되었던 취약점은 MS08-041, MS08-067, MS08-078이었다. MS08-041은 액세스 스냅샷 뷰어 프로그램에서 사용하는 액티브X의 취약점으로, 이 때문에 원격에서 악성코드가 실행되는 문제점이 있다.

MS08-067은 악성코드가 원격으로 취약한 컴퓨터를 찾는 데 이용된다. 이를 이용한 악성코드가 11월까지 20여 개 발견됐으며, 이런 악성코드에 감염되면 웹브라우저 속도가 느려지거나, 웹사이트 접속이 안 되기도 하며 컴퓨터가 다운되기도 한다. MS08-078은 공격자가 원하는 임의의 코드를 실행할 수 있는 문제점으로 ‘제로 데이 공격’의 대상이 돼 위험성이 컸다.

7) ARP 스푸핑의 재등장

2007년 상반기에 확산되어 많은 피해를 준 ARP(Address Resolution Protocol; 주소결정 프로토콜) 스푸핑이 6월부터 다시 발생해 큰 피해를 일으켰다. 이 공격은 같은 IP를 사용하는 모든 컴퓨터를 일시에 공격할 수 있다는 점에서 공격자에게 유리하다. ARP 스푸핑 공격을 당한 PC는 동일 IP 대역폭에 있는 모든 PC의 ARP 값을 변조한다. 이후 정상적인 PC가 인터넷 익스플로러로 웹사이트에 접속할 때, 감염된 PC를 먼저 거친 후 웹사이트에 접속하게 되며, 이때 악성코드를 내려받는다. 실제로 수많은 기업 네트워크가 마비되고, 악성코드의 피해를 입었다.

8) 개인 정보 유출의 2차 피해 발생

올해는 국내 최대 온라인 쇼핑몰의 사용자 DB 유출 사고를 시작으로 대형 개인 정보 유출 사고가 잇달았다. 또한 국내 유명 포털의 메일 계정과 메신저 또는 쪽지함 등으로 악성코드 링크가 포함된 URL 또는 첨부 파일이 포함된 메일이 대량 발견됐다. 특히 이런 메일은 공공기관을 사칭하고 한글로 돼 있어 사용자가 첨부 파일이나 URL 을 클릭할 확률이 높았다. 또한 메신저의 경우 사용자의 계정을 훔쳐내도록 되어 있어서 훔쳐낸 계정이 다른 목적으로 사용될 위험성도 있다. 실제로 이렇게 유출된 개인 정보는 보이스 피싱, 스팸 메일 발송 등에 이용돼 많은 사용자가 2차 피해를 당하고 있는 것으로 추정된다.

9) 악성코드의 고도화

올해는 은폐, 코드 가상화, 난독화, 실행 압축 등 자체 보호 기법이 일반화하는 추세를 보였다. 특히 카스부.B(Win32/Kashu.B) 바이러스 변형은 메모리 치료가 선행되지 않으면 재감염되며, 다형성 기법 등을 사용해 진단/치료하기가 매우 까다로웠다. 또한 윈도의 중요 시스템 파일을 패치한 후 악의적인 모듈이 실행되는 라이거(Win32/Liger), CIH 바이러스처럼 파일의 빈 공간에 자신을 기록해 감염 후 파일 사이즈가 증가하지 않는 후크.C(Win32/Huhk.C) 등이 대표적이다.

10)사회공학적 속임수의 지능화

사회적 이슈 및 관심사가 포함돼 있는 메일, 신뢰할 만한 사람이 발신인인 것처럼 가장해 특정 조직으로 발송하는 스피어 피싱 메일, 메신저로 지인인 척 가장해 개인 정보를 빼내는 사기 등 다양한 속임수가 등장해 사용자를 노리고 있다.

안철수연구소 시큐리티대응센터 조시행 상무는 "최근의 보안 위협은 금전적인 이득을 취하는 것을 목적으로 하며 공격 형태가 단순하지 않고 다수의 기법이 혼합되는 추세"라며 "사이버 암시장을 통해 악성코드가 조직적으로 제작, 유포되고 있으며 특정 지역이나 기관을 겨냥한 국지적인 공격이 많다”고 진단했다. 또한 “이러한 복잡다단하고 지능화하는 보안 위협에 대응하기 위해 전문적이고 체계적인 대응 조직을 갖춘 보안 전문 업체의 역할이 갈수록 중요해지고 있다”고 강조했다.