카스퍼스키 랩은 안드로이드 플랫폼을 사용하는 스마트폰을 대상으로 한 두 번째 트로이목마(Trojan-SMS.AndroidOS.FakePlayer.b) 악성 프로그램을 발견했다고 10일 발표했다.

카스퍼스키 랩은 지난 8월 11일 사용자의 동의없이 유료 서비스 번호로 SMS를 발송하는 최초의 안드로이드 SNS 트로이목마를 발견한 바 있다. 이번에 발견된 안드로이드폰용 트로이목마는 변종이다.

이 악성 프로그램은 가능한 많은 스마트폰을 감염시키기 위해서 포르노 동영상을 검색했을 때 페이지 상단의 러시아 사이트를 통해 배포되었다. 특이한 점은 의심을 피하기 위해서 다른 플랫폼을 사용했을 때는 정상 서비스를 하지만, 안드로이드 스마트폰을 사용해 접근했을 때는 악성 프로그램이 배포된다는 것이다.

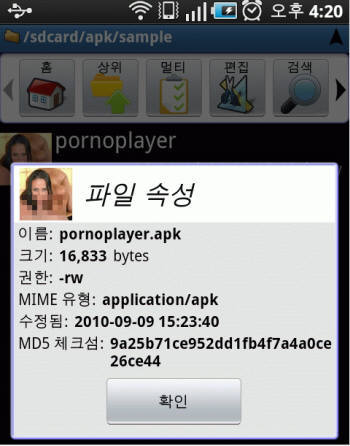

최초로 발견된 안드로이드 용 트로이목마와 동일하게 이번에 발견된 악성 프로그램 역시 미디어 플레이어로 위장하고 있다.

즉, 스마트폰 사용자가 포르노 동영상을 보기 위해 감염된 웹 페이지에 방문했을 때 pornplayer.apk 애플리케이션을 다운받아 설치하도록 안내하는 것이다. 설치 파일은 16.4 KB에 불과하며 미디어 플레이어와 상관없는 SMS 메시지를 발송하기 위해 사용자에게 설치에 동의하도록 안내한다.

일단 사용자가 이 가짜 애플리케이션을 실행하면 사용자에게 알리지 않고 유료 서비스 번호로 SMS 메시지를 발송하며 그 결과 사용자에게 6달러의 요금을 부과한다.

카스퍼스키 랩의 모바일 리서치 그룹 매니저 데니스 마슬레니코프는 “안드로이드 사용자는 애플리케이션이 설치되기전에 사용자 동의를 구하는 단계가 있으니 설치에 주의해야한다”고 말했다.

Trojan-SMS.AndroidOS.FakePlayer.b은 최초로 발견된 안드로이드용 트로이목마와 그 코드가 흡사해 동일 제작자의 소행인 것으로 추정되고 있다.

한편 국내 보안업체인 잉카인터넷도 이 악성프로그램을 발견하고 9일 경고한 바 있다. 잉카인터넷 분석팀은 “이번에 발견된 포르노사이트를 통한 안드로이드 트로이목마 변종이 러시아 상황에 맞춰 배포됐고 과금도 러시아에서 가능한 것이라 국내에 유입될 가능성은 희박해보이지만 변종이 계속 발견되고 있으니 주의해야한다”며 “이와 같은 종류의 안드로이드앱은 설치하지 않는 것이 좋다”고 전했다.

장윤정기자 linda@etnews.co.kr