원자력 · 반도체 · 교통 · 전기 등 국가 시설물의 제어시스템이 사이버 공격무기로 불리는 신종 악성코드 스턱스넷(Stuxnet)에 감염된 후 해커의 명령으로 파괴되는 시연이 국내에서 처음 선보였다.

고려대학교 정보보호대학원은 지난 29일 `스마트그리드보안연구센터(ITRC)` 개소식을 개최한 가운데 미래 국가 산업 시설인 `스마트그리드(지능형 전력망)`의 제어 시스템을 해킹하는 시연을 펼쳐, 스턱스넷 위협 가능성을 입증했다.

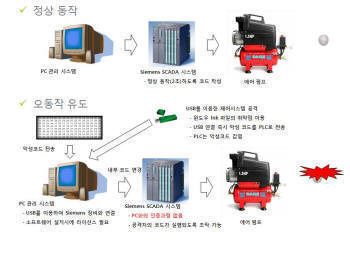

이날 고려대 정보보호대학원 연구팀은 관리 PC · 지멘스의 자동화제어시스템(S7) · 전자제어 에어펌프 등으로 산업 시설물을 간략하게 구성한 후 악성코드를 이용한 시스템 해킹 시연을 연출했다.

윈도 LNK(바로가기) 취약점 악성코드가 담긴 USB를 제어시스템을 관리하는 PC에 연결하자 곧바로 악성코드에 감염된 관리 PC는 지멘스의 자동화제어시스템의 제어명령을 조작했다.

당초 제어시스템은 에어펌프를 2초만 작동하게 끔 설계했지만 악성코드에 감염된 제어시스템은 에어펌프를 계속 작동시켰다. 결국 에어펌프에 연결된 풍선은 계속 주입한 공기량을 이기지 못하고 터졌다. 해커가 관리 PC에 접근, 지멘스의 자동화제어시스템의 SW 명령 체계를 변경시켜 에어펌프을 100초 이상 오동작하게 한 것이다.

임종인 고려대 교수(스마트그리드 보안연구센터장)는 “이해하기 쉽도록 에어펌프를 연결했지만 어떤 산업제어장치든 악성코드가 든 USB로 감염시켜 오작동을 유발할 수 있다”며 “폭발한 것이 풍선이 아니라 전력 · 가스 · 철도 등 국내 모든 기반시설, 생산시설이 될 수도 있다”고 말했다.

또 임 교수는 “해킹시연에서는 단순히 풍선 폭발로 피해가 작았지만 실제 제어 시스템에서는 심각한 피해를 발생시킬 수 있으므로 제어시스템을 사용하는 다양한 산업시설 및 기반시설에서는 외부의 네트워크나 USB 등의 접근을 주의하거나 금지해야한다”고 설명했다.

그는 “이번 해킹 시연에서 보여진 것처럼 자동화제어시스템을 공격하는 스턱스넷 같은 악성코드 공격위협이 가시화되고 있어 전력기반시설과 IT기반기술이 융합한 스마트 그리드에선 보안 기술이 반드시 필요하다”고 강조했다.

이번에 개소한 고려대 스마트그리드보안연구센터는 지식경제부에서 지정하는 대학 IT연구센터로 오는 2013년까지 5개 대학, 10개 기업체가 참여해 스마트그리드 보안 기술 정책, 연구를 수행한다.

장윤정기자 linda@etnews.co.kr