위키리크스(WikiLeaks)의 미국 외교문서 폭로 파문이 전 세계에 커다란 파장을 끼친 가운데 위키리크스 관련 내용인 것처럼 사용자를 유혹하는 악성 파일이 등장했다.

8일 잉카인터넷·안철수연구소 등에서 의하면 메일을 열어 첨부된 URL이나 첨부 파일을 클릭하면 악성코드에 감염되는 2가지 형태의 위키리크스 위장 악성파일이 발견됐다.

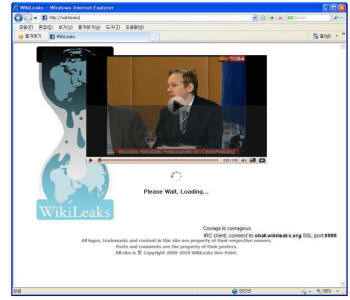

잉카인터넷 엔프로텍트 대응팀은 ‘이란의 핵폭탄(IRAN Nuclear Bomb!)’`이란 제목의 이메일 형태을 소개했다. 이란 핵폭탄이란 이름의 메일 본문에 포함돼 있는 특정 URL 주소‘http://wiki-world-news.(악성링크생략)/index.html’를 클릭할 경우 위키리크스 설립자 줄리언 어샌지의 동영상이 뜬다.

이 사이트에 접속되면 다시 또 다른 도메인으로 연결되고 ‘WikiLeaks.jar’란 자바 파일의 실행요청 화면이 나타난다. 하지만 이 파일을 실행하게 되면 사용자는 226.exe라는 악성파일을 다운로드 하게 된다.

또 다른 위키리크스 관련 악성파일은 PDF 취약점을 이용해 이메일로 전파되는 악성파일이다.

이것 역시 ‘WikiLeaks’란 제목으로 위키리크스 관련 파일인 것처럼 위장하고 있지만 첨부된 WikiLeaks.pdf 파일을 클릭할 경우 spoolsv.exe. 악성파일에 감염된다.

안철수연구소에서도 해외에서 위키리크스 위장 악성파일이 발견되고 있으니 수상한 이메일은 함부로 클릭하지 말라고 주의를 요망했다.

잉카인터넷 시큐리티 대응센터 문종현 팀장은 “이같은 사회적 이슈가 되는 내용들을 이용해 현혹하는 사회공학적인 방법의 악성코드 유포에 걸려들지 않기 위해서는 수신처가 불분명한 메일의 열람이나 첨부파일에 대한 다운로드를 삼가야한다”며 “또 사용중인 운영체제(OS)의 취약점을 보완하기 위한 각종 보안패치를 생활화하고 항상 활성화해두는 것이 좋다”고 조언했다.

장윤정기자 linda@etnews.co.kr