농협 전산망 마비 사태가 북한 정찰총국에 의한 `사이버 테러`로 밝혀진 가운데 정부 통합전산망이 대학생 동아리 수준의 해커 공격에도 무력하게 뚫린 것으로 드러나 충격을 주고 있다. 정부 전산망이 사실상 무방비로 해커들에게 노출돼 있다는 사실이 확인된 셈이다.

이 같은 사실은 정부통합전산센터가 지난달 26~28일 사흘간 실시한 자체 모의 해킹방어 훈련 결과 드러났다. 최근 우리은행도 이 같은 모의 해킹방어 훈련을 계획하는 등 사이버 테러 공포가 갈수록 확산되고 있다.

중앙부처가 관리하고 있는 정보자원을 통합ㆍ운영하고 있는 정부통합전산센터가 실시한 모의훈련에서 정부 전산망은 신ㆍ변종 해킹 공격에 매우 취약할 뿐만 아니라 비밀번호까지 줄줄이 새는 것으로 나타났다.

정부통합전산센터는 북한 소행으로 추정되는 3ㆍ4 분산서비스거부(DDoSㆍ디도스) 공격과 농협 해킹 사건 이후 자체 보안 수준이 얼마나 되는지 점검하기 위해 대학 연구소 등에 "우리 센터를 직접 해킹해 달라"고 의뢰했다.

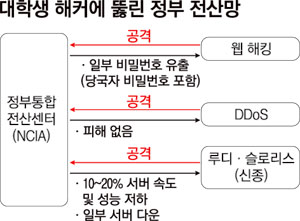

이에 고려대 충남대를 비롯한 대학 연구소와 대학 소속 해커 동아리들은 기존 방식인 디도스와 웹해킹은 물론 신ㆍ변종 공격인 슬로리스, 루디까지 동원해 정부통합전산센터를 공격했다.

결과는 충격적이었다. 신ㆍ변종 해킹 공격에 정부통합전산망이 속수무책으로 뚫리는가 하면 심지어 웹해킹만으로 일부 사용자의 비밀번호가 유출되기도 했다.

이번 훈련에 참가한 모 대학 연구원은 "정부 전산망은 보안이 매우 잘돼 있을 것이라고 생각했는데 막상 해킹을 시도해 보니 허점이 너무 많아 깜짝 놀랐다"며 "이런 수준이라면 북한의 사이버 공격에 무차별하게 당할 수밖에 없을 것"이라고 말했다.

정부기관 홈페이지에서 사용자들의 비밀번호가 해킹당한 것도 문제지만 비밀번호 관리도 엉망인 것으로 드러났다.

비밀번호는 통상 암호화해 데이터베이스(DB)에 저장해야 하지만 해킹 당한 웹서버들은 암호화 과정을 전혀 거치지 않은 채 비밀번호를 평문으로 보관했다. 유출된 비밀번호에는 정부 고위 관계자들이 실제 사용하는 것들도 포함돼 있었다.

만약 이 비밀번호가 북한군에 들어갔다면 국가 정보나 기밀 누출이 일어날 수도 있었다고 전문가들은 지적했다.

이번 모의 해킹 훈련에 참가한 한 해커는 "비밀번호를 암호화하지 않았다는 건 보안의 기본조차 지키지 않은 것이다. 모의 해킹 훈련이었기에 망정이지 실제로 국가 테러를 목적으로 한 집단이 정부망을 해킹했더라면 어떤 일이 벌어졌겠느냐"고 말하며 당혹스러움을 감추지 않았다.

비밀번호가 암호화된 대신 비밀번호 힌트가 노출된 사례도 상당수 있었던 것으로 알려졌다.

이번 훈련 결과에 대해 정부통합전산센터 측은 "큰 피해가 없었다"며 이번 모의 해킹 훈련에서 드러난 문제점을 축소하려는 모습을 보였다. 이 센터 관계자는 "기존 디도스 등은 완벽한 방어 수준을 보였으나 신ㆍ변종 공격에 대해선 보완이 필요한 것으로 드러났다"고 말했다.

이에 대해 보안 전문가들은 정부 전산망의 보안 수준이 해마다 빠르게 진화하고 있는 인터넷 해킹 공격의 속도를 따라잡지 못하고 있다고 지적했다.

임종인 고려대 정보보호대학원장은 "북한군이 사이버 공격을 통해 국가 전산망 마비를 노리고 있는 상황을 감안하면 좀 더 선제적인 대비책이 시급하다"며 "특히 신종 악성코드에 대한 분석 노력이 필요하다"고 말했다.

다른 보안 전문가는 "정부 부처 가운데 IT보안 관련 부서는 상대적으로 소외된 상황에서 전폭적인 예산 지원을 해줄 필요가 있다"며 "기술직 사무관 1명의 의식만 바뀌어도 해당 전체 부처의 보안 대비 수준은 눈에 띄게 달라진다"고 말했다.

한편 우리은행 이사회는 자체 금융 전산망 보안을 점검하기 위해 한 대학 기관에 "해킹 공격을 해 달라"고 의뢰한 것으로 알려졌다.

[매일경제 임태우 기자 / 김동은 기자]

[ⓒ 매일경제 & mk.co.kr, 무단전재 및 재배포 금지]