올초부터 국내 웹 공격 경향을 분석한 결과, 웹 사이트의 취약성 여부를 미리 확인할 목적의 사전정보 수집성 웹 공격이 가장 빈번히 일어나는 것으로 조사됐다. 이에 따라 웹 사이트 관리자의 취약성 노출을 막기 위한 노력이 요구된다.

펜타시큐리티시스템(대표 이석우)은 22일 ‘2011년 상반기 웹 공격동향 보고서’(Web Application Threat Report, Trends for the first half of 2011)를 통해 이 같은 내용을 밝혔다.

이번 보고서는 2011년 1월 1일부터 6월 30일까지의 통계 내용을 담고 있으며 펜타시큐리티 ‘와플(WAPPLES)’의 룰 탐지 기준으로 조사됐다.

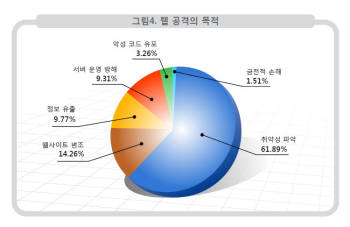

웹 공격의 목적으로는 ‘취약성 파악’ 공격이 61.89%로 가장 많았으며, 이는 201년 하반기 대비 20% 늘어난 수치이고, 그 다음으로 웹사이트 변조(14.26%) 및 정보유출(9.77%) 순으로 나타났다. 가장 많았던 웹 공격 유형으로는 익스텐션 필터링(Extension Filtering)이 21.97%로 가장 많았다. 이는 정상적인 웹사이트의 파일들에 대한 접근이 아닌 취약성이 존재하는 파일들에 대한 접속시도를 의미, 취약성 파악형 공격을 위해 사용됐음을 입증했다.

OWASP(Open Web Application Security Project)의 공격유형으로는 잘못된 보안설정(Security Misconfiguration)이 34.63%로 가장 많았으며, 이 역시 웹사이트 관리자의 부주의로 인한 웹 사이트 및 웹 서버 운영의 중요정보가 일반 사용자에게 노출될 수 있음을 의미한다.

펜타시큐리티 김덕수 연구소장은 “2011년 상반기 웹 공격유형을 살펴보면 웹의 취약성 파악이 목적인 공격 시도가 급증했다”며 “이는 자동화 된 공격도구의 사용뿐 아니라 내부의 잘못된 보안 설정 및 관리자와 개발자의 부주의로 인한 취약성 노출이 많았다는 의미”라고 설명했다. 그는 또 ”오는 9월 30일 개인정보보호법 시행에 앞서 내·외부 보안정책의 점검과 동시에 보안시스템 강화에 힘써야 할 것”이라고 말했다.

장윤정기자 linda@etnews.com