# 원자력 발전소 직원 A씨는 출근을 하다 길에 떨어진 USB저장장치를 주웠다. 자그마치 저장용량이 50GB에 이르는 제품을 그냥 지나칠 수 없다. 발전소 내 제어시스템 운영자인 A씨는 무심코 주운 USB저장장치를 사내 PC에 연결했다. 동영상 파일 속에 숨겨진 악성코드가 내부 폐쇄망을 감염시켰다.

인터넷과 분리돼 안전하다고 맹신하는 폐쇄망을 공격하는 한 방법이다. 전력, 가스, 수도, 교통 등 국가 주요 기반시설의 제어시스템(SCADA) 정보보호가 시급하다. 이미 이란 스턱스넷 악성코드가 SCADA 공격을 입증했으며 최근 위협은 더욱 높아졌다. 특히 국내에선 폐쇄망은 안전하다는 맹신 때문에 더욱 정보보호가 소홀한 사각지대로 남아있어 관련 예산과 대책 마련이 시급하다.

◇제어시스템 공격 심상치 않다

글로벌 정보보호기업 시만텍은 최근 프랑스, 이탈리아 등 유럽과 미국 에너지기업을 대상으로 한 지속적인 사이버 스파이 활동을 포착했다. 시만텍이 ‘드래곤플라이(Dragonfly)’라고 명명한 이 공격자는 전략적으로 중요한 일부 핵심 기업과 기관을 겨냥한 스파이 활동을 목표로 한다. 공격을 감행할 경우 해당 국가의 에너지 공급에 차질과 혼란을 초래할 수 있다. 드래곤플라이는 주요 발전업체와 석유 공급 업체, 에너지 산업 장비 업체들과 같은 에너지 관련 기업을 노린다.

드래곤플라이는 악성코드 도구를 비롯해 풍부한 자원을 갖췄으며 여러 요소를 활용해 공격을 감행할 수 있다. 가장 특징적 공격 활동은 SCADA 장비 공급업자 시스템에 침투해 소프트웨어를 원격에서 접속할 수 있는 ‘트로이 목마’로 감염시키는 것이다.

SCADA 장비를 구동하는 컴퓨터에 소프트웨어 업데이트를 다운로드할 때 악성코드를 설치하도록 했다. 목표로 삼은 기관이나 단체의 네트워크를 교두보로 제공할 뿐만 아니라, 감염된 SCADA 컴퓨터에 파괴행위를 수행할 수 있는 수단을 제공한다.

이번에 발견된 드래곤플라이는 SCADA를 노린 최초의 대형 악성코드 스턱스넷과 유사하다. 스턱스넷은 이란의 핵 프로그램을 목표로 했는데 드래곤플라이는 산업스파이 목적으로 여러 분야를 공격했다.

드래곤플라이는 SCADA 소프트웨어 업데이트 사이트를 감염시키는 것은 물론이고 스팸 이메일과 워터링홀(Watering hole) 기법을 이용해 대상 조직을 치밀하게 공격한다. 드래곤플라이는 백도어 올드리아(Backdoor.Oldrea)와 트로이 목마(Trojan.Karagany)를 주로 사용한다. 백도어 올드리아는 공격자들이 직접 만들거나, 맞춤형으로 만들어진 악성코드로 분석된다.

특히 장기간에 걸쳐 여러 에너지 기업을 노려왔으며 사이버 스파이 활동이 주요 목적이지만 파괴 행위의 가능성도 배제할 수 없다. 주로 유럽과 미국 기업을 노렸지만 국내 주요 기반시설이 감염되는 건 시간문제다.

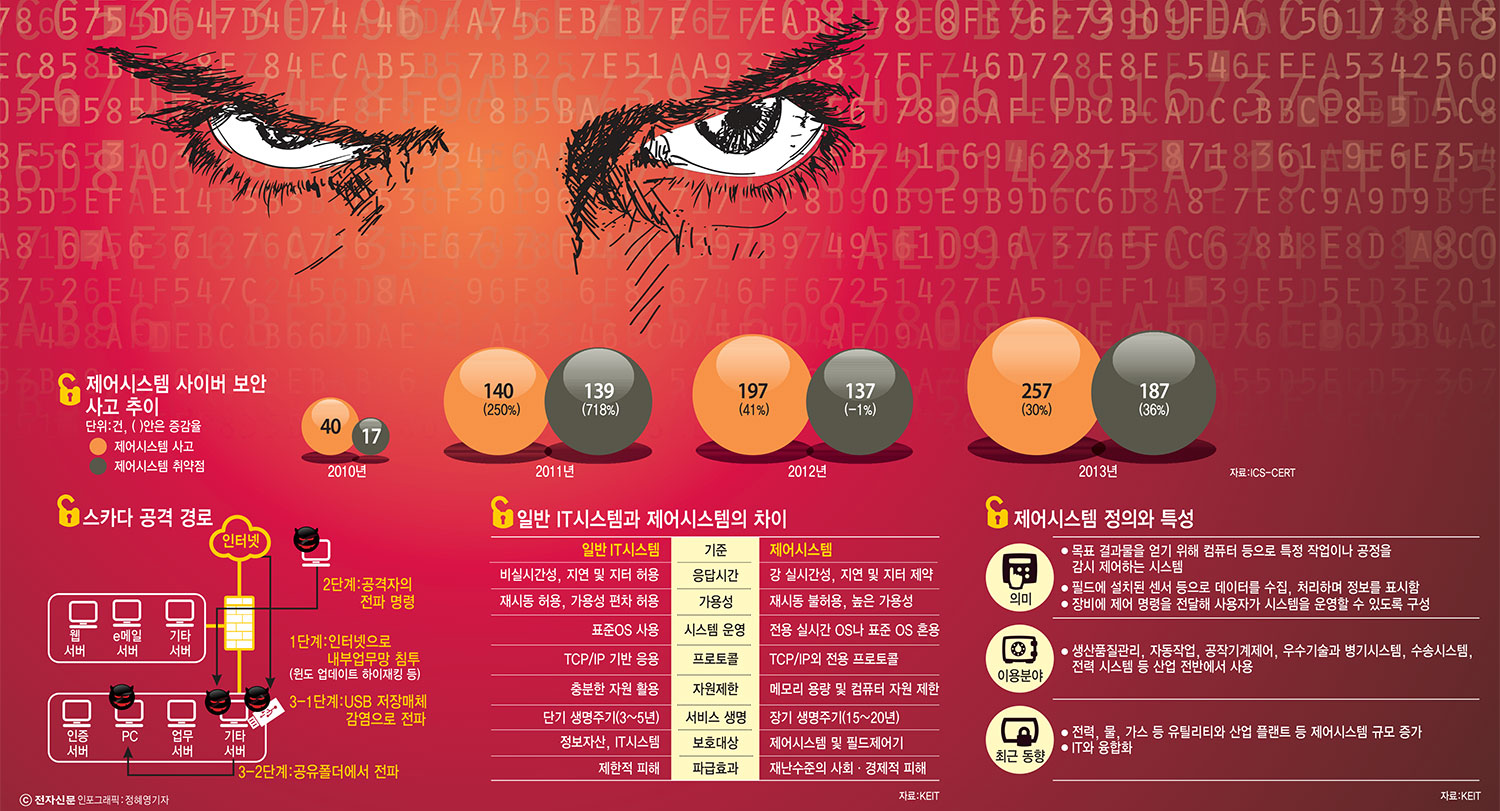

2010년 이후 SCADA 취약점은 급격히 증가했다. 2011년 제어시스템 취약점은 전년 대비 700% 이상 증가했다. 해커 공격도 에너지 분야에 집중된다. 미국 국토안보부 ICS-CERT에 따르면 2010년 40건이었던 사이버 공격은 2011년 140건, 2012년 197건, 2013년 257건으로 급증했다. 2011년 해커는 세계 3위 제어기기 제조사인 아르바(AREVA)를 해킹했다. 미국 국가핵안보국(NNSA)은 매일 최대 1000만 건의 사이버 공격을 받는 것으로 확인됐다.

◇완벽한 폐쇄망은 없다

현재 쓰이는 SCADA는 인터넷이 널리 사용되기 이전에 개발됐다. SCADA는 주로 성능과 신뢰, 안전성, 유연성에 대한 요구사항에 맞게 설계됐다. 대부분 물리적으로 외부 네트워크와 분리됐으며 전용 하드웨어와 소프트웨어를 쓴다. SCADA 자체에 문제 발생을 파악할 수 있는 통신 프로토콜이 사용된다. 인터넷 연결과 상관없이 개발된 SCADA는 네트워크 보안에 대한 고려가 미흡하다.

하지만, IP기반 디바이스 보급량이 늘면서 SCADA도 범용 PC나 운용체계, 네트워크 프로토콜을 사용해 구현되기 시작했다. 최근에는 업무 효율성과 경영합리화 등으로 외부 시스템과 연계가 이뤄졌다. 그동안 SCADA는 인터넷과 격리되고 잘 알려지지 않은 프로토콜과 시스템을 사용해 안전하다고 주장했다. 최근 많은 SCADA는 디지털로 전환했고 각종 업데이트 때 인터넷망을 이용하거나 USB로 패치한다.

이동훈 고려대 정보보호대학원 교수는 “이란 스턱스넷과 일본 몬주 발전소 사고처럼 원전 제어시스템이 외부와 완전히 분리된 망에 있다는 건 착각”이라며 “글로벌 제어시스템 공급사가 노후화한 프로그램을 업데이트하려고 인터넷망에 연결하고 있다”고 설명했다.

SCADA는 문제점이 발견돼도 바로 수정할 수 없는 구조다. 적용 안전성에 대한 충분한 검증이 선행돼야 하기 때문이다. 전용 프로토콜을 사용하는 등 기존 IT시스템과 달라 이에 적합한 보안 기술 연구와 개발이 필요하다.

망이 완전하게 분리됐다고 믿으며 정보보호에 대한 고려가 부족한 국내는 더욱 취약하다. 국내 상당수 SCADA 운영기업이 서비스 지원이 종료된 윈도 PC를 쓴다. SCADA에 최적화한 정보보호 제품이나 관리 인력도 턱없이 부족하다.

김용대 KAIST 정보보호대학원 교수는 “폐쇄망이므로 보안 장비가 필요 없다고 주장하며 전문 보안 인력을 두지 않은 곳이 상당수”라며 “국내 폐쇄망은 대부분 반쯤 열려있다”고 지적했다.

이영 테르텐 대표는 “향후 SCADA 공격에 어떻게 대처하는지가 국가 안보의 척도가 될 것”이라며 “정부가 ICS 사이버 공격 방어 대책을 진지하게 마련할 때”라고 말했다.

제어시스템 사이버 보안 사고 추이

자료: ICS-CERT ※( )는 증감율

김인순기자 insoon@etnews.com

![[이슈분석]국가주요기반시설 제어시스템이 위험하다](https://img.etnews.com/photonews/1407/589385_20140729171000_204_T0001_550.png)