관련 통계자료 다운로드 트렌드마이크로가 분석한 감염경로

관련 통계자료 다운로드 트렌드마이크로가 분석한 감염경로

북한 공식 뉴스 사이트인 조선중앙통신(www.kcna.kp)이 방문자를 겨냥해 지난해 10월부터 악성코드를 유포해 온 것으로 밝혀졌다.

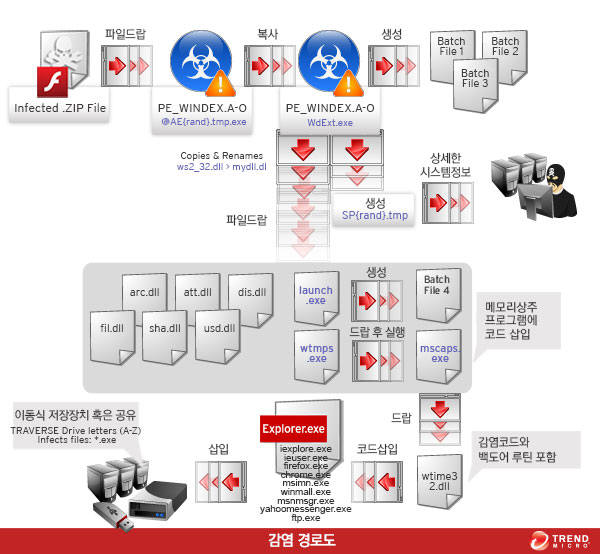

글로벌 보안업체 트렌드마이크로는 북한 뉴스 매체 사이트에서 다운로드되는 11종의 악성코드를 분석했다. 이 결과 특정 페이지 방문자에게 ‘FlashPlayer.zip’이라는 정상 파일을 가장한 악성 파일이 유포됐다. 이 악성 파일은 다시 여러 개의 악성코드를 다운로드해 궁극적으로 방문자의 데이터를 수집했다.

웹사이트에 악성코드를 숨겨 놓고 방문자를 감염시키는 이른바 ‘워터링홀(Watering Hole)’ 기법이다. 호기심이나 정보 수집을 목적으로 북한 뉴스 사이트를 방문한 사용자들이 공격에 노출됐을 것으로 보인다.

‘PE_WINDEX.A-O’로 명명된 이 악성코드는 Ws2_32.dll 파일을 복사해 이름을 변경하고, SP{random}.tmp 파일을 생성해 컴퓨터 이름, 사용자 이름, OS 정보, MAC 주소 등의 데이터를 수집한다. 메모리에 상주해 악성코드와 백도어 루틴이 들어 있는 wtime32.dll 파일을 다운로드하며, 시스템을 재부팅하면 explore.exe는 A-Z까지 모든 드라이브에 들어 있는 .exe 파일을 감염시킨다.

이 악성코드는 마이크로소프트의 개발자 서명을 갖고 있는 것으로 확인됐다. 저작권 표시(All Rights Reserved)에 ‘Microsoft Corporation’이라고 표시된다. 설명과 코멘트에는 ‘Windows Defender Extension’이라는 문구가 들어 있어 사용자 의심을 피한다.

김인순기자 insoon@etnews.com