상용화된 스마트홈 기기 50여 가지 중 상호인증을 하거나 강력한 비밀번호를 설정한 기기가 하나도 없었다. 사물인터넷(IoT)의 기본적인 보안이 하나도 지켜지지 않는 셈이다.

시만텍코리아(대표 조원영)는 16일 스마트 온도 조절장치와 전구 등 50가지 스마트홈 기기 보안 상태를 분석했다. 이 조사 결과는 보안경보기, IP기반 감시카메라, 엔터테인먼트 시스템, 인터넷 무선공유기, NAS(Network Attached Storage) 기기 등에도 동일하게 적용될 수 있다.

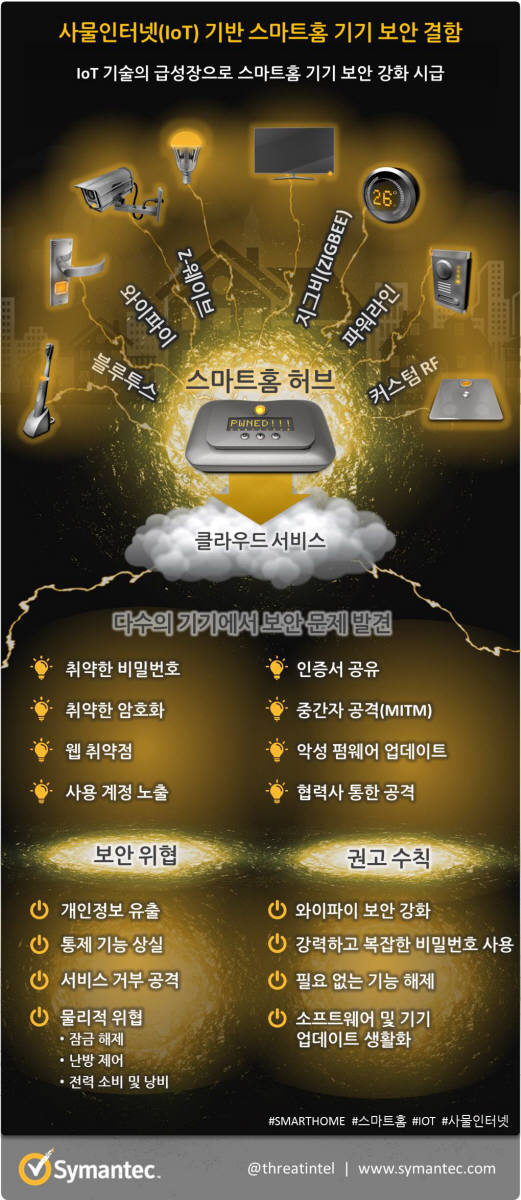

스마트홈 기기는 백엔드 클라우드 서비스에서 사용량을 모니터링 하거나 사용자가 원격에서 시스템을 제어할 수 있다. 사용자는 모바일 애플리케이션이나 웹으로 스마트홈 기기를 제어하거나 데이터에 접근한다.

시만텍 조사 결과, IoT기기를 제어하는 모바일 애플리케이션의 약 20%가 암호화통신(SSL)을 사용하지 않았다. 대부분 스마트홈 기기와 서비스에서 △취약한 인증 △웹 취약점 △로컬 공격 △잠재적인 공격 가능성 등 기본적인 보안 문제가 발견됐다.

특히 이번 조사에서 50가지 기기 중 상호 인증을 사용하거나 강력한 비밀번호를 설정한 기기가 단 한 대도 없었다. 심지어 클라우드 인터페이스에서 단순한 네 자리 숫자 PIN코드로만 인증할 수 있게 제한돼 사용자가 강력한 비밀번호를 설정할 수 없었다.

스마트홈 웹 인터페이스는 잘 알려진 웹 애플리케이션 취약점에 노출됐다. 15개 IoT 클라우드 인터페이스를 대상으로 실시한 간단한 테스트에서 심각한 취약점들이 드러났다.

스마트 전구뿐만 아니라 스마트 도어록에서도 이와 같은 취약점이 발견돼 시만텍 분석팀은 비밀번호 없이도 인터넷을 이용해 원격에서 현관문을 열었다. 공격자가 인증 기능이 취약한 와이파이 네트워크 등으로 홈네트워크에 침입할 경우 추가적인 공격 루트를 마음대로 사용할 수 있다.

이번 조사에서 비밀번호를 평문 형태로 로컬에 전송하거나 인증을 전혀 사용하지 않는 IoT기기도 발견됐다. 인증되지 않은 펌웨어 업데이트가 사용되는 경우도 많았다. 공격자는 보안 결함을 이용해 홈네트워크에 잠입, IoT기기 비밀번호를 알아낼 수 있다. 이렇게 탈취한 개인 정보는 다른 명령어를 실행하는 데 사용될 수 있고 악성 펌웨어 업데이트로 공격자가 기기를 완전히 장악할 수 있다.

김인순기자 insoon@etnews.com