대규모 해킹 피해를 겪은 소니픽처스가 정보유출 해킹을 막을 수 있는 다섯 번의 기회를 놓쳤다는 분석이 나왔다.

웹센스(대표 이상혁)는 소니픽처스가 다단계 사이버 해킹과 데이터유출 방어 체계를 갖췄다면 대규모 기업 정보 유출을 피할 수 있었다고 밝혔다.

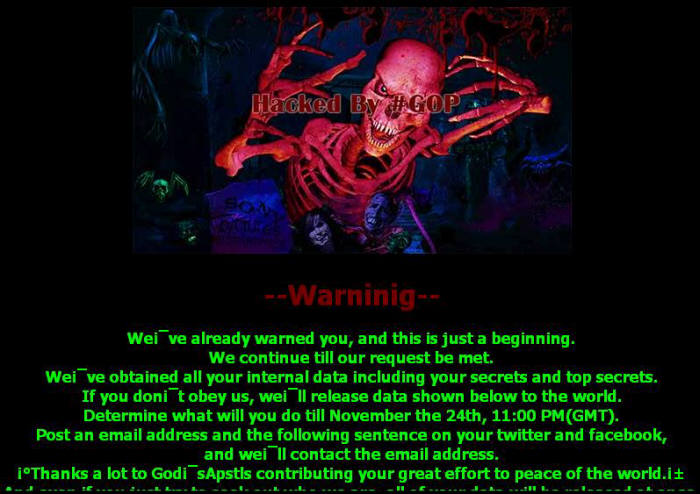

소니픽처스는 △이메일과 웹을 통한 유인 △리다이렉션 △드로퍼 파일 행위기반 분석 △명령&제어 통신 △데이터 유출 등 다섯 가지 탐지와 차단에 모두 실패했다.

웹센스는 소니픽처스 공격을 분석한 결과 4개의 악성코드를 발견했다. 3개는 제공받는 악성코드였으며 나머지 하나가 새롭게 발견됐다. 4번째 악성코드는 2014년 8월에 탐지됐다. 4번째 악성코드는 옛 소련 연방 국가인 몰도바에 명령&제어(C&C) 서버를 뒀다. 몰도바는 2013년 3월 20일 한국서 발생한 사이버 대란에 쓰인 것과 동일한 국가의 C&C다.

최초 사용된 악성코드는 네트워크에서 폭넓게 전파되는 서버 메시지 블록(SMB) 웜이었다. 2차 악성코드에는 백도어뿐만 아니라 마스터부트레코드(MBR)와 하드드라이브 제거 도구가 포함됐다. 공격자는 피싱 이메일을 보내 악성코드를 감염시켰다. 이메일 내 콘텐츠를 분석하는 보안 솔루션이 있다면 막을 수 있었다.

악성코드는 C&C 서버에 접속해 지속적으로 다른 종류를 내려 받았다. 웹센스는 공격에 쓰인 악성코드가 단순하고 C&C 통신도 특이하지 않다고 분석했다. 이상행위를 하는 통신을 차단했다면 피해를 줄일 수 있었다.

소니픽처스에서 유출된 자료 양으로 판단해보면 공격자가 한동안 내부에서 활동했던 것으로 추정된다. 악성코드는 소니픽처스 데이터를 유출하고 파괴하는 목적을 가졌는데 적절한 보안 솔루션이 있었다면 즉각적으로 탐지할 수 있는 형태다.

이상혁 웹센스 대표는 “소니픽처스 사례는 자동화된 방식으로 조직 내 존재하는 데이터를 파악해 위험 등급에 따라 분류해야 하는 시사점을 남겼다”며 “모든 단계에서 항상 경계하면서 보안 침해 흔적 지표를 파악해야 한다”고 말했다.

김인순기자 insoon@etnews.com