관련 통계자료 다운로드 ARP 스푸핑 공격 사례

관련 통계자료 다운로드 ARP 스푸핑 공격 사례

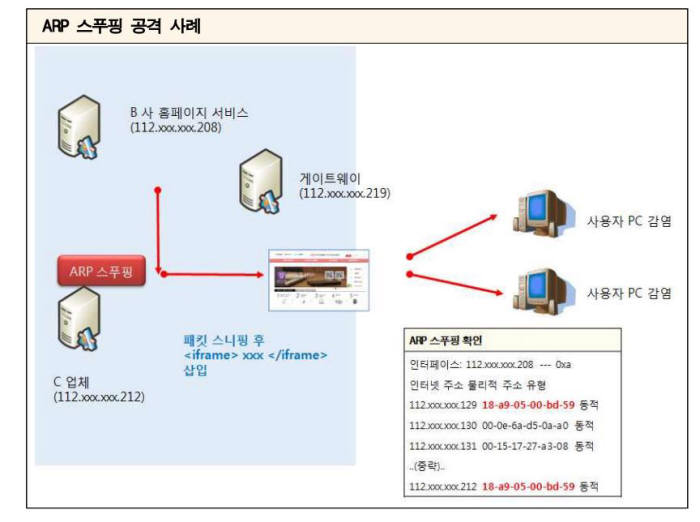

#호스팅 사업자 서비스를 받는 A사 홈페이지가 악성코드 경유지로 악용됐다. A사는 내부 홈페이지 소스코드를 점검했지만 외부침투 흔적을 찾지 못했다. 소스코드가 변조된 흔적도 없었다. A사 서버는 보안관리가 철저했다. 원인은 같은 호스팅 사업자가 관리하는 B업체 서버가 문제였다. 내부망 정보보호를 게을리한 B업체 서버가 주소결정프로토콜(ARP) 스푸핑 공격을 받아 A사까지 감염된 것이다.

정보보호를 제대로 하지 않은 옆집 서버 때문에 우리집 서버가 해킹당하는 사례가 늘었다.

한국인터넷진흥원(원장 백기승)이 발간한 ‘호스팅 업체 보안 안내서’에 따르면 같은 호스팅 사업자를 이용하는 기업 중 취약한 서버 한 대가 다른 곳까지 영향을 미친다. 자사 서버뿐만 아니라 같은 네트워크 대역을 쓰는 서버 보안 수준이 모두 높아야 침해사고 위협이 줄어든다. 호스팅 기업 정보보호 책임도 크다.

KISA는 최근 국내 침해사고에서 많이 발견되는 IP 가운데 상당수가 호스팅 업체에서 서비스를 제공받는 경우라고 설명했다. 이런 시스템 상당수는 해당 서버만 공격을 당한 것이 아닌 제3의 공격을 위한 경유지로 악용된다.

호스팅 사업자 시스템은 같은 네트워크 대역대를 사용하거나 유사 비밀번호를 쓰면서 보안 위협에 노출된다. 최근 늘어난 사례는 ARP 스푸핑 공격이다. 로컬 네트워크(LAN)에서 사용하는 ARP 허점을 이용한다. 상대방 데이터 패킷을 중간에서 가로채는 중간자 공격이다.

자신의 MAC(Media Acess Control) 주소를 다른 컴퓨터 MAC인 것처럼 속인다. 이 공격은 데이터 링크 상 ARP를 이용하기 때문에 근거리 통신에서만 사용된다. 때문에 서버가 밀집한 IDC 환경에서 각 서버가 별도 서브 네트워크를 구성하지 않았다면 타 업체 서버 보안 문제점이 자사로 전이된다. 같은 LAN 환경에서 서버 한 곳이 뚫리면 보안이 잘된 다른 서버까지 해킹 경유지로 악용된다.

공격자는 ARP 스푸핑을 위해 서버와 클라이언트 같은 종단 간 통신을 가로채 재전송한다. 피해 사이트는 네트워크 속도가 저하된다. 악성코드 유포를 위한 공격코드가 홈페이지에 삽입될 수도 있다.

이 같은 공격을 막으려면 시스템 IP와 MAC 주소를 고정시킨다. 잘못된 ARP 정보가 수집돼도 ARP 테이블이 변조되지 않게 설정한다. 대부분 게이트웨이 ARP 테이블에는 동일한 MAC 주소가 서로 다른 IP로 설정됐는지 확인됐다. 불규칙적으로 MAC이 변조될 때는 ARP 스푸핑 공격 탐지 도구로 모니터링할 수 있다.

김인순기자 insoon@etnews.com