국내 공공기관이 주로 사용하는 문서작성 소프트웨어(워드프로세서)가 해킹 통로로 이용될 수 있다는 지적이 나왔다.

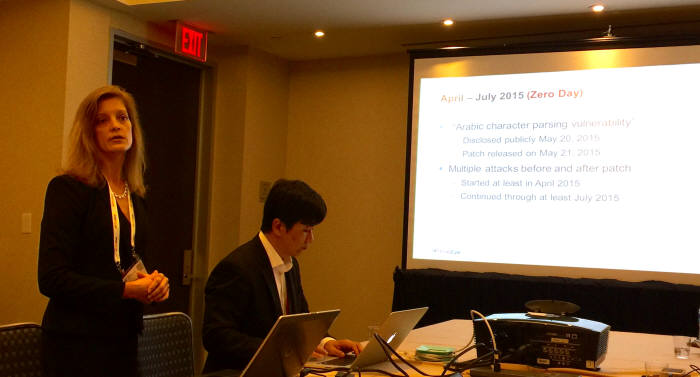

파이어아이는 14일(현지시각) 미국 워싱턴DC에서 ‘사이버 디펜스 서밋 2015’를 열고 한글 워드프로세서 취약점과 관련 위협 조직을 발표했다.

제니퍼 콜디 위협 인텔리전스 테크니컬 디렉터는 “한컴오피스와 관련된 제로데이 취약점이 여러 개 발견됐다”며 “취약점을 이용한 악성코드와 명령&제어(C&C)는 특정 부분에서 코드와 기능, 방식이 겹친다”고 말했다.

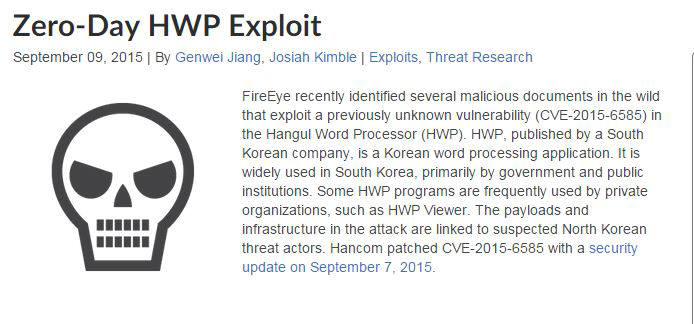

파이어아이는 지난 4월 이전 국내 첨단 정보기술(IT) 기업에서 워드프로세서 제로데이 공격을 찾아냈다. 5월 20일 관련 취약점이 알려졌고 21일 보안업데이트가 이뤄졌다. 프로그램 개발 및 공급회사는 워드프로세서 취약점을 보완하는 패치를 즉각 내놨다. 그러나 워드프로세서 사용자들이 패치의 중요성을 알지 못하고 간과하는 사이 관련 취약점 공격은 7월까지 계속됐다.

5월 11일에 국방 관련 기관을 노린 악성코드가 나타났다. 5월 26일과 28일 ‘북한의 항공우주기술 개발 동향 및 수준(최종)’을 비롯해 ‘북한 내부 영상’ 등의 문서제목으로 위장한 악성문서가 발견됐다.

5월 21일 보안 업데이트가 이뤄졌지만 퀵볼(QUICBALL) 셸코드를 쓰는 공격이 나타났다. 파이어아이는 북한 추정 세력이 많이 사용하던 취약점을 중국 해커까지 사용하는 양상이라고 설명했다. 파이어아이는 퀵볼을 중국에 근거를 둔 사이버 범죄조직으로 규정했다.

8월에도 워드프로세서 제로데이 공격이 포착됐다. 8월 18일 악성코드가 나타났으며 9월 7일 관련 취약점이 패치됐다. 당시 공격자는 ‘행맨(HANGMAN)’이라는 백도어를 설치했다. 행맨이 수행하는 기능은 북한으로 의심되는 공격 그룹이 쓰는 ‘피치핏(PEACHPIT)’과 유사한 것으로 분석됐다.

소프트웨어 취약점을 찾아 공격하는 해커들은 공공기관이 흔히 사용하는 표준 프로그램을 집중 공략한다. 일반인을 공략하기보다는 공공기관을 공략하는 게 얻어낼 수 있는 것이 많다는 전략적 계산에서다. 때문에 공공기관 내부로 침투할 수 있는 통로를 확보하기 위해 공문서 작성에 필수적인 워드프로세서의 취약점 찾기에 혈안이다.

콜맨 디렉터는 “워드프로세서는 한국 공공기관을 노린 사이버 공격에서 가장 큰 효과를 얻는 애플리케이션 중 하나”라고 말했다. 파이어아이는 국내 고객 보호를 위해 한글과컴퓨터 등 워드프로세서 개발사와 협력해 대응 중이라고 덧붙였다. 해커로부터 절대 안전한 애플리케이션이란 존재하지 않는다. 해커와 애플리케이션 개발사는 진화하는 창과 방패 기술로 서로 공격하고 대응하는 양상으로 발전을 거듭한다.

한글과컴퓨터 측은 “해커 공격을 받지 않더라도 회사는 자체 개발진을 총동원에 제로데이 취약점을 찾아내고 이를 보완하는 패치를 부단히 개발하고 있다”며 “회사가 제공하는 패치를 실시간으로 적용할 수 있도록 자동 보안업데이트 기능을 활성화하면 제로데이 공격을 막을 수 있다”고 설명했다.

애플리케이션 사용자가 취약점 공격 피해를 줄이려면 패치를 자동으로 설정하고 보안솔루션을 최신 상태로 유지해야 한다. 특히 의심스러운 문서가 첨부된 파일은 열지 말아야 한다.

워싱턴D.C(미국)=김인순기자 insoon@etnews.com