청와대를 사칭해 정부기관과 연구기관에 대량 발송된 해킹 이메일 발신지가 2014년 한국수력원자력 문서 유출 사건과 동일 지역으로 드러났다.

강신명 경찰청장은 18일 서대문구 미근동 경찰청사에서 “이메일 발신자 계정을 추적하니 IP가 중국 랴오닝(遼寧)성 대역으로 확인됐다”며 “관련 IP는 한수원 해킹 사건 때 활용된 IP 구역과 정확히 일치했다”고 설명했다.

관련기사 1월 15일자 본지 9면 참조 (http://www.etnews.com/20160114000222)

정부합동수사단은 지난해 3월 원전도면을 유출해 인터넷에 올리고 원전가동 중단을 협박한 조직을 북한 소행으로 발표했다. 경찰은 청와대 사칭 이메일을 ‘투트랙 스피어피싱’으로 규정했다.

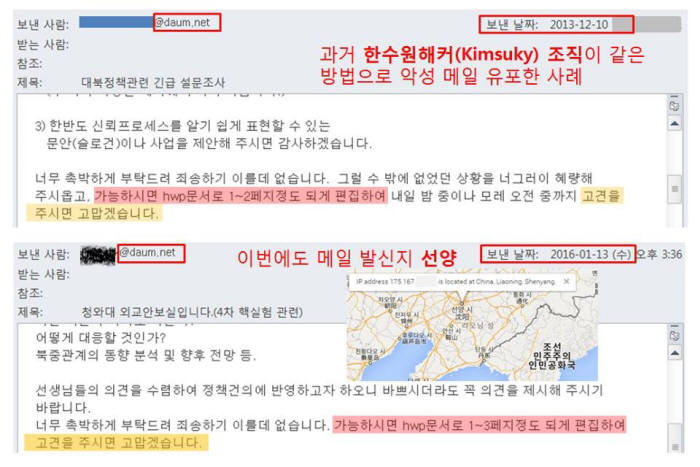

첫 번째 보낸 메일에는 악성코드를 심지 않아 상대를 안심시켰다. 수신자가 해당 메일에 답하면 두 번째 메일에 악성코드를 심어 감염을 유도했다.

강 청장은 “한 번에 바로 감염되지 않고 답을 하면 두 번째 악성코드가 담긴 메일을 보냈다”며 “관련 이메일로 인한 피해는 크지 않을 것”으로 추정했다.

경찰은 지난 13일과 14일 청와대와 외교부, 통일부를 사칭해 북한 4차 핵실험에 대한 의견을 개진해달라는 이메일이 대량으로 정부기관과 국책연구기관에 발송되자 발신자 계정을 수사 중이다.

민간사이버전 연구팀 이슈메이커스랩과 사이버워는 경찰보다 앞서 청와대 사칭 이메일 발송 조직이 킴수키(북한) 그룹이라고 분석했다. 이슈메이커스랩은 2013년 킴수키 조직이 유포한 이메일과 지난 13일 발송된 이메일을 분석해보면 똑 같은 문구가 나온다고 설명했다. 메일 발신지 역시 같은 IP 대역이다. 본지 1월 18일자 11면 (http://www.etnews.com/20160117000128)

김인순 보안 전문기자 insoon@etnews.com