국내 전력 기관에 우크라이나 정전사태를 불러온 매크로형 악성코드가 유입됐다.

2일 보안업계는 국내 전력 기관에 매크로 악성코드가 이메일로 전송돼 경계 강화를 주문했다. 지난해 말 우크라이나 정전사태를 불러온 ‘블랙에너지’ 악성코드와 같은 매크로형 악성코드다.

국내 전력 기관에서 포착된 악성코드는 당장 특정 산업제어시스템(ICS)을 노리지 않았다. 랜섬웨어와 금융정보를 가로채는 악성코드다. 보안전문가는 당장 ICS에 영향을 끼치지 않더라도 감염 상태면 공격자가 언제든지 새로운 악성코드를 내려 보낼 수 있다고 설명했다.

최근 한층 높아진 남북 사이버 긴장 상황에 전력시설 공격 가능성을 배제할 수 없다. 블랙에너지 악성코드와 공격 방법이 알려져 모방 범죄가 쉬운 탓이다. 북한은 국내 시설 공격에 한글과컴퓨터 한컴오피스 취약점을 주로 이용했는데 보안 기능 업데이트로 침투 통로가 막혔다. 새로운 방법으로 매크로를 이용할 가능성이 크다.

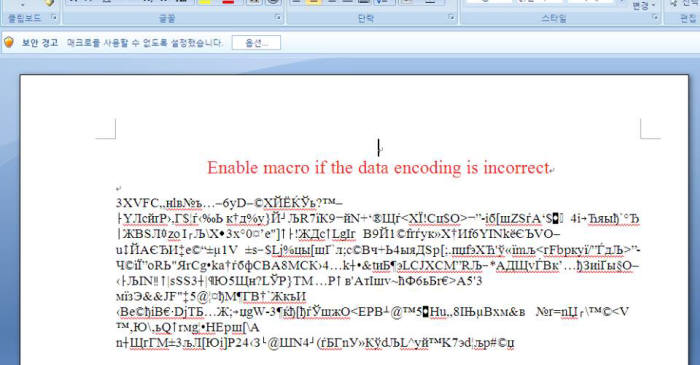

카스퍼스키랩 분석 결과 러시아 조직으로 보이는 ‘블랙에너지’ 지능형지속위협(APT) 그룹은 지난해 중반부터 표적 네트워크 PC에 매크로를 포함한 악성 엑셀 문서를 이메일로 보냈다. 최근 발견한 문서는 마이크로소프트 워드 형태다. 문서를 열면 매크로를 활성화해야 내용을 볼 수 있다는 메시지가 나온다. 국내 전력 시설에 뿌려진 악성코드도 같은 형태다. 매크로를 활성화하면 악성코드에 감염된다.

문서 취약점을 이용한 공격이 보안 솔루션에 차단되자 20년 전 유행했던 매크로 방식을 썼다. 문서를 읽지 못하게 한 후 궁금증을 유발하는 사회공학 기법이다.

우크라이나 정전사태 역시 초기 발전소 시설 PC에 감염된 악성코드는 트로이목마였다. 특정 기능이 없다가 공격자 명령에 따라 ICS에 장애를 일으키는 새로운 악성코드가 추가됐다. 발전소는 물론이고 방송국 등 광범위하게 작전이 진행됐다.

최상명 하우리 실장은 “국내는 남북 대치 상황 속에 끊임 없이 사이버전이 벌어지는 곳”이라며 “블랙에너지와 같은 형태 공격은 시간문제”라고 설명했다. 최 실장은 “매크로를 이용한 악성코드가 증가해 예의주시해야 한다”며 “의심스러운 이메일은 매크로를 실행시키지 말고 보안 수칙을 실천하라”고 말했다.

김인순 보안 전문기자 insoon@etnews.com