“사회 혼란과 정치적 목적을 가진 조직이 사이버 공격에 적극적이다.”

한국수력원자력은 2014년 12월 사이버공격과 심리전을 겪었다. 특히 전례 없는 사이버 심리전은 국민을 불안에 떨게 하며 이슈화됐다. 박상형 한국수력원자력 정보보안총괄팀 보안실장은 “주요 기반시설을 노린 사이버 공격 주체가 개인이나 내부자에서 테러리스트나 국가가 후원하는 조직으로 변화했다”고 말했다. 이들은 정치 목적을 갖고 사회혼란에 집중한다. 이를 극대화하는 표적으로 공공기관이나 기반시설을 삼는다.

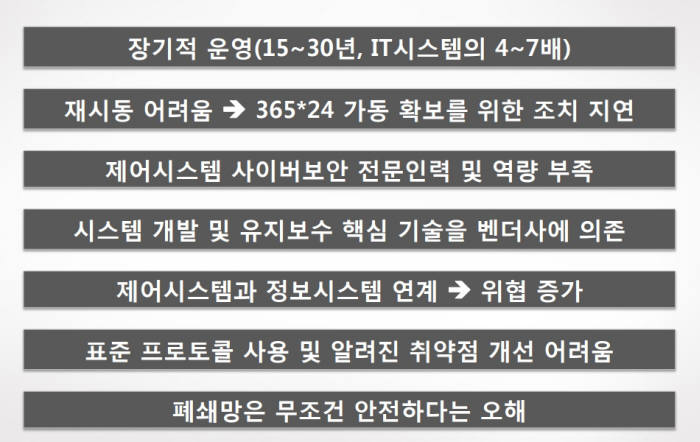

원자력 발전소 제어시스템은 고유한 위협 요소가 있다. 우선 최소 15~20년가량 장기 운영된다. 기존 IT시스템보다 4~5배나 길다. 제어시스템 가동을 중단했다가 재시동하는데 어려움이 있다. 관련 사이버 보안 전문인력과 역량도 여전히 부족하다.

박 실장은 “시스템 개발과 유지 보수 핵심 기술을 해외 제조사에 의존하는 경우가 많다”며 “제어시스템과 정보시스템이 연계되면서 사이버 공격 위협도 날로 증가한다”고 설명했다. 과거와 달리 제어시스템도 표준 프로토콜을 쓰며 취약점을 찾아도 개선하기 어려운 구조다. 여기에 폐쇄망은 무조건 안전하다는 오해도 제어시스템이 가진 위험 요소다.

원전을 노린 사이버테러는 지속 발생한다. 2010년 이란 스턱스넷 악성코드를 시작으로 2014년 일본 몬주익 핵발전소도 악성코드에 감염됐다. 지난해 우크라이나 전력 시설에 악성코드가 침투해 대규모 정전사태가 발생했다. 올 들어 독일 원자력 발전소도 악성코드 감염이 확인돼 가동을 중단했다.

박 실장은 “과거 원전제어시스템이 설계될 때 사이버 보안을 반영하지 않았다”며 “안티바이러스나 운용체계 업데이트 등 안전성 검증이 어렵다”고 말했다. 그는 “폐쇄망 보안을 위해 관제를 하려면 결국 인터넷에 연결해야 하는 문제가 발생한다”며 “통합 보안 관제를 적용할 수 없는 구조”라고 덧붙였다. 게다가 원전 계측제어 대응체계를 표준화하기도 힘들다. 전 기종별로 테스트 베드 구축이 불가능한 탓이다.

박 실장은 “2014년 사건 후 본사 전담 조직을 9명에서 17명으로 늘리고 사업소 전담조직을 신설해 29명을 보강했다”며 “국제정보보안인증 ISO27001도 본사에서 사업소를 포함한 전사로 확대했다”고 밝혔다. 그는 “협력회사 정보보안관리실태를 평가하고 보안사항 위반으로 사이버 침해가 발견되면 입찰이 제한되는 강력한 제재를 시행했다”고 설명했다.

김인순 보안 전문기자 insoon@etnews.com