국내 시민단체와 학자, 과학자, 공무원 등 개인을 겨냥한 표적 공격이 발견됐다.

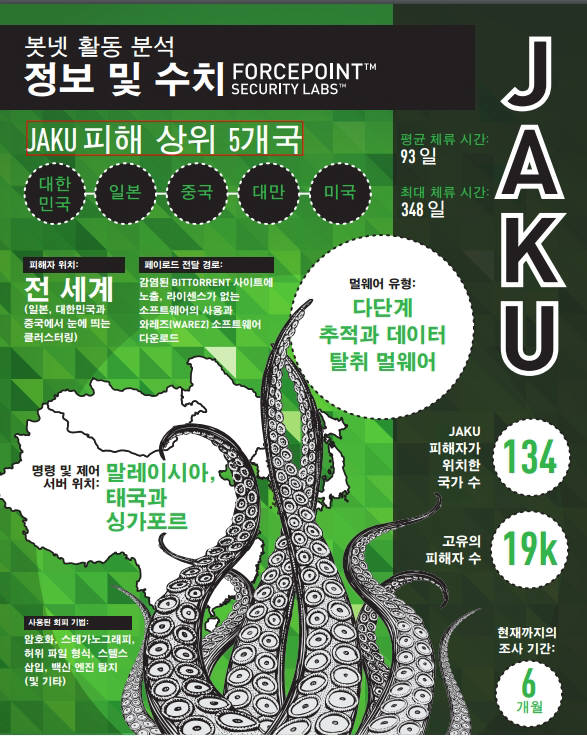

글로벌 보안 기업 포스포인트코리아(대표 이상혁)는 한국에 가장 많은 피해자가 있는 `자쿠 봇넷`을 발견했다. 포스포인트 특별 조사팀은 2015년 10월부터 6개월 간 1.7TB 자료를 분석해 자쿠 봇넷을 추적했다. 포스포인트는 자쿠 봇넷 공격자로 한국어를 쓰는 조직을 지목했다. 한국은 2013년 3·20 사이버테러를 비롯해 2014년 한국수력원자력 원전 도면 유출 사고 등 북한과 연루된 대형 사고를 겪었다. 최근 한진과 SK그룹 등 PC 14만대가 좀비화되는 사고도 밝혀졌다. 사이버 위협 긴장감이 높은 가운데 자쿠 봇넷 배후에 남북 정부 중 한 곳이 관련됐을 가능성이 높다. 포스포인트는 구체적 공격자는 명시하지 않았다.

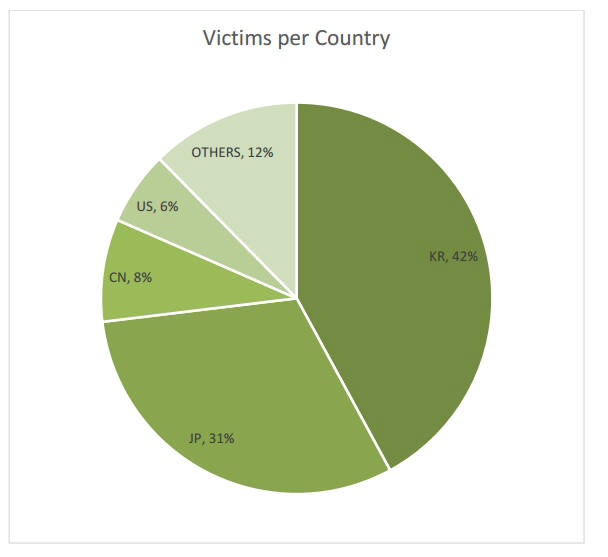

자쿠는 한 번 확산으로 약 134개국에서 1만9000명의 피해자를 만들었다. 자쿠 피해가 가장 큰 나라는 한국으로 42%에 달한다. 일본 31%, 중국 8%, 미국 6% 순이다. 자쿠는 특정 개인을 주로 표적으로 삼았으며 한국인 7962명이 피해를 입었다. 주로 `평양` `북한` 등이 피해자가 가진 공통 주제다.

피해자는 평균 93일 동안 자쿠 감염 사실을 알지 못했다. 일부는 최장 348일까지 침해 사실을 몰랐다. 공격자는 오랜 기간 피해자 PC에 잠복해 중요 자료를 유출했다. 다른 공격과 달리 자쿠는 소규모 개인을 표적으로 삼았다. 시민단체, 엔지니어링 회사, 학자, 과학자, 공무원이 포함된다. 특정 기업 피해자는 눈에 띄게 낮았다.

공격자는 비트토렌트에 악성코드를 올려 감염을 시도했다. 자쿠 피해자 75%가 불법복제 윈도 OS를 썼다. 비트토렌트 등에서 불법으로 영화나 음악을 내려받았다. 자쿠 봇넷 명령&제어(C2) 서버는 말레이시아와 대만, 싱가포르에 위치했다.

공격에 쓰인 악성코드는 7가지 변종이 발견됐다. 공격자는 세 가지 명령&제어 서버를 이용했다. 봇넷 관리자는 암호화한 SQLite 데이터베이스를 이용해 피해자를 감시했다. 이미지 파일 내 압축과 암호화 코드를 사용해 악성코드를 전달했다. 관리 도구는 오픈소스 소프트웨어를 가장했다. 한국 블로거 사이트 등에 올려진 SW와 이전에 출시된 코드를 재활용했다. 한국 피해자를 겨냥한 맞춤형 공격이다.

이상혁 포스포인트코리아 대표는 “자쿠봇넷 피해자는 최장 348일 동안 침해 사실을 모르고 PC 내 중요 자료를 탈취당했다”며 “자쿠는 한국과 특정 개인만을 세밀하게 타깃팅한 정교한 공격”이라고 설명했다. 이 대표는 “포스포인트는 레이시온에 인수된 후 내부 이상행위를 탐지하는 기술역량이 높아졌다”며 “자료유출방지(DLP)에 관련 기술이 더해졌다”고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com