#회사에 출근한 직장인 A씨는 간밤에 들어온 이메일을 확인하다 회사 메일 계정과 같은 도메인에서 보내온 메일 여러 통을 발견했다. 문서파일 하나만 달랑 첨부된 채 별다른 설명이나 내용이 없었다. 호기심이 동한 A씨는 회사 도메인을 사용한 메일이기에 별다른 의심 없이 파일을 실행했다. 얼마 지나지 않아 A씨는 PC 내 업무자료가 모두 읽을 수 없는 상태로 변했다.

온라인 대형 커뮤니티와 언론사 웹사이트 등 광고 배너를 통한 유포가 다소 잠잠해지자 이메일을 이용한 공격이 다시 고개를 들었다. 문서 파일로 위장하는가 하면 메일 헤더값 변조로 수신자와 같은 도메인을 가진 허위 발송 계정을 생성해 피해자를 속인다.

최근 발견된 `록키(Locky)` 랜섬웨어 변종은 마이크로소프트(MS) 워드 확장자 형식 중 하나인 `DOCM` 형태 문서를 이메일에 첨부한다. 기존 록키 역시 기업 업무 등에 많이 사용되는 문서 확장자 형식(doc, xls 등)을 가진 파일을 첨부해 사용자가 열어보도록 유도했다.

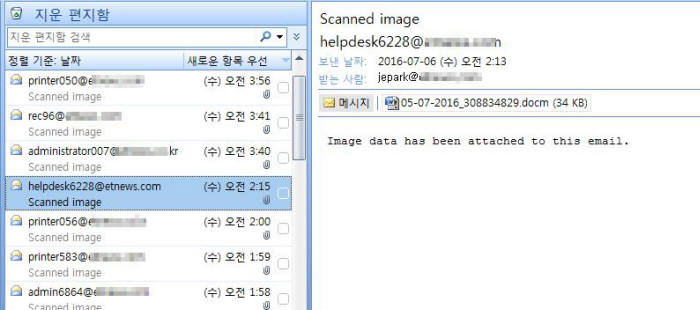

메일 신뢰도를 높이기 위해 발송인 이름과 메일주소를 변조한다. 관리자(admin, administrator), 프린터(printer), 안내데스크(helpdesk) 등으로 메일 도메인 앞에 붙는 아이디(ID)를 랜덤 생성해 호기심을 불러일으킨다. 기업 등에서 많이 사용하는 아웃룩이나 웹메일 등에서는 메일 헤더 정보만 표시하기 때문에 사용자가 보기에 회사 내부자가 발송한 메일로 보인다.

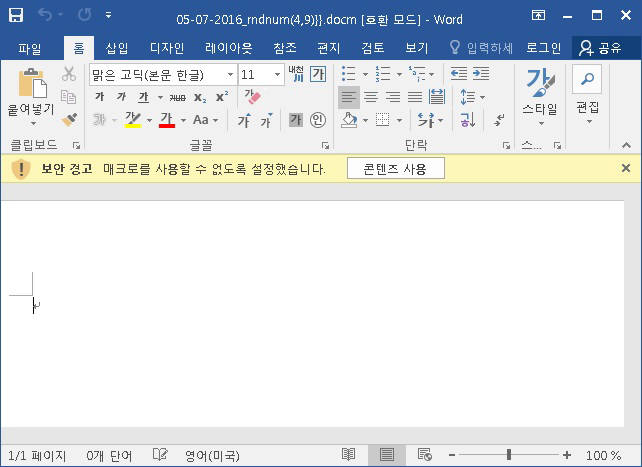

DOCM 포맷은 사용자가 미리 저장한 여러 명령어를 하나로 실행하게 만든 MS워드 매크로 문서 파일이다. 메일에 첨부된 문서를 열면 해커가 심어둔 매크로가 실행되면서 랜섬웨어 악성 행위가 시작된다.

보안 설정에 따라 DOCM 파일 실행 시 콘텐츠 사용 여부를 묻는 버튼이 MS워드 상단에 먼저 나타난다. 콘텐츠 사용을 허용하면 매크로가 실행된다.

록키와 마찬가지로 이메일로 유포되는 케르베르(cerber) 랜섬웨어도 변종 국내 유포 정황이 포착됐다. JS 압축파일이 첨부된 이메일을 발송하고 랜섬웨어에 감염되면 음성 메시지로 감염 사실을 안내한다.

이스트소프트 관계자는 “록키, 케르베르 등 이메일로 유포되는 랜섬웨어 변종이 연이어 발견된다”며 “이메일 유포와 광고 배너를 이용한 멀버타이징 등 다양한 공격 기법이 활동주기를 번갈아가면서 교묘해졌다”고 말했다.

박정은기자 jepark@etnews.com