록키 랜섬웨어가 변종으로 돌아왔다.

하우리(대표 김희천)는 `록키(Locky)` 랜섬웨어가 DLL파일의 새로운 변종 형태로 국내 유포되고 있어 사용자 주의가 요구된다고 7일 밝혔다.

이번 록키 랜섬웨어 변종은 스팸메일에 첨부된 스크립트 파일로 다운로드되는 방식으로 유포된다. 기존 랜섬웨어에 비해 매크로를 사용한 문서파일 등 다양한 스크립트 다운로더 형식을 이용한다.

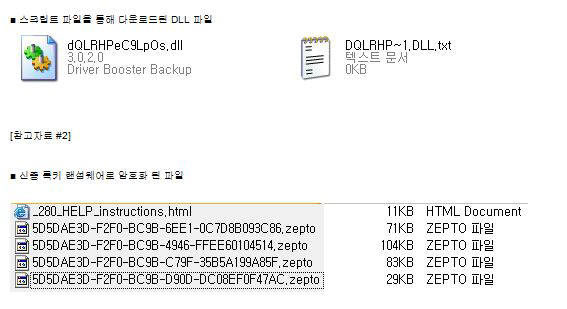

스크립트 파일이 실행되면 `TEMP` 경로에 랜덤한 이름으로 DLL파일과 텍스트 파일을 내려받는다. 해당 랜섬웨어는 불특정한 이름으로 생성되지만 `야후 위젯`이나 `드라이버 부스터 백업` 등 정상 파일로 위장하는 파일 설명을 추가해 의심을 피한다.

`rundll32.exe`에 인젝션돼 동작한다. 사용자 파일을 암호화하고 확장자를 `.zepto`로 변경한다. 랜섬웨어를 다운로드한 스크립트 파일도 암호화하기 때문에 감염 후 스크립트 파일 확인이 어렵다.

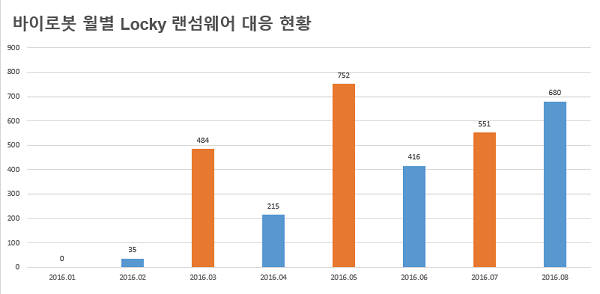

주은지 하우리 보안대응팀 연구원은 “록키 랜섬웨어는 올해 2월 첫 발견된 이후 국내에 꾸준히 유포된다”며 “상대적으로 사용자 의심을 피하기 좋은 DLL 파일로 유포돼 국내 피해 사례가 발생할 것으로 보인다”고 말했다.

박정은기자 jepark@etnews.com