사물인터넷(IoT)을 위협하는 리눅스 악성코드가 올해 1만개를 돌파했다.

22일 안랩(대표 권치중)에 따르면 2008년 리눅스 악성코드가 처음 보고된 후 올해(10월 기준) 1만751개를 넘어섰다. 특정 기기만 감염시키는 악성코드와 지속해서 변형이 나오지 않는 것을 제외한 수치다.

IoT 기기 운용체계(OS)는 주로 임베디드 리눅스가 사용된다. 인터넷 공유기, 셋톱박스, NAS(Network Attached Storage), 디지털 비디오 레코더(DVR), IP 카메라 등에 임베디드 리눅스가 들어간다.

안랩은 지속 사용되면서 변종이 발생하는 △에이드라 △달로즈 △가프지트 △피엔스캔 △미라이를 5대 리눅스 악성코드로 규정했다. 5가지 악성코드 발견 추이를 살펴보면 2012년 36개, 2013년 26개, 2014년 348개, 2015년 1180개, 2016년 9125개 발견됐다. 올해 IoT 악성코드가 전년 대비 약 아홉 배나 폭증, 누적 1만개를 넘겼다.

임베디드 리눅스를 겨냥한 악성코드는 2008년에 처음 보고됐다. 초기 임베디드 리눅스 악성코드는 밉스(MIPS) 프로세서를 사용하는 인터넷 공유기만 감염시켰다. 이후 다양한 환경까지 감염시키는 변종이 늘어났다.

2012년 발견된 `에이드라`는 밉스 외에 암(ARM), 밉셀(MIPSEL), 파워PC, 슈퍼H 등 다양한 프로세서에서 동작했다. 에이드라는 IRC 봇 악성코드로 분산서비스거부(DDoS) 공격을 한다.

2013년 나타난 `달로즈`는 비트코인 등 가상화폐 채굴 목적으로 제작됐다. `가프지트`는 2014년 8월 존재가 확인됐다. 그해 리자드 스쿼드라는 조직이 X박스 라이브와 플레이스테이션 네트워크 DDoS 공격 때 이용했다. 2015년 1월 소스코드 공개로 가장 많은 변형이 존재한다.

2015년 알려진 `피엔스캔`은 암, 밉스, 파워PC 시스템을 감염시키며 HNAP(Home Network Administration Protocol), CVE-2013-2678 등 취약점을 공격한다.

`미라이`는 올해 5월 처음 발견됐다. 10월 초 소스코드가 풀리며 변형이 늘어났다. 올해 9월과 10월 북미 인터넷 절반에 장애를 일으킨 DDoS 공격의 주범이다.

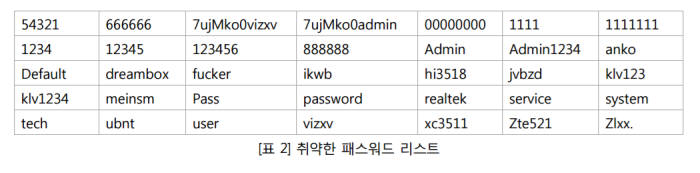

IoT를 노린 악성코드는 급증하는데 대응은 쉽지 않다. IoT 기기는 상당수 보안을 고려하지 않고 설계됐다. 제조사가 관리 편의를 위해 백도어를 넣기도 한다. 일부 인터넷 공유기와 IP카메라는 텔넷(Telnet) 포트를 열어 둬 외부에서 쉽게 접속할 수 있다. 접속을 위한 ID와 비밀번호는 공장에서 출고된 그대로 쓴다. 공격자는 이런 취약점을 이용, IoT 기기를 좀비로 만든다.

차민석 안랩 책임연구원은 “IoT 기기에 백신프로그램을 설치할 수 없어 해당 기기에 감염된 악성코드를 직접 진단하기는 어렵다”면서 “기기 제조사가 보안을 강화한 펌웨어를 업데이트하거나 사용자가 초기 비밀번호를 바꿔야 한다”고 조언했다.

김인순 보안 전문기자 insoon@etnews.com