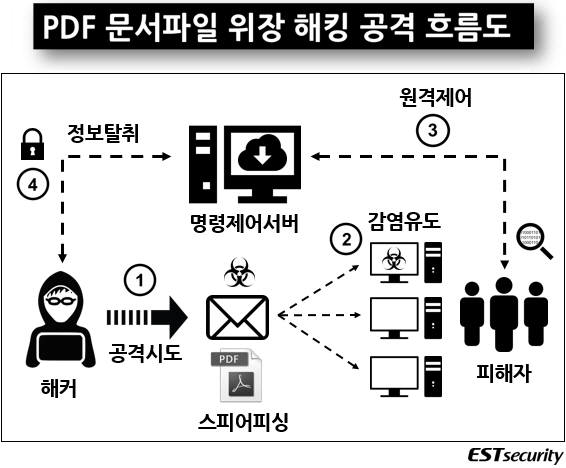

방산·군 관계자 실명과 연락처 목록까지 포함된 스피어피싱 악성 이메일이 유포됐다. 사용자 정상 PDF 문서 파일로 위장해 PC를 좀비로 만든다. 기업·기관 내부 직원을 집중 겨냥한 표적 공격으로 감염 시 원격제어 피해가 우려된다.

이스트시큐리티(대표 정상원)는 문서파일로 위장해 사용자 PC를 좀비로 만드는 악성 이메일이 국내 지속 유포돼 각별한 주의가 필요하다고 7일 밝혔다.

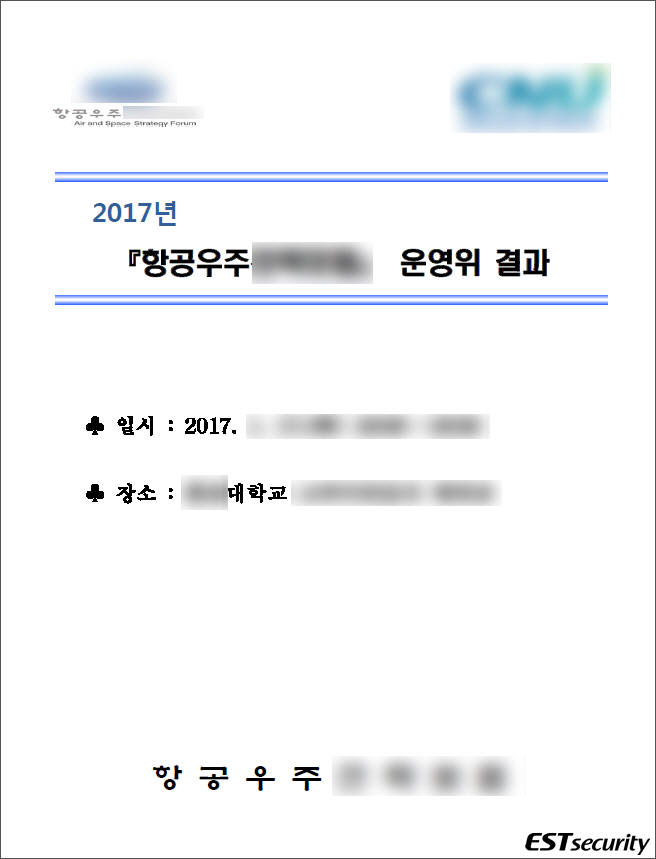

지난 몇년간 꾸준히 출현한 악성파일 유포 방식과 동일한 형태다. 이번에는 국방, 언론, 기업 등에 소속된 관계자 실명이 적힌 동호회 명부나 항공우주포럼 관련 문서 등 국가 안보와 연관성이 높아 보이는 문서 파일을 첨부해 사용자가 파일을 열어보도록 유도한다.

이스트시큐리티 시큐리티대응센터는 “시스템 보안 취약점이 아닌 사람 심리를 교묘히 노리는 사회 공학적 기법이라는 점에 주목해야 한다”면서 “공격 대상자 업무 등과 관련된 정보로 위장한 메일을 발송해 의심 없이 첨부파일을 열람하도록 유도한다”고 말했다.

최근 발견된 스피어피싱 메일 첨부파일은 윈도 기본 폴도 옵션을 악용해 확장자명을 교묘히 숨긴다. 파일 탐색기에서는 정상 문서로 보이도록 속인다. 악성파일을 실행하면 정상적 문서 내용도 함께 보여주도록 악성파일을 설계, 감염 사실 조차 인지하지 못하도록 한다.

이번 공격 역시 특정 공문서와 민감한 신상정보를 담은 PDF 문서파일로 위장한 악성파일을 첨부했다. 파일을 실행하면 임시폴더 경로에 추가 악성파일(conhost.exe)을 몰래 생성하고 사용자에게 정상 문서를 띄운다. 감염 PC는 좀비로 전락해 공격자로부터 다양한 명령을 받기 위한 대기 상태가 된다.

실제 존재하는 관련 분야 신상정보가 도용됐다. 관련 종사자가 악성파일에 감염될 시 중요 정보가 무단 유출되는 피해가 우려된다.

김준섭 이스트시큐리티 부사장은 “올해 2월부터 최근까지 사회공학적 기법을 이용한 스피어피싱 공격이 다수 포착됐다”면서 “유명인 개인정보까지 도용하는 등 지능적인 방식을 사용하고 있는 만큼 이메일 첨부파일 실행 전 꼼꼼히 확인해야 한다”고 말했다.

박정은기자 jepark@etnews.com