관련 통계자료 다운로드 제조사별 악성코드 감염 수

관련 통계자료 다운로드 제조사별 악성코드 감염 수

악성코드가 들어 있는 새 스마트폰이 판매됐다. 스마트폰 공급망이 사이버 공격에 노출돼 대책 마련이 시급하다. 화웨이·샤오미·오포·비보 등 중국기업은 물론이고 삼성전자 새 스마트폰에서도 악성앱이 발견됐다.

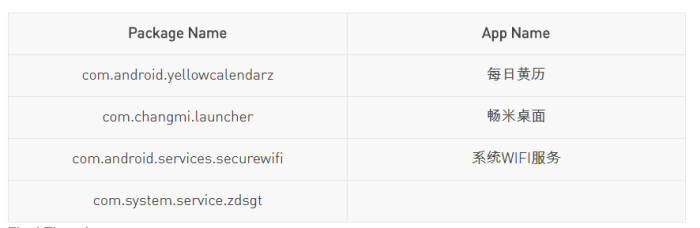

체크포인트 모바일 시큐리티 팀은 500만대 새 스마트폰에 숨겨진 광고 매출을 올리는 악성코드를 발견했다. 체크포인트는 해당 악성코드를 '루튼시스(RottenSys)'라 명명했다. 처음 발견된 악성코드는 시스템 와이파이 서비스처럼 가장했다.

체크포인트는 샤오미 레드미폰에 들어 있던 독자적 와이파이 서비스 앱에 주목했다. 이 앱은 사용자에게 안전한 와이파이 서비스를 제공하지 않았다. 앱은 와이파이와 상관없는 서비스 권한과 캘린더 읽기, 자동 다운로드 권한을 요구했다.

루튼시스는 두 가지 회피 기술을 이용했다. 악성 앱과 이상행동 간에 연결을 피하기 위해 설정된 시간 동안 작업을 연기했다. 루튼시스는 처음부터 악성 행동을 하지 않는다. 처음 스마트폰이 켜지면 새로운 악성코드를 내려 받는 드로퍼가 설치된다.

드로퍼는 명령&제어(C&C) 서버에 접속해 작동에 필요한 추가 구성요소 목록을 받는다. 이 때 실제 악성코드가 C&C 서버에서 내려온다. 루튼시스는 사용자 상호작용이 필요하지 않은 '공지가 없는 다운로드' 권한을 사용해 자동으로 감염된다.

C&C에서 필요한 모든 요소를 내려 받은 루튼시스는 안드로이드 응용프로그램 가상화 프레임워크 '스몰(Small)'을 사용한다. 이 프레임워크를 쓰면 감염된 모든 기기 홈 화면과 팝업 윈도, 풀 스크린 광고 등을 보낼 수 있다. 루튼시스는 광고를 위해 텐센트 광고 플랫폼(Guang Dian Tong)과 바이두 광고 교환을 사용한다. 루튼시스는 다양한 드로퍼와 추가 구성요소로 이뤄졌다. 공격자는 스마트폰 등 기기 타입과 광고 플랫폼, 감염 채널에 따라 다른 악성코드를 내보낸다.

체크포인트는 중국 항저우 휴대폰 공급기업인 '티안 파이(Tian Pai)'를 통해 배송된 제품에 주목했다. 감염된 기기 49.5%가 티안 파이가 배송한 제품이었다. 중국 국영 신용정보 공개 시스템에 따르면 티안 파이는 사전 판매 맞춤 설정, 온·오프라인 도매, 고객 관리 등 서비스를 제공한다. 삼성전자, HTC, 애플, 화웨이, 샤오미, ZTE, 레노버 등을 지역에 공급한다. 체크포인트는 티안 파이가 직접 이 공격에 참여했는지 여부는 알 수 없다고 밝혔다.

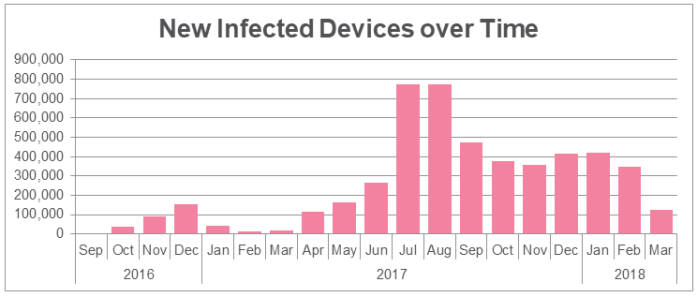

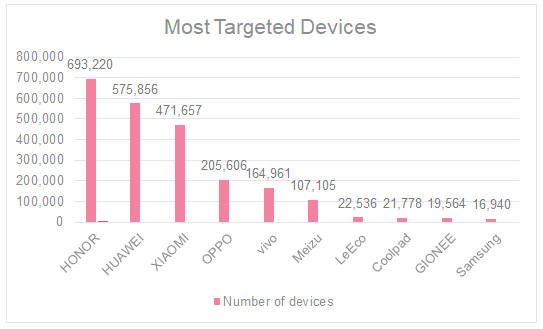

루튼시스 악성코드는 2016년 9월부터 공격을 준비했다. 2018년 3월까지 약 496만4460대 기기가 감염됐다. 가장 많이 감염된 기기는 아너(Honor)로 69만3220대, 화웨이 57만5856대, 샤오미 47만1657대 순이다. 삼성전자 스마트폰 1만6940대도 루튼시스에 감염됐다.

루튼시스는 공격적 광고 네트워크다. 열흘간 130만건에 달하는 광고를 내보냈다. 이 중 54만8000여명이 광고 링크를 클릭했다. 이들이 열흘 간 벌어드린 수익은 11만5000달러나 된다. 체크포인트는 루튼시스가 광고 수익을 넘어 다른 공격을 준비 중이라고 분석했다. 루튼시스는 C&C에서 언제든 새로운 악성코드를 설치하게 설계됐다. 공격은 수백만대 감염 기기를 무기화해 제어한다. 기기가 감염됐는지 확인하려면, 안드로이드 시스템 설정→앱 관리에서 악성앱을 찾아 삭제한다.

김인순 보안 전문기자 insoon@etnews.com