남북정상회담 등 남북 화해 분위기가 조성되지만 북한발 사이버 첩보와 공격 활동은 기존과 달라지지 않았다. 남북 사이버 긴장은 정세변화와 상관없이 지속된다.

파이어아이코리아(대표 전수홍)는 5일 그랜드인터콘티넨탈 서울 파르나스 호텔에서 2017년 M트렌드 보고서를 발표했다. 팀 웰스모어 아시아태평양 위협정보분석 디렉터는 “국가 간 긴장관계가 완화돼도 사이버 첩보 활동은 꾸준하다”고 말했다.

파이어아이는 한국을 노리는 기관으로 APT37을 지목했다. 파이어아이는 APT37이 북한 지원을 받는 해킹조직이라고 확신한다. APT37 주요 임무가 북한 군사 전략, 정치, 경제 이익을 위한 기밀정보 수집이다. 주로 한국 공공기관과 기업을 사회공학 수법을 이용해 공격했다.

APT37은 2012년부터 활동하기 시작했으며 주로 한국 공공기관과 주요 시설을 공략했다. 이들은 주로 한글 워드프로세서(HWP) 취약점을 이용했는데 지난해 어도비 플래시 제로데이 취약점(CVE-2018-4878)을 이용했다.

웰스모어 디렉터는 “APT37은 보안 취약점이 공개되면 수일 이내 이를 사용한 공격을 벌였는데 제로데이까지 찾아내는 수준으로 발전했다”면서 “국가 지원을 받으며 매우 조직된 그룹”이라고 설명했다. APT37은 한국을 넘어 일본, 베트남, 중동까지 영역을 넓였다. 화학, 전자, 제조, 항공우주산업, 자동차, 헬스케어 등 산업군을 가리지 않고 공격 대상 범위를 넓혔다.

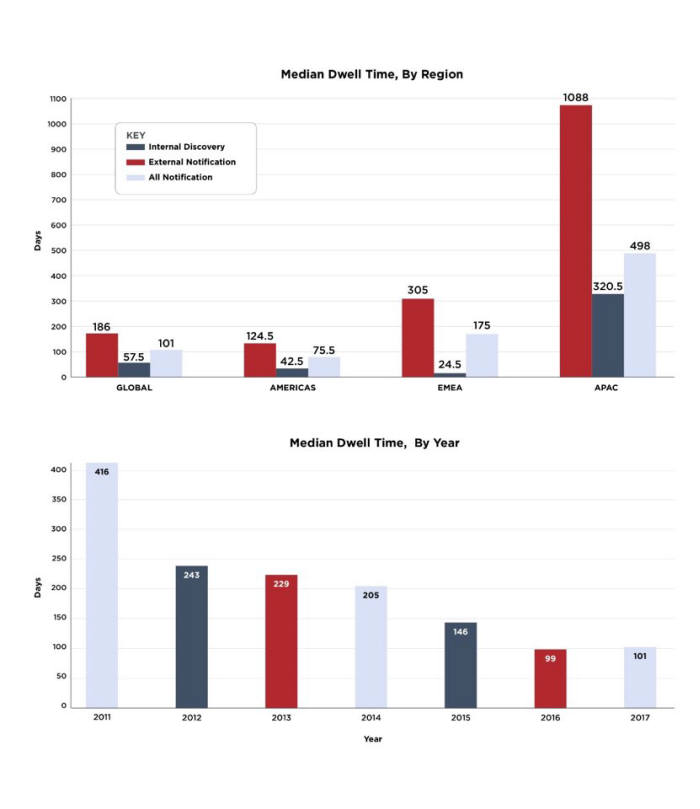

파이어아이는 보고서에서 아시아태평양 지역 기관과 기업 사이버 침해 사고 감지 기간이 늘어난 데 주목했다. 아태지역 기관과 기업은 내부 사이버 침해 사고 감지에 498일이나 걸렸다. 글로벌 평균이 101일인데 다섯 배나 길었다. 아태 기관은 2016년에는 침해 사고 감지 기간이 172일이었는데 2017년 1년 이상 더 감지 못하는 사례가 늘었다.

한 번 표적된 기관은 계속 공격당했다. 아태 기관은 다수 공격자로 부터 여러 건의 피해를 당한 경험이 유럽, 중동, 아프리카, 북미보다 두 배나 많았다. 한 번 이상 심각한 공격 시도를 당한 아태 지역 파이어아이 고객사 중 91%가 동일하거나 비슷한 동기를 지닌 그룹의 표적이 됐다. 보안이 취약한 상태다 보니 계속 공격 받았다.

웰스모어 디렉터는 “한국 기업은 전에 없던 고강도 사이버 보안 위협에 처했다”면서 “확실한 목적을 가진 공격 그룹과 맞서려면 그들이 어떻게 공격할지에 대한 지식을 갖춰야 한다”고 말했다. 이어 “공격을 감지하고 대응할 능력을 쌓아 즉각 보안 리소스를 재배치해야 한다”고 전했다.

파이어아이는 인텔리전스 기반 서비스형 보안 솔루션 기업이다. 파이어아이는 67개 국가에 걸쳐 포브스 선정 2000대 기업 중 45%를 포함한 6600개 기업에서 사용 중이다.

김인순 보안 전문기자 insoon@etnews.com