# “어려운 환경 속에서도 우리 제품은 꾸준히 업데이트 하고 있습니다. 우리 매출 대부분을 새로운 기술과 다른 서비스와 통합에 투자하기에 가능한 일입니다.”

데이터 암호화로 금전을 요구하는 '랜섬웨어'가 단순 범죄도구에서 '서비스형 랜섬웨어(RaaS)'로 진화했다. 랜섬웨어 제작자, 유포자가 철저하기 분리된 분업형태를 취하면서 범죄수익 생태계를 구성했다.

14일 안랩에 따르면 랜섬웨어 제작자가 단순 제작대행뿐 아니라 신규 랜섬웨어 업데이트, 의뢰한 랜섬웨어 전파·감염 현황 정보까지 제공하는 것으로 나타났다. 이들 정보에는 추적이 어려운 결제방법까지 포함됐다. 초저가, 수익분배를 내거는 등 광고까지 일상화 됐다. 급기야 범죄수익을 또 다른 범죄에 투자해 악성 랜섬웨어를 만든다는 광고까지 버젓이 내걸었다.

실제 올해 2월 보안기업 비트디펜더가 갠드크랩 랜섬웨어 1, 4, 5.1 버전에 대한 복호화 툴을 공개하자 하루만에 5.2버전을 배포, 국내 사용자를 대상으로 공격이 이어졌다. 제작자와 유포세력이 달라 시장상황 변화에 빠르게 대응한 것이다.

범죄 기업 분업은 일반 SW기업과 유사하다. 개발, 판매, 관리까지 제공한다. 언제든 자신이 접속 가능한 페이지를 만들어 광고문구 등을 소셜미디어, 다크웹에서 안내한다. RaaS 제작자는 의뢰인이 랜섬웨어 공격으로 거둔 수익을 나눠 갖는 '수익공유'까지 나선다.

RaaS 사이트는 주로 다크웹에 위치, 공유된다. 마음만 먹으면 누구나 접근가능하다. 지난해 오스트리아에서는 10대가 다크웹을 통해 랜섬웨어를 구매했고, 린츠에 위치한 한 기업 생산 데이터베이스(DB)등 서버를 감염시켰다. 해당 랜섬웨어는 알파베이 다크웹 마켓플레이스에서 최저가 389달러부터 판매됐다.

한창규 안랩 시큐리티대응센터(ASEC) 실장은 “RaaS는 특별히 IT지식이 높지 않아도 누구든 랜섬웨어 유포를 할 수 있다는 점에서 위험하다”고 말했다.

전문가는 RaaS 랜섬웨어가 2016년 처음 등장했지만 3년간 빠른 변화를 거듭하며 이미 '랜섬웨어의 지속적 악순환 고리'를 만들었다고 지적한다. 국내서는 케르베르, 페트야, 필라델피아, 사탄, 크라켄 등 랜섬웨어가 RaaS 형태로 공유, 공격에 사용된 것이 발견됐다.

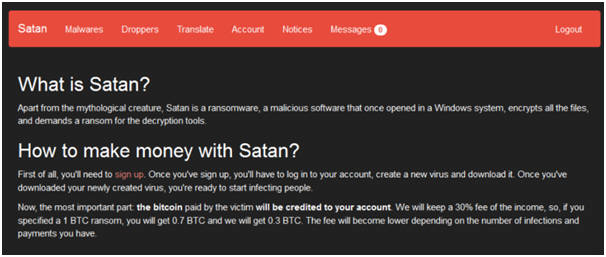

다양한 RaaS가 시장에 등장해 차별화 경쟁까지 시작됐다. 스탬패도 랜섬웨어는 가격을 30달러로 낮춘 파격할인을 선보였고, 사탄 랜섬웨어는 악성코드를 무료로 제공하고 피해 감염 현황에 따라 수익을 배분한다. 이외에도 패키지, QR코드 온라인 지원까지 사용자 편의성 까지 고려했다.

이호웅 안랩 최고기술책임자(CTO)는 “지금까지 발견된 RaaS는 소수로 다크웹에는 더 많은 RaaS가 거래되고 있을 것으로 추정한다”면서 “IT지식이 높지 않은 사람이라도 누구든 랜섬웨어 공격자가 될 수 있어 기업이나 개인 사용자 가릴 것 없이 기본 보안수칙과 백업을 생활화 해야한다”고 설명했다.

정영일기자 jung01@etnews.com