감염 시 공격자와 채팅으로 연결, 협상을 유도하는 신종 랜섬웨어가 국내에 유포되고 있다. 피해자 질문에 대한 답변은 챗봇이 아닌 공격자가 직접 수행하는 것으로 추정된다.

안랩 시큐리티대응센터(ASEC)에 따르면 랜섬웨어 제작자와 채팅을 유도하는 신종 랜섬웨어가 국내에서 발견됐다. 확장자와 무관하게 모든 파일을 암호화하는 '파라다이스' 랜섬웨어 변형으로 취약점과 스크립트 파일에 의해 유포되는 것으로 분석된다.

랜섬웨어 제작일은 21일, 국내 첫 피해는 23일로 확인됐다. 감염 전 이용자 윈도 설치 언어 확인, 프로세스와 서비스 종료 등을 거친 후 파일 암호화를 진행한다. 시스템 복원을 막기 위해 볼륨 섀도를 삭제하고 윈도 디펜더를 꺼 악성행위 진단을 차단한다.

암호화 시 일부 폴더를 지정해 암호화하지 않고 확장자 구별 없이 가능한 모든 파일을 감염시킨다. 원본 확장자 이름에는 '_r00t_{6자_랜덤}.RaaS'가 추가된다. 스타트업 폴더에 랜덤명으로 자가 복제를 수행, 재부팅 시 자동 실행한다.

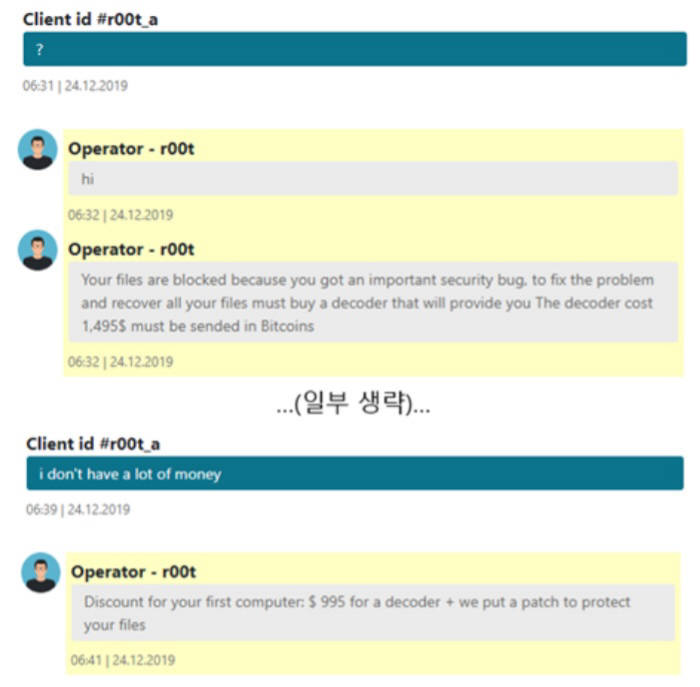

공격자는 랜섬노트를 통해 “파일을 복구하고 싶으면 온라인 채팅을 해야 한다”면서 채팅 사이트와 피해자별 개인ID를 알려준다. 일반 브라우저로 채팅 사이트에 접속할 수 없으면 토르 브라우저나 가상사설망(VPN)을 사용하라고도 조언한다.

실제 채팅에 연결되면 공격자는 피해자에게 비트코인으로 특정 금액을 요구한다. 피해자가 돈이 없다고 하면 “첫번째니 할인해주겠다”면서 다소 줄어든 금액을 제시하며 협상을 이어간다.

ASEC 측은 “애초 답변자를 챗봇으로 추정했지만, 예상치 못한 대화에도 대답하는 것으로 보아 공격자가 확인하는 것으로 짐작된다”고 설명했다.

랜섬웨어 피해를 예방하려면 출처가 불분명한 파일 실행 시 주의하고 의심스러운 경우 백신을 통해 확인해야 한다.

오다인기자 ohdain@etnews.com