제로데이(Zero-Day) 공격이 성행하며 피해규모가 확산하는 가운데 SK쉴더스가 해커의 공격자적 관점에서 제시한 단계별 대응책이 주목받고 있다.

제로데이는 핵심 시스템의 보안 취약점이 발견됐으나 이를 막을 수 있는 패치가 나오지 않아 공격에 무방비로 노출된 상황을 말한다. 보안 시스템을 잘 갖춘 곳이라도 발견되지 않았던 취약점을 악용해 공격이 이뤄져 보안 솔루션이 탐지하기 어렵기 때문에, 해커의 주요 공격 수단이 되고 있다. 실제 다크웹에서 관련 정보가 거래되거나 악용되는 사례도 늘고 있는 것으로 나타났다.

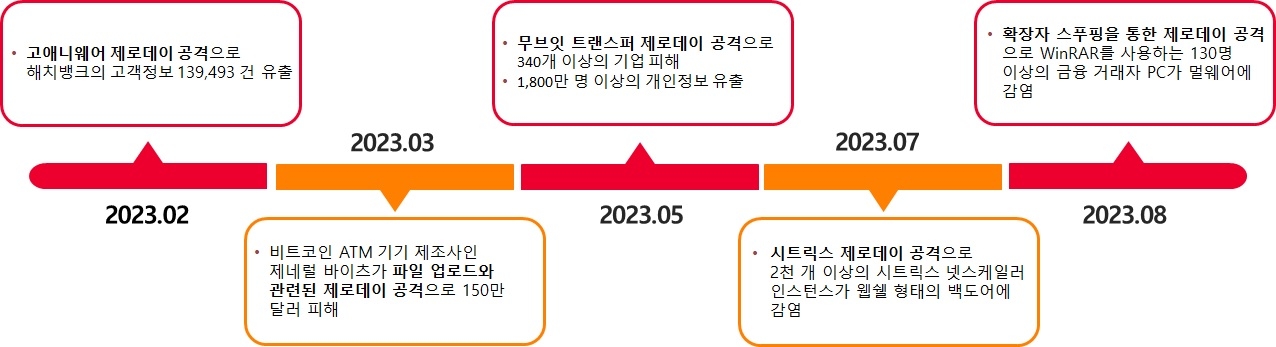

특히 올해 들어 랜섬웨어 그룹이 제로데이 공격을 일삼고 있다. 대형 랜섬웨어 그룹인 '클롭(Clop)'이 대표적이다. 올해 2월 파일 전송 소프트웨어(SW) '고애니웨어(GoAnywhere)'의 취약점을 노려 핀테크 플랫폼의 고객정보 14만건을 탈취했다. 5월엔 파일 전송 SW '무브잇(MOVEit)' 취약점을 악용, 340개 이상의 기업에 피해를 입히고 1800만명 이상의 개인정보가 유출됐다.

SK쉴더스 화이트해커그룹 이큐스트(EQST·Experts, Qualified Security Team)는 급증하는 제로데이 공격에 대비하기 위해 해커 관점에서의 대응책을 마련했다. 공격을 수행하는 해커 입장에서 보안 시스템을 분석해 더 효율적이고 안전한 대응이 가능하도록 방법론을 구성했다는 설명이다.

구체적으로 △자산 목록화 및 진단 대상 선정 △기초 정보 수집 △취약점 체크 리스트 제작 △개념검증(PoC) 분석 △취약점 탐색 및 조치 등 5단계에 걸친 제로데이 취약점 대응책을 제시했다. 각 단계 수행과정은 EQST가 금융·공공·통신 및 제조업에서 다년간 자체 개발한 방법론을 바탕으로 이뤄지며, 고객사 환경에 맞춤형으로 제공된다.

특히 PoC 분석 단계에선 취약점 발생원인, 취약점이 자주 발생하는 지점 탐색 등을 사전에 확인할 수 있도록 구성해 취약점 대응력을 한층 높였다. 기존에 발생했던 취약점을 사전에 체크리스트 형식으로 구축하고, 유사한 SW나 운영체제에서 취약점이 발생하면 이를 응용해 취약점을 점검하는 방식이다. 이후 취약점 처리, 보안 시스템 내재화 등을 통해 보안성을 강화한다.

이호석 SK쉴더스 EQST 랩(Lab) 담당은 “디지털 전환(DX) 가속화와 정보기술(IT) 환경 변화에 발맞춰 제로데이 취약점에 발 빠르게 대응할 수 있도록 지속적 연구 개발과 보안 시스템 점검이 필요한 시점”이라며 “다양한 산업 분야에서 검증된 방법론을 바탕으로 취약점을 점검하고 보안 대책을 적극 제공하겠다”고 강조했다.

조재학 기자 2jh@etnews.com