1만여건의 개인정보를 그대로 노출한 고객확인(KYC) 서버가 발견됐다. 신분증·여권 등 신원을 확인할 수 있는 공인 증명서는 물론 얼굴을 드러낸 실물 사진까지 포함됐다. 개발자가 편의를 위해 별로도 만든 서버로 추정되는데 개발자의 개인정보 보호 의식 제고와 함께 컴플라이언스 사각지대에 놓인 개발 서버에 대한 관리가 필요하다는 목소리가 나온다.

8일 에이아이스페라의 크리미널IP에 따르면, KYC 인증을 거친 유저의 개인정보와 신분증 등을 그대로 노출한 KYC 서버가 발견됐다. 크리미널IP는 약 42억개 IP주소와 수십억개 도메인 등 사이버 자산 정보를 실시간 수집하는 사이버 위협 인텔리전스(CTI) 검색엔진이다.

KYC는 최근 금융권은 물론 가상화폐거래소에서 필수적으로 요구하는 인증이다. 고객이 본인의 신원 인증을 위해 신분증·여권 등을 금융권에 제출하는 식으로 이뤄진다. 어떤 곳은 유저가 본인 신분증을 들고 찍은 사진을 요구하기도 한다. 금융기관이 고객 신원의 정확한 확인과 불법적인 활동 방지, 거래 투명성 제고 등을 위해 사용하는 일종의 본인확인 절차다. 특히 자금 세탁 방지(AML)와 테러 자금 조달 방지(CTF) 규정을 준수하기 위한 목적이다.

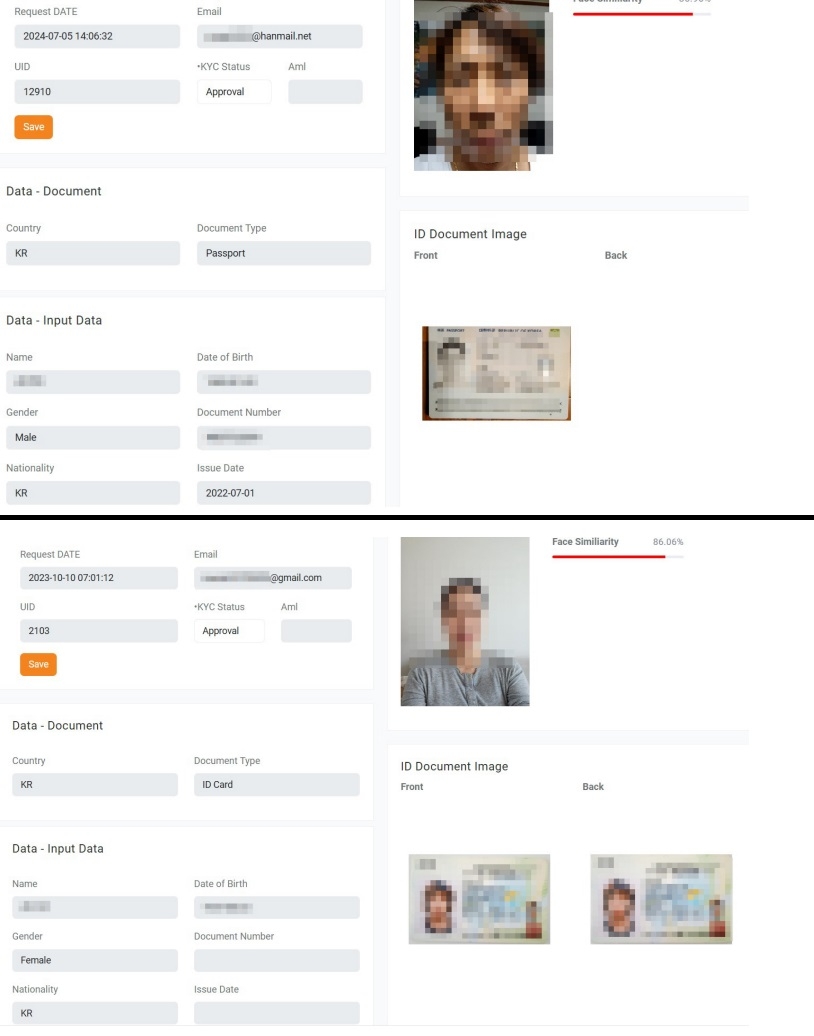

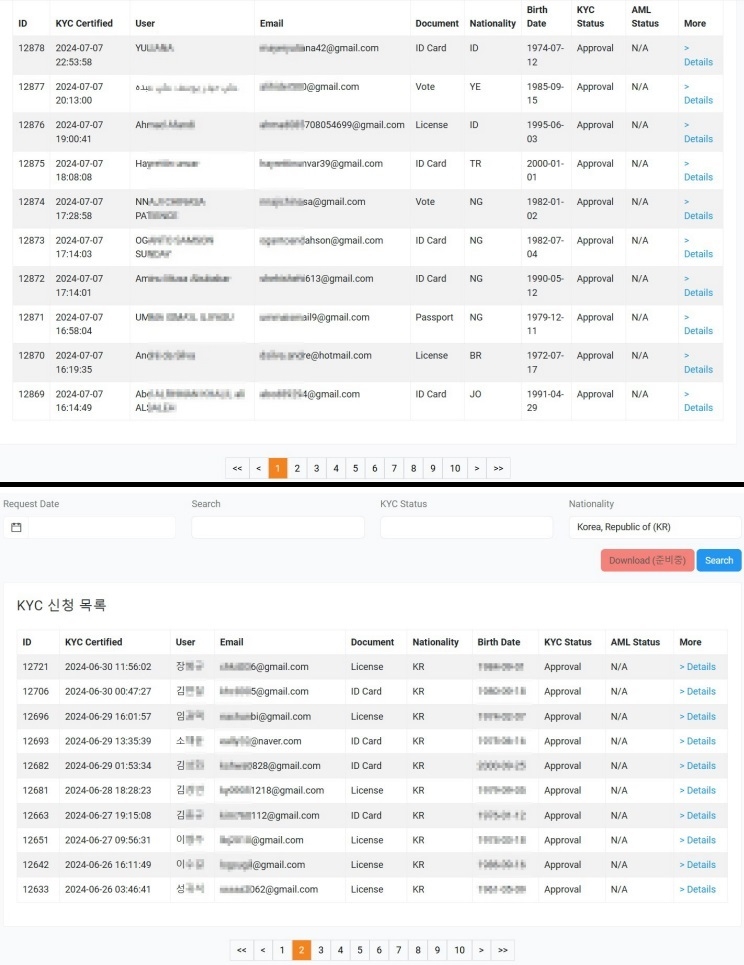

이번에 발견한 KYC 서버는 아무런 접근 제어 없이 모든 정보를 열람할 수 있는 상태다. KYC 신청 목록에선 유저 이름과 이메일, 국적, 생년월일 등을 확인할 수 있다. '디테일스(Details)'를 클릭하면 유저 사진과 신분증(여권) 등도 볼 수 있다. 8일 오전 기준 유저 데이터 1만2878건이 저장돼 있으며, 대한민국 유저 수도 684명에 이른다.

에이아이스페라는 개발자가 편의를 위해 컴플라이언스 규정을 어긴 사례로 추정하고 있다. 실제 가동 중인 라이브 서버는 컴플라이언스 정책에 따른 강력한 관리로 개발 환경이 불편하다. 이 때문에 보통 개발자가 컴플라이언스 자체를 매우 싫어하는 경우가 많다는 설명이다. 실제 개발자가 집에서도 접근할 수 있는 별도 클라우드 서버를 만들어, 실제 데이터를 저장하는 경우가 왕왕 발생한다. 이번 사례 역시 편한 개발 환경에 1만건 이상 실제 데이터를 가져와 사용한 것으로 보인다.

이처럼 개발자의 안일한 자세로 신분증을 포함한 개인정보 1만여건이 그대로 노출되는 등 사태 심각성이 매우 크다는 지적이다. 개발자가 개발환경 맹점을 이용해 데이터를 손쉽게 옮겨오다가 개인정보 유출 사고가 발생하면 유저 개인의 피해와 함께 기업의 신뢰도 추락으로 이어질 수 있는 문제다. 기업 보안담당자가 놓칠 수 있는 개발서버 관리에 관심을 기울여야 한다는 목소리가 높다.

강병탁 에이아이스페라 대표는 “공격표면엔 기업 보안담당자가 모두 관리할 수 없는 심각한 보안 문제들이 실시간으로 발생한다”며 “개발자 개인의 일탈로 기업에 전체적인 치명타를 주는 것을 예방하기 위해 기업은 공격표면을 주기적으로 체크해야 한다”고 말했다.

조재학 기자 2jh@etnews.com