스마트폰용 애플리케이션 서버와 데이터 전송구간에서 개인정보 탈취 등이 가능한 것으로 확인됐다. 정부와 통신사업자, 보안 당국의 적극적 대응이 요구된다.

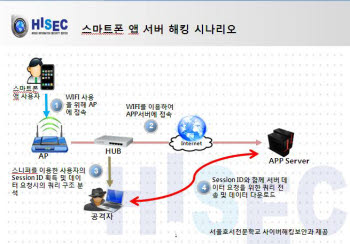

26일 본지와 호서전문학교는 취약한 스마트폰 애플리케이션(이하 앱) 서버 보안환경을 이용해 세션정보를 탈취한 후 타인의 아이디로 앱에 무단 접속 가능하다는 것을 직접 시연했다.

그 결과 타인의 아이디, 비밀번호 등의 탈취는 물론이고 마일리지 탈취, 과금 부가 등을 일으킬 수 있었다.

스마트폰 사용자는 일반적으로 앱을 경유한 서비스 제공자 서버에 접속할 때 인증수단으로 아이디와 패스워드를 사용한다. 대다수 앱은 사용자들이 접속할 때 부여하는 세션 값(일종의 쿠키정보)을 미리 저장해두고 재인증시 이를 바로 내려주는 방식으로 작동한다.

본지와 호서전문학교는 이 같은 취약점을 발견하고 미끼용 가짜 AP를 만들었다. 이후 가짜 AP에 접속한 사용자 세션 값을 스니퍼로 탈취했다. 앱이 서버에 데이터를 요청하는 구조를 파로스(Paros) 프로그램으로 파악, 분석한 뒤 동일한 세션 값을 생성했고, 이를 서버에 보내 접속하는 데 성공했다. 타인의 쿠키값을 탈취해 다른 사람 명의로 접속한 셈이다.

충격격인 것은 이 같은 조작이 네트워크와 프로그램에 대한 약간의 지식만 있으면 누구나 가능하다는 점이다.

무작위로 앱을 시험해본 결과 10개 가운데 5~6개 가량의 앱이 공격에 무너졌다. 스마트폰 앱을 만드는 회사 대부분이 영세해 앱 개발 시 보안성을 고려하지 않은 데다 서버를 보안하기 위한 시스템을 갖춘 곳도 거의 없기 때문이다. 일부러 앱 구동을 편리하게 하고 사용자 요청에 빠르게 응답하기 위해 보안을 적용하지 않은 경우도 많다.

원일용 호서전문학교 사이버해킹보안과 교수는 “스마트폰에 저장된 개인정보를 탈취하거나 스마트폰을 도청도구로 사용하는 등 스마트폰 자체의 취약성을 지적하는 시연이 주를 이뤘지만 이보다 위험한 것은 실제 스마트폰 앱이 구동되는 뒷단인 서버”라며 “해킹에 따른 2차 범죄를 막기 위해선 대책 마련이 시급하다”고 강조했다.

원 교수는 “향후 앱 개발 시 보안코드를 사용해 제작하고 데이터 전송구간을 반드시 암호화하는 등 사용자 정보를 지키기 위한 노력이 필요하다”며 “사용자들도 함부로 앱을 내려 받을 것이 아니라 보안성이 높은 앱인지 현명하게 판단해야 한다”고 경고했다.

장윤정기자 linda@etnews.co.kr