마이크로소프트의 XML 코어 서비스 취약점(CVE-2012-1889)이 보안이 취약한 웹사이트를 이용해 국내에 계속 유포 중인 것으로 나타났다.

특히 지난 주 발견된 제로데이 공격을 유포한 해커들은 특수 제작된 툴을 이용, 자신들이 유포한 제로데이 악성코드가 제대로 동작하고 있는지 확인까지 하고 있는 것으로 나타났다.

안랩 ASEC는 보안 패치가 제공되지 않고 있는 제로 데이 취약점인 해당 XML 코어 서비스 취약점 악용형태가 지난 주말인 6월 30일과 7월 1일 이틀 사이 한국 내 취약한 웹 사이트를 대상으로 집중 유포되고 있는 것을 발견했다고 3일 밝혔다.

안랩 분석에 의하면 주말 사이 발견된 해당 XML 코어 서비스 취약점을 악용하는 스크립트 악성코드는 최소 36개 이상 온라인 게임 정보를 탈취하는 악성코드로 제작돼 있는 것으로 나타났다.

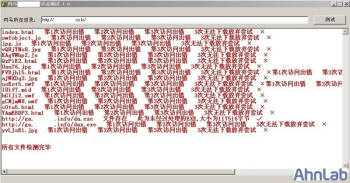

또 해당 취약점을 악용하는 스크립트 악성코드와 온라인 게임 정보 탈취 악성코드를 제작 및 유포하는 제작자는 툴을 이용해 자신들이 제작한 악성코드가 정상적으로 유포 중인지 확인하고 있었다. 해당 툴은 악성코드 제작자가 악성코드 유포를 위해 해킹한 시스템 도메인 주소를 입력하고 검색하면 3회에 걸쳐 파일이 정상적으로 존재하는지, 그리고 유포가 가능한지 확인하게 된다.

이러한 툴이 제작되어 사용되고 있다는 것으로 미루어 악성코드 제작자들은 실시간으로 유포 중인 악성코드의 상태를 확인하고, 하나의 유포 경로가 차단될 때 다른 유포지를 가동시킨다.

이호웅 안랩 시큐리티센터장은 “XML 코어 서비스는 마이크로소프트에서 보안 패치를 제공하지 않는 제로 데이 취약점”이라며 “사용하는 보안 제품을 최신 엔진으로 업데이트하고 마이크로소프트에서 임시 방안으로 제공 중인 픽스 잇(Fix It)을 설치하는 것이 해당 취약점을 악용하는 악성코드 감염을 예방할 수 있을 것”이라고 말했다.

장윤정기자 linda@etnews.com