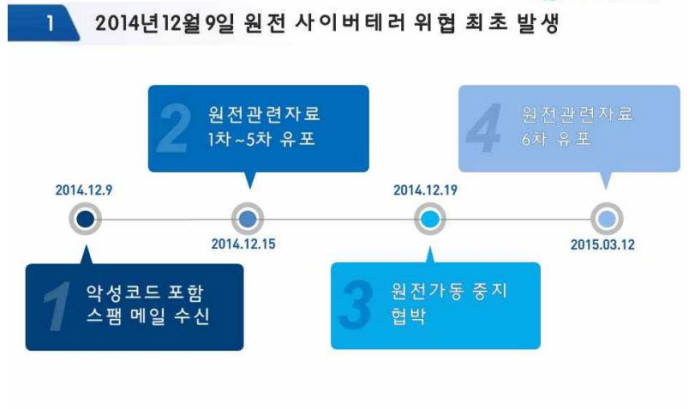

2014년 12월 9일. 한국수력원자력 직원 3571명은 악성코드가 담긴 이메일 5986통을 받았다. PC 8대가 감염됐고 그 중 5대는 하드디스크가 초기화되는 피해를 겪었다. 공격 이메일에 첨부된 한컴오피스(hwp) 파일을 열면 악성코드가 실행됐다. 감염된 PC는 파일 실행 장애를 일으키고 하드디스크 초기화와 네트워크 장애를 유발했다. 9일부터 12일까지 한수원에 퍼진 악성코드는 자료 유출 기능은 없었다.

하드디스크 파괴 악성코드 공격은 시작에 불과했다. 공격자는 지난해 12월 15일부터 인터넷에 한수원과 관련된 문서를 공개하며 협박을 시작했다. 원전반대그룹을 표방한 공격자는 지난 8월 4일까지 10회에 걸쳐 총 122건에 달하는 문서를 올리며 심리전과 협박을 반복했다. 합동수사단은 지난 3월 17일 한수원 사이버테러 공격자를 북한으로 추정하는 중간 수사 결과를 발표했다. 원전반대그룹은 8월 4일 이후 활동이 잠잠하다. 모든 공격이 종료된 것일까. 인터넷에 또 다른 문건을 올리며 협박을 시작하면 속수무책으로 사이버심리전에 놀아나는 실정이다. 한수원 사이버테러 1년이 지났지만 국내 주요기반시설을 타깃으로 한 공격은 진행형이다.

◇제2의 한수원 사이버테러, 언제나 가능

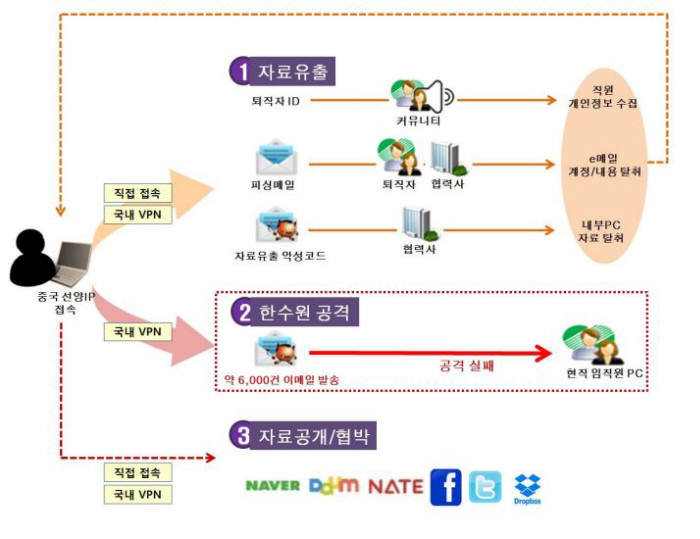

보안전문가는 한수원 사이버테러는 어디서나 일어날 수 있다고 입을 모은다. 공격자가 10회에 걸쳐 한수원에서 빼냈다는 문건만 봐도 실체를 알 수 있다. 합수단은 공개된 파일이 내부망에서 직접 유출되지 않고 협력 업체 직원 등 관계자 이메일에 보관된 자료라고 발표했다. 피싱 메일을 이용해 한수원 관계자 이메일과 비밀번호를 수집한 후 관련 계정에서 수개월간 자료를 수집했다는 것이다. 내부망에서 나가지 않았더라도 협력사 보안, 관리 취약점은 그대로 노출됐다.

공격자는 올해 들어 한수원과 관계없는 문서파일도 공개했다. 청와대·국방부·국정원 등 국내 주요 기관 관련 파일이다. 한수원은 물론이고 정부기관은 언제 어느 기관에서 어떤 자료가 유출됐는지 파악이 안 된다. 합수단은 미국연방수사국(FBI)과 공조해 해커를 추적 중이라고 밝혔다. 1년이 지났지만 명확한 조사결과를 내놓지 못했다. 원전반대그룹이 한수원은 물론이고 다른 조직 문서를 또다시 인터넷에 공개하며 심리전을 재개하면 사실상 무방비 상태다. 또 다른 주요 기반시설을 노린 위협이 혼란을 불러올 수 있다. 테러 위험이 고조된 시점에 제2의 한수원 사이버테러와 같은 심리전은 파장을 몰고 온다.

한 북한 전문가는 “이미 북한 사이버전사는 한국 내 주요 기반시설에 침투해 자료를 빼내고 각종 장애나 파괴 작전을 수행한다”며 “정치적으로 이용할 시기가 오면 터트릴 수 있어 경계해야 한다”고 경고했다.

◇더욱 정교화한 지능형지속위협(APT)

기업에서 주요 기관까지 특정 표적을 노리는 지능형지속위협(APT)은 더 정교하다. 최근 국내 공공기관에서 감지된 공격은 특정 실행프로그램을 변조하는 형태다. 공공기관에서 사용하는 한글 프로그램 파일에 악성코드를 심어 변조한다. 한글 파일을 실행하고 사용하는 데 지장이 없고 뒷단에서 악성행위를 수행한다. 변조된 악성 한글 프로그램은 탐지가 어렵다. 장기간 잠복하며 자료를 빼돌리고 각종 명령을 수행한다. 관련 악성코드는 한글프로그램 외에 다른 프로그램도 변조했다.

특정 표적을 노린 워터링홀 공격도 끊이지 않는다. 빛스캔은 11월 예비역 장성모임인 XX회 사이트에 악성링크가 삽입돼 해당 사이트 방문 사용자를 감염시키는 워터링홀 공격을 발견했다. 여기서 발견된 악성링크는 기존 국내에서 보던 공격도구가 아닌 새로운 형태다. XX회는 군 관련 인물이 방문하는 곳으로 민감 정보 유출이 우려된다.

한국은 세계 평균보다 두 배나 많이 APT 공격에 노출됐다. 파이어아이는 ‘2015 상반기 지능형 위협 보고서’에서 한국 APT 노출률이 39%를 차지, 세계 평균 20%에 두 배 가까이 육박한다고 밝혔다. 한국은 해커 명령&제어(C&C) 서버와 감염된 네트워크 통신도 가장 많다. 해커는 국내 PC와 네트워크를 활용해 C&C 서버로 통신을 많이 했다. 발달된 인터넷 인프라, 보안이 취약한 서비스와 서버를 악용했다.

◇망분리라 안심(?)…직원 웹메일이 취약점

한수원을 비롯해 국가주요기반시설은 업무망과 인터넷망을 분리했다. 망을 분리해 인터넷에서 들어오는 사이버 공격을 막는 강력한 보안책이다. 문제는 망분리 맹신이 오히려 더 큰 화를 부른다. 망분리로 업무 처리가 복잡해지면 직원은 업무에 일반 웹메일을 사용한다. 망분리로 이용절차가 까다로운 회사 메일 대신 포털서비스 이메일을 사용한다. 해커는 굳이 망분리된 회사 업무망에 침투하지 않고 특정 직원 사설 웹메일 ID와 비밀번호만 알아낸 후 손쉽게 주요 자료를 빼낸다.

직원은 사설 이메일에서 각종 공문이나 서류 등을 발송한다. ID와 비밀번호를 알아낸 해커는 원격에서 관련 직원이 보낸 메일을 모두 보며 공격에 이용할 문서를 수집한다. 해커는 수집한 문서와 연락처 등을 이용해 스피어피싱 공격을 한다. 문서에 악성코드를 삽입해 주소록에 저장된 연락처로 발송하면 공격 성공률이 높아진다. 다른 표적이 감염되면 같은 절차를 반복해 피해자를 늘린다.

한 사이버전 전문가는 “망분리 환경으로 업무 효율이 낮은 기관이나 기업이 오히려 웹메일로 주요 정보를 보내는 사례가 빈번하다”며 “해커는 힘들게 기업 네트워크를 파고들지 않아도 단순한 해킹으로 표적에 접근한다”고 설명했다.

[표]원전반대그룹 활동 내역

김인순기자 insoon@etnews.com

![[이슈분석]한수원 원전도면 유출 사고 그후로 1년...사이버테러는 계속 진행](https://img.etnews.com/photonews/1512/751938_20151209110404_372_T0001_550.png)