닛산 대표 전기차 리프(Leaf)가 해킹에 취약한 것으로 드러났다.

보안 연구원 트로이 헌트가 닛산 리프 차량을 해킹하는 데 성공했다고 25일(현지시각) BBC가 보도했다.

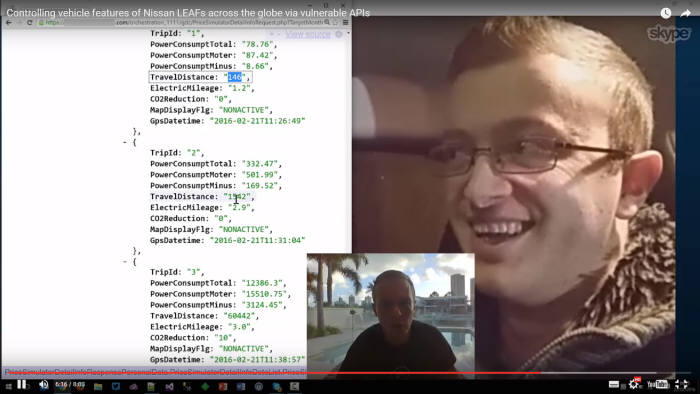

BBC가 공개한 영상에는 호주에 있는 헌트가 영국 친구 스캇 헬름 소유 닛산 리프를 인터넷으로 연결해 제어하고 내부 데이터까지 빼냈다. 헌트는 “에어컨이나 난방시스템을 외부에서 제어하는 것은 물론이고 데이터도 알아낼 수 있다”고 밝혔다.

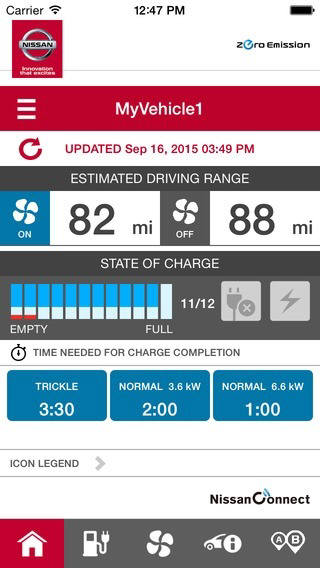

헌트는 닛산이 제공하는 커넥트 앱과 카윙스(Carwings) 계정을 해킹에 이용했다.

해킹은 생각보다 간단했다. 운전자가 앱으로 자동차를 제어하기 위해 차량고유번호(VIN)를 입력하는 과정에서 이를 탈취하는 것이다. 차량고유번호는 일반적으로 대시보드에 있는 터치스크린에 입력하기 때문에 쉽게 빼낼 수 있다고 헌트는 설명했다.

게다가 차량고유번호를 유추하기도 어렵지 않다.

헌트는 “차량고유번호는 대부분 앞 문자가 자동차 브랜드나 제조국, 본사 위치 등을 나타낸다”며 “같은 공장에서 생산한 리프는 뒷자리 번호만 일부 차이가 있을 뿐”이라고 지적했다.

결국 차이를 보이는 번호는 뒤에 있는 5개 정도다.

헬름 소유 리프를 해킹할 때도 마찬가지였다.

당시 헬름은 리프 전원을 끈 채 운전석에 앉아있었다. 헬름이 스카이프를 이용해 전원이 꺼진 것을 알리자 헌트가 웹 브라우저를 이용해 차량과 연결, 전원을 켰다. 잠시 후에는 리프가 이동한 거리나 시간 데이터도 헌트 PC로 전송됐다. 헌트가 차량을 해킹하는 데 걸린 시간은 10초에 불과했다.

헬름은 “당시 차량 모든 전원을 끄고 키도 없는 상태였다”며 “헌트가 해킹하자 운전석 히팅 시트와 운전대가 따뜻해지고 에어컨도 켜졌다”고 BBC에 전했다.

이는 리프 전원이 꺼져있을 때도 해킹이 가능하다는 것을 보여준다고 BBC는 설명했다. 하지만 이 경우는 등록된 사용자 이름을 알아야 가능하다고 헌트는 설명했다.

헌트는 “차량 운전자가 닛산 카윙스 계정을 이용하면 해킹 위험이 있다”며 “계정을 삭제하거나 앱을 사용하지 않아야 안전하다”고 주장했다.

실제로 헬름이 앱 등록을 해제하자 헌트는 더 이상 차량을 해킹하지 못했다.

닛산 대변인은 이에 대해 관련 문제를 해결했다고 밝혔다.

이 대변인은 “이번 문제가 차량 온도 조절과 충전 기능을 담당하는 닛산 커넥트 전기차(EV) 앱과 연관있다는 걸 찾았다”며 “이를 우선적으로 해결하기 위해 글로벌 기술·제품팀이 지속적이고 활발하게 해결책을 마련하고 있다”고 말했다.

헌트는 “해킹이 리프 운전자 생명에 위협을 줄 정도는 아니지만 해커는 여전히 앱 취약점을 이용할 수 있다”며 “닛산은 소비자에게 이 사실을 알려야 한다”고 말했다.

유창선기자 yuda@etnews.com