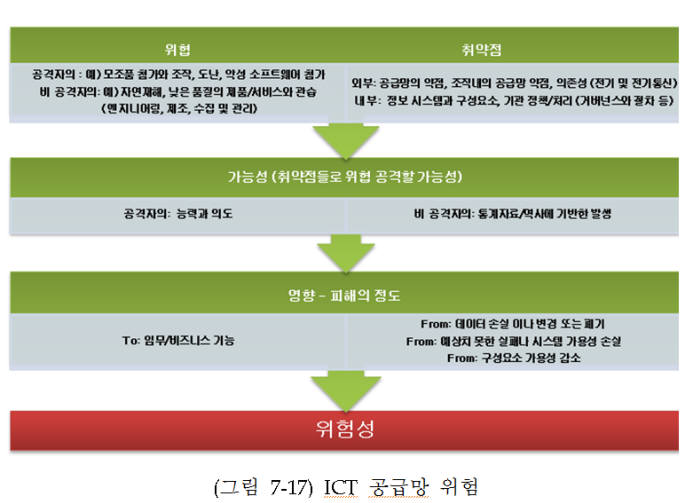

공급망 보안은 개발사, 공급사, 기관 등 소프트웨어(SW) 개발에서 도입까지 전 단계에 걸쳐 고려해야 하는 문제다. SW 공급망은 수많은 구성원으로 이뤄진다. 공급망 환경에서는 특정 제품이나 서비스가 누구의 손을 거쳤는지 확인해야 한다. SW 개발부터 공급, 도입에 이르는 전 단계가 관리돼야 공급망 공격 피해를 최소화할 수 있다.

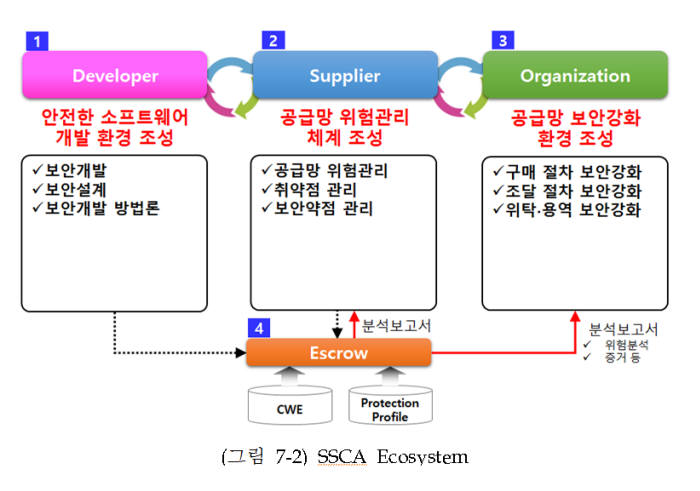

첫 단계는 안전한 SW 개발이다. 개발 회사는 시큐어코딩을 한다. SW 개발 과정에서 개발자의 실수나 논리 오류로 나타나는 취약점을 최소화한다. 해킹과 보안 위협에 대응하는 안전한 SW를 개발하는 과정이다. 개발 환경 보안도 필수다. 최근 공급망 해킹 사례는 개발사의 허술한 보안 체계에서 비롯된 사례도 많다. 특히 기업 내에서 주로 이용하는 백신, 네트워크접근제어(NAC), 자산관리시스템, PC보안솔루션, 그룹웨어 등 중앙 관리형 SW 개발사의 보안 강화가 시급하다. 공격자는 주로 중앙 관리형 SW 개발사를 해킹한다. 중앙 관리형 SW에 악성코드를 숨기면 다수의 PC를 한꺼번에 감염시킬 수 있다.

공급업체는 SW를 사용자에게 전달하는 방법과 운송 중에 공격자가 악성코드를 투입할 가능성을 면밀히 검토한다. SW 약점을 관리하고 공급망에서 SW 생명 주기 관련 품질을 보증한다. 공급망 안에서 SW 품질을 보증하려면 검증 프로세스가 진행돼야 한다. 검증 프로세스는 SW가 요구 사항에 맞게 설계되고 개발됐는지 시험, 검토, 분석하는 과정이다. 개발사가 SW를 단계마다 검증했다 하더라도 공급자 구간에서 검증과 추적이 이뤄지지 않으면 안전성을 담보할 수 없다. 개발자와 공급자의 모든 프로세스에서 검증과 추적 상황을 확보해야 한다.

최종 수요 기관은 SW 도입 시 해당 제품에 문제가 없는지 철저히 검수한다. 외부 인력 관리와 위탁 용역의 보안을 강화한다. 이를 통해 안전한 SW와 공급망 생태계를 만든다.

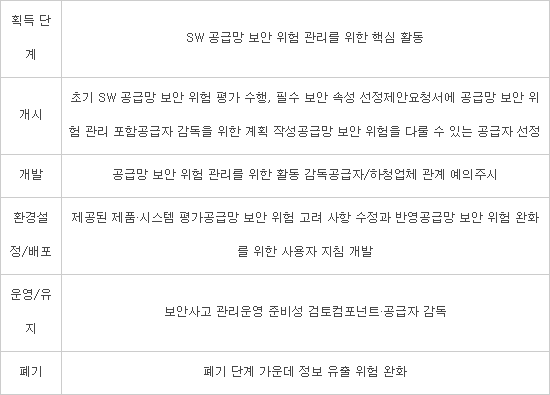

한국인터넷진흥원이 발간한 '상용 및 공개 SW 도입 시 보안성 점검 동향 조사연구'에 따르면 공급망 보안 위험 확인은 개시, 개발, 변경, 배포, 운영, 유지, 폐기 등 인수 생명 주기 모든 단계에서 이뤄져야 한다.

미국 기술표준원(NIST)은 공공기관 등이 활용하는 공급망위험관리(SCRM) 가이드라인을 만들었다. 공공기관이 SW 등을 도입할 때 반드시 SCRM을 지키게 한다.

한근희 고려대 교수는 “SW 공급망 보증의 의미는 단순한 통관 제도 강화 이상”이라면서 “이란 스턱스넷 공격에서 보듯 국가 안보에 영향을 미치는 사안”이라고 강조했다. 한 교수는 “미국은 2013년 국방수권법에 국방 공급자의 책임과 공급망 보안을 규정했다”면서 “국내에서는 최소한 국방과 군수 등 중요 시설에 대한 공급망 보안이 시급하다”고 덧붙였다.

<획득 생명주기 단계와 대응하는 공급망 보안 위험 관리 활동 (자료:KISA '상용 및 공개 SW 도입 시 보안성 점검 동향 조사 연구')>

김인순 보안 전문기자 insoon@etnews.com