불필요하게 많은 최고 관리자 권한이 클라우드 환경을 위협하는 요소로 떠올랐다. 기업 관리자 계정 중 75%에서 '최고 관리자' 권한을 회수해도 업무에 지장이 없는 것으로 조사됐다.

시스코는 '2017 중기 사이버보안 보고서'를 내고 클라우드 환경에서 최상위 권한 사용자 계정 보호와 관리가 시급하다고 밝혔다. 해커가 최상위 권한 사용자 계정을 획득하면 '왕국으로 들어가는 만능열쇠'를 가진 것과 같다.

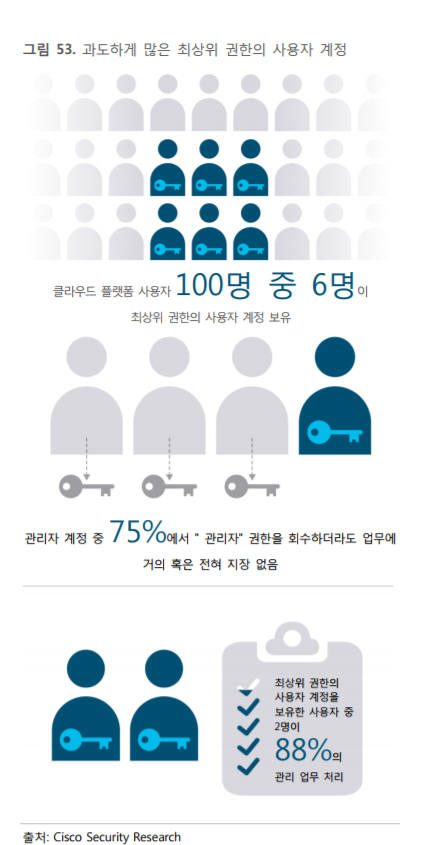

시스코는 495개 기업에서 사용 중인 최상위 권한 사용자 계정 494개를 조사했다. 클라우드 플랫폼 사용자 계정 100개중 6개가 최상위 권한 계정이었다. 대다수 기업에서 최상위 권한 계정을 보유한 사용자 중 평균 2명이 관리업무 88%를 책임졌다. 나머지 4개 최상위 권한은 없어도 되는 셈이다. 기업이 기존 관리자 계정 중 75%에서 '최고 관리자' 권한을 회수해도 업무에 지장이 없는 것으로 조사됐다.

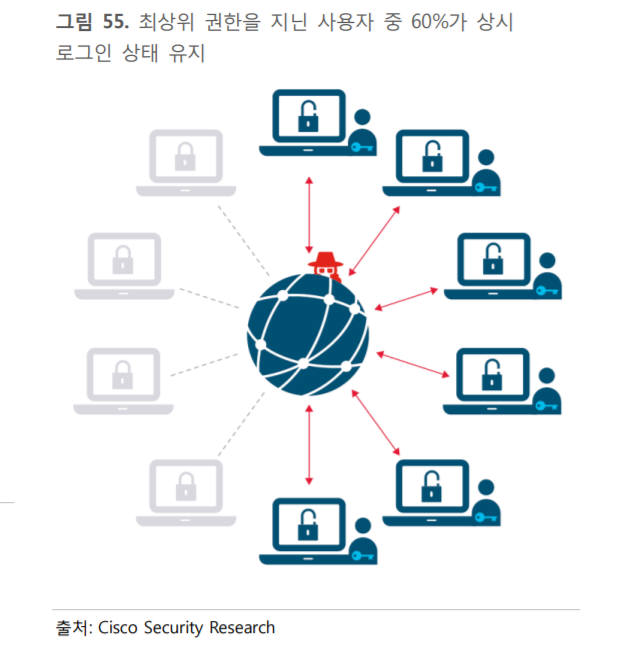

시스코 조사에 따르면 최상위 권한을 지닌 사용자 중 약 85%는 월평균 한두 개의 IP 주소에서 로그인한다. 평소와 다른 접속 패턴이 나타나면 조사해야 한다. 최상위 권한을 지닌 사용자 중 60%는 상시 로그인 상태를 유지한다. 다른 사용자가 무단으로 접속 권한을 획득한 후 발각되지 않은 채 활동하기가 쉽다. 사용자는 관리 작업을 수행해야 할 때만 로그인하고 작업을 마치면 즉시 로그아웃하는 습관을 들여야 침해 사고 피해를 줄일 수 있다.

시스코는 해커 입장에서 클라우드는 완전히 새로운 개척지이며 최근 공격경로로 잠재력을 타진하고 있다고 분석했다. 지난해 말부터 클라우드 시스템을 노린 공격이 늘었다.

시스코는 올해 1월 유효한 기업 사용자 로그인 정보를 물색하는 해커를 조사했다. 해커는 무차별대입공격을 이용해 인터넷에 노출된 계정 목록을 기반으로 유효한 기업 사용자 계정 라이브러리를 만들었다.

해커는 20여개 IP에서 여러 기업 클라우드 환경으로 로그인을 시도했다. 시스코는 수천 개 기업 고객 클라우드 환경을 분석한 결과, 17% 이상에서 해커의 무차별대입 공격 패턴을 발견했다. 해커는 탐지를 피하기 위해 20개 IP를 무작위로 번갈아 사용했다.

시스코는 “사이버 범죄자가 사용자 ID와 비밀번호 조합을 판매하거나 직접 로그인해 민감한 데이터를 빼내려할 것”이라면서 “명확히 밝혀진 사실은 해커가 기업 클라우드 시스템에 접속할 때 사용한 정보가 과거 보안 사고에서 유출된 법인 계정과 관계가 있다”고 분석했다.

김인순 보안 전문기자 insoon@etnews.com