북한 사이버 공격 능력이 대폭 향상돼 한국을 넘어 세계를 위협하는 수준에 달했다. 중국 지원을 받은 해킹 조직보다 훨씬 공격적이라는 분석이다.

워싱턴포스트와 블룸버그 통신 등은 미국 사이버 보안 기업 파이어아이가 내놓은 'APT37' 보고서를 인용해 이같이 보도했다.

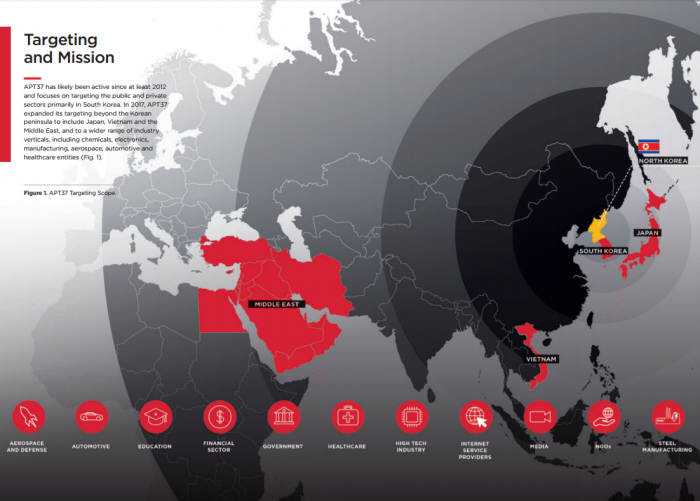

파이어아이는 APT37로 명명한 북한 해킹 조직이 2012년부터 활동했으며 주로 한국을 표적으로 활동하다가 지난해부터 일본, 베트남, 중동까지 영역을 확장했다고 분석했다.

APT37은 항공우주, 자동차, 교육, 금융, 정부, 의료, 통신사, 미디어, NGO까지 다양한 기업과 기관에서 정보를 빼돌리는 첩보활동을 수행했다. 특히 미사일 발사와 관련이 높은 항공우주와 화학, 첨단 IT기업에서 정보를 빼돌렸다. 한국에 집중했던 APT37이 다른 나라까지 영역을 확대하면서 세계적 위협으로 떠올랐다.

APT37은 스피어 피싱 이메일과 토렌트 파일 공유 사이트 등을 통해 악성코드를 감염시킨다. 이들은 한국 주요 공공기관이 사용하는 한컴오피스 한글 파일 취약점을 자주 사용한다. 최근 어도비 플래시 플레이어 제로데이 취약점을 활용해 공격했다. APT37이 쓰는 악성코드는 주로 정보 유출용이며 시스템 마스터 부트 레코드(MBR)을 파괴하는 형태도 있다.

APT37이 사용한 악성코드 중 도크콜(Dogcall)은 스크린샷과 키보드 키로그, 드롭박스와 같은 클라우드 스토리지 계정 정보만 훔쳤다.

APT37은 북한 정부와 중동 기업이 만든 조인트벤처를 해킹했다. 북한이 정보를 빼돌려 이익을 얻기 위해 사이버 공격을 감행한 것으로 보인다.

베트남 국제 무역 회사와 인권 관련 언론인이나 연구원, UN 제재 관련된 일본 조직, 올림픽 관계자도 표적이다.

파이어아이는 APT37이 북한과 밀접한 관계가 있는 집단이라고 지목했다. 이들이 만든 악성코드 생성 시간이 북한 업무 시간대와 일치한다. 주로 한국을 노렸으며 북한과 연계된 중동 국가를 표적으로 삼았다.

미국 정보기관은 역량을 총동원해 북한 사이버전 능력 향상에 대비했다. 미 외교안보전문 매체 '포린 폴리시'는 전·현직 미 정보 관리를 인용해 미 정부가 지난 6개월간 한국과 일본 등에서 활동하는 원격기지를 세우는 등 북한 사이버 공격 준비를 했다고 보도했다. 북한과 전쟁 가능성을 염두에 둔 군사 준비작업인 셈이다. 대북 사이버 공격 주체는 미 중앙정보국(CIA)와 국방정보국(DIA)가 맡는다.

김인순 보안 전문기자 insoon@etnews.com