한국에너지기술연구원이 1억원을 날린 해외 송금 오류 사건은 이메일을 주의 깊게 살피지 않은 부주의가 원인인 것으로 나타났다. 에기연과 영국 옥스퍼드대 모두 해킹 흔적을 발견하지 못했다. 과실 공방이 예상된다.

국회 김성수의원실(더불어민주당)이 에기연에서 입수한 자료에 따르면 이메일 수·발신 과정에서 여러 차례 부주의가 발생, 연구비가 엉뚱한 계좌로 송금됐다. 공격자는 옥스퍼드대와 에기연 직원 간 이메일에 끼어들어 송금 계좌를 바꿔치기했다. 비즈니스이메일침해(BEC) 공격 전형 수법이다.

수법은 이전보다 진보했다. 공격자는 이메일 송신자 주소를 바꾸는 대신 참조(CC)에 가짜 주소를 넣었다. 해당 주소는 마치 보낸 사람이 쓰는 또 다른 이메일처럼 위장했다.

예를 들어 진짜 거래를 진행하는 상대방 이름을 'Chris Evans'라고 가정할 때 진짜 이메일 주소는 'Chirs.Evans@abc.ox.ac.uk'이다. 공격자가 만든 가짜 이메일 주소는 'Shris.Evans.abc.ox@mail.com'으로 만들었다. 'Chirs'를 'Shris'로 바꿨다. 진짜 이메일과 배열 순서를 같게 했지만 실제는 전혀 다른 이메일이다.

국제 공동 연구를 하면 여러 명이 이메일 커뮤니케이션에 관여하게 된다. 옥스퍼드대에서 4명, 에너지기술연구원에서 2명이 공동 커뮤니케이션을 했다. 주로 이메일을 주고받은 사람은 A와 B이고, 나머지 4명은 참조로 내용을 공유했다.

옥스퍼드대 A연구원은 6월 8일 에기연 B직원에게 공동연구자금 송금용 인보이스 관련 메일을 보냈다. 공격자는 인보이스 메일이 나타나자 곧바로 개입했다. 공격자는 최초 인보이스 메일을 보낸 6월 8일 A 옥스퍼드 연구원으로 가장해 B에게 다시 전 내용과 동일한 이메일을 보냈다. 이때 A연구원 이메일을 가짜 주소로 바꿨다. 보낸 사람 이름은 Chirs인데 이메일은 Shris 형식으로 바꿨다. 공격자는 계약 당사자 B 외에 해당 연구자금을 처리하는 옥스퍼드대 C직원을 받는 사람으로 포함시킨 사기 이메일을 보냈다. 이때 참조(CC)로 이메일을 받는 수신자는 6명이다. CC 안에 공격자가 만든 또 다른 가짜 이메일 주소도 들어 있다. 모두 연구 참여자 이메일과 유사하게 만들었다.

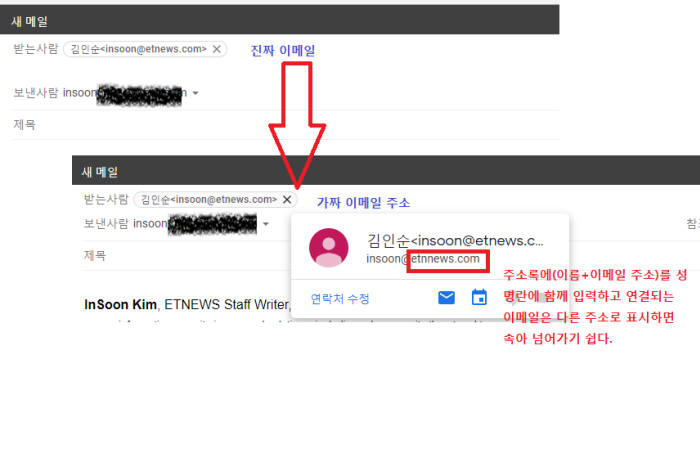

11일 공격자는 진짜 옥스퍼드대 A연구원 이메일처럼 보이는 계정에서 B에게 이메일을 보낸다. 보낸 주소 이름은 'Chris Evan <Chirs.Evans@abc.ox.ac.uk>'이다. 그러나 이것 역시 Shris로 바뀐 가짜 주소다. 이메일 서비스에서 새 주소록을 등록할 때 이름 난에 'Chris Evan <Chirs.Evans@abc.ox.ac.uk>'를 넣었다. 이와 연결된 이메일은 'Shirs.Evans.abc.ox.@mail.com'이다.

보낸 사람 이름만 보면 진짜로 이메일이 온 것처럼 보인다. 가짜 계정에서 온 이메일이다. B연구원은 이런 사실을 인지하지 못했다. 이 형식으로 된 이메일이 여러 차례 오고 갔다. 참조에 진짜 연구원과 가짜 메일이 지속 포함됐다.

에기연은 가짜 이메일이 계속 왔지만 주소를 확인하지 못했다. 송금 인보인스 수정과 계좌 변경 등 중요 사안을 이메일 외 전화나 팩스 등으로 확인하지 않았다. 영국이 아닌 다른 나라 계좌로 바뀌는 것에 의문을 품지 않았다.

에기연은 11~25일 2주 동안 공격자와 메일을 주고받았다. 송금 오류도 옥스퍼드대 쪽에서 먼저 알아챘다. 옥스퍼드대 실제 담당자가 A연구원 메일 주소가 이상하다고 알려온 것이다.

김성수 더불어민주당 의원은 “이번 사건은 해킹이 아니라 일부 담당자 과실로 보이지만 자체 점검 절차 역시 미흡했다”면서 “이를 계기로 업무 절차에서 교차 검증을 상시화하는 등 철저한 이메일 사기 및 침해 대비와 점검이 필요하다”고 말했다.

김인순 보안 전문기자 insoon@etnews.com