국내 기관과 기업이 2년 전에 발견된 한글 문서 보안의 취약점 공격에 여전히 피해를 보고 있는 것으로 나타났다. 한글 문서 내 이미지 삽입 파일로 위장한 '취약점' 공격이다.

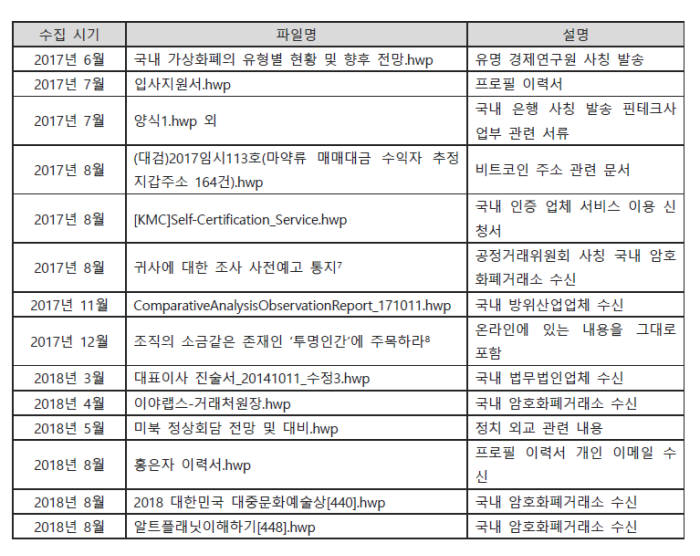

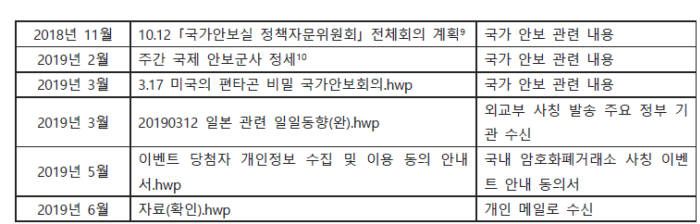

2017년 6월 유명 경제연구원 사칭 스피어피싱 공격을 시작으로 최근 국내 암호화폐 거래소 사칭까지 지속되고 있다. 한글 문서 파일이 국내 공공기관 등 특정 기관을 노리는 '타깃형 공격'이 이뤄지는 만큼 체계적인 보안패치 관리가 시급하다.

안랩은 최근 비트코인 가격 급등과 함께 발견된 '암호화폐 거래소사칭 이벤트 안내 동의서.hwp' 악성문서가 '한글 EPS'파일의 취약점을 악용한 것으로 확인했다.

EPS파일은 한글파일에서 일반적으로 확인 가능한 그림파일 확장자 가운데 하나다. 고품질 인쇄 및 출력을 목적으로 다수 활용하고 있다.

해당 취약점을 악용한 공격 방식은 지난 2년 동안 꾸준히 발견됐다. 일반적으로 해커는 공격 방식을 자주 변경한다. 같은 취약점을 2년 동안 동일하게 반복·악용하는 것은 이례적이다. 해당 공격이 지속 유효하다는 것을 반증한다. 한글 관련 보안 패치 업데이트가 미흡하다.

2017년 6월 유명 경제연구원을 사칭한 '국내 가상화폐의 유형별 현황 및 향후 전망'파일부터 올해 2월 '주간 국제 안보군사 정세', 3월 '3·17 미국 펜타곤 비밀 국가안보회의' '20190312일본 관련 일일동향(완)', 5월 '이벤트 당첨자 개인정보 수집 및 이용 동의 안내서'까지 발견된 공격 사례만 20여 차례에 이른다.

게다가 공격은 불특정 다수를 대상으로 하는 것이 아니라 특정 기관이나 인물을 노린 '타깃형'이다. 통일부·외교부 등 정부 기관이나 기업·개인구직자를 사칭했다. 시기적으로 이슈가 되는 내용으로 위장, 공격 대상이 해당 파일을 악성코드로 의심하기 어려운 상황이다.

안랩 관계자는 “해당 취약점을 악용한 한글 파일이 처음 확인된 것은 2017년 6월로, 현재까지 2년여 동안 제작·유포가 지속되고 있다”면서 “악성 한글 파일은 대부분 타깃형 공격으로, 주로 공공기관·가상화폐 관련 기업에 대한 공격이 많은 비중을 차지하고 있다”고 설명했다.

EPS 파일은 한글 문서 내 이미지로 삽입돼 공격에 악용된다. 일반 방식으로 해당 이미지가 문제가 있는지는 확인하기가 어렵다. EPS를 문서에서 삭제하면 악성 기능은 동작하지 않는다. 해커는 공격 성공을 위해 악용하는 문서파일의 가장 첫 번째 장에 EPS 파일을 삽입, 문서 열람과 동시에 해당 공격이 동작하도록 한다.

전문가는 해당 취약점이 발견된 지 2년이 지났지만 여전히 목표를 특정한 '타깃 공격'이 이뤄지는 만큼 보안 패치에 대한 체계적 관리가 필요하다고 지적한다.

안랩 관계자는 “한글 파일에서 악용되는 취약점이 고스트스크립트 취약점은 윈도 시스템뿐 아니라 우분투, 레드햇 등 리눅스 시스템에서도 실행된다”면서 “공공기관·기업 내 다양한 운용체계(OS), 소프트웨어(SW)등과 관련해 최신 보안 패치 적용 등 관리가 필요하다”고 덧붙였다.

정영일기자 jung01@etnews.com